在IIS(Internet Information Services)权限设置中,安全性是核心目标,合理的权限配置能有效防止未授权访问、数据泄露和服务器被攻击,以下从多个维度详细说明如何通过权限设置提升IIS安全性,涵盖文件系统权限、应用程序池身份验证、匿名用户权限、目录浏览限制以及日志审计等方面。

文件系统权限:最小权限原则的实践

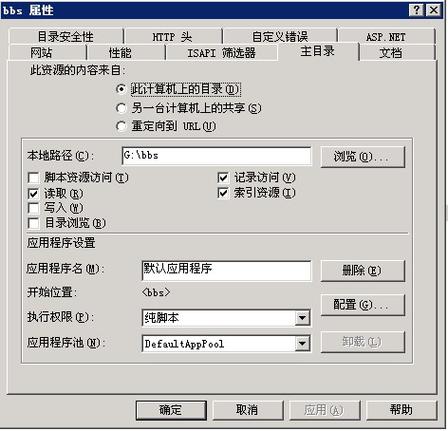

文件系统权限是IIS安全的第一道防线,需严格遵循“最小权限原则”,即仅授予用户完成其任务所必需的最小权限,对于IIS服务涉及的目录,如网站主目录(如C:\inetpub\wwwroot)、应用程序文件目录及日志目录,应细化权限分配:

- 系统账户权限:IIS进程通常在NETWORK SERVICE或特定应用程序池账户下运行,需为该账户授予“读取”和“执行”权限,但禁止“写入”和“修改”,防止恶意脚本篡改文件,主目录仅允许NETWORK SERVICE账户具有“读取&执行、列出文件夹内容、读取”权限,而“写入”权限需单独授予需要上传功能的目录(如uploads文件夹),且仅限特定 authenticated 用户。

- 管理员账户:仅Administrators组拥有“完全控制”权限,日常运维应使用普通管理员账户操作,避免直接使用Administrator。

- 匿名用户权限:默认匿名用户账户(IUSR)需严格限制,仅对必要目录授予“读取”权限,禁止访问系统目录(如C:\Windows)和敏感配置文件。

- 特殊目录处理:日志目录(C:\inetpub\logs\LogFiles)应仅允许SYSTEM和Administrators组拥有“完全控制”,应用程序池账户仅有“读取”权限,防止日志被篡改或删除。

应用程序池与身份验证:降低攻击面

应用程序池是IIS隔离资源的关键,合理配置可限制漏洞影响范围:

- 应用程序池隔离:不同网站或应用部署到独立的应用程序池,避免单个应用崩溃影响整个服务池,高风险应用(如旧版CMS)单独隔离,并配置较低权限的账户运行。

- 身份验证模式选择:

- 匿名身份验证:仅适用于公开内容,需禁用或绑定低权限账户(如IUSR),并禁用“允许IIS控制密码”选项,防止密码泄露。

- Windows身份验证:对内部管理页面或敏感操作启用,结合NTLM或Kerberos协议,避免明文传输密码。

- 基本身份验证:仅在HTTPS环境下使用,因密码为Base64编码,易被窃听。

- 摘要式身份验证:比基本认证安全,适用于域环境,避免密码明文传输。

建议:优先禁用不必要的身份验证方式,如非公开网站禁用匿名认证,仅保留Windows认证。

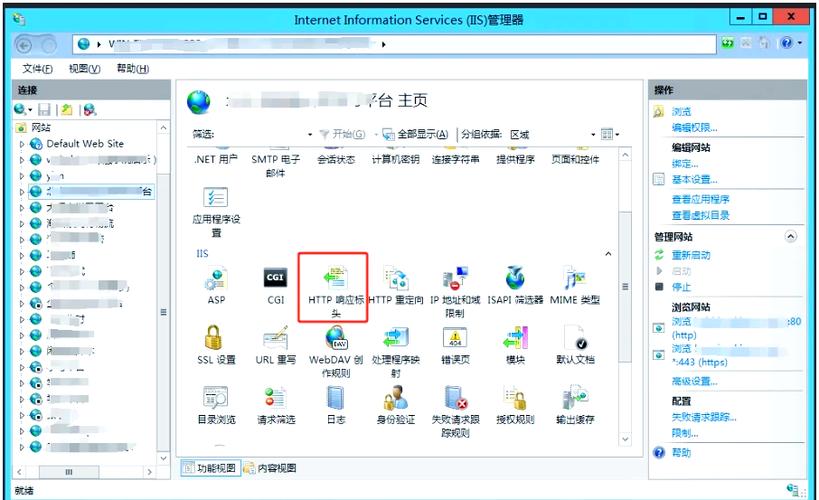

目录与功能限制:减少漏洞利用可能

- 禁用目录浏览:在IIS管理器中关闭“目录浏览”功能,防止攻击者通过目录列表敏感文件(如web.config、.bak文件)。

- 隐藏文件扩展名:在“MIME类型”中配置,隐藏脚本文件(如.asp、.php)的真实扩展名,增加攻击者识别难度。

- 限制执行权限:对静态内容目录(如images、css)仅授予“读取”权限,禁止脚本执行;动态脚本目录(如scripts)则需启用“脚本和执行程序”,但禁用“仅执行”以避免危险脚本运行。

- 配置请求筛选:通过“请求筛选”模块限制HTTP方法(仅允许GET、POST)、文件名扩展名(禁止上传危险扩展名如.exe、.bat)及最大内容长度,防止恶意请求穿透。

日志与审计:及时发现异常行为

日志是安全事件的追溯依据,需确保日志完整性和可访问性:

- 启用详细日志记录:在IIS日志配置中,选择“详细字段”,记录客户端IP、请求方法、URL状态码、User-Agent等信息,便于分析攻击特征。

- 日志权限控制:日志目录仅允许SYSTEM和Administrators写入,防止攻击者清除日志。

- 定期审计日志:通过工具(如LogParser、ELK)分析日志,关注高频失败登录、异常路径访问(如../目录遍历)及敏感文件请求(如web.config)。

- 日志备份与隔离:将日志存储在非系统盘,并定期备份至远程服务器,避免本地被攻击后日志丢失。

其他安全加固措施

- 配置HTTPS:强制启用SSL/TLS,加密传输数据,防止中间人攻击;禁用弱加密套件(如SSLv3、RC4)。

- 更新与补丁管理:及时安装IIS及Windows系统补丁,修复已知漏洞(如CVE-2021-34484)。

- 使用Web应用防火墙(WAF):通过WAF过滤SQL注入、XSS等攻击,弥补IIS原生防护不足。

权限配置参考表

| 目录/组件 | NETWORK SERVICE权限 | 匿名用户(IUSR)权限 | Administrators权限 | 说明 |

|---|---|---|---|---|

| 网站主目录(如wwwroot) | 读取&执行、列出文件夹内容、读取 | 无(或仅静态目录读取) | 完全控制 | 禁止写入,防止脚本篡改 |

| 上传目录(uploads) | 无 | 无 | 完全控制 | 仅 authenticated 用户可写入 |

| 日志目录(LogFiles) | 读取 | 无 | 完全控制 | 防止日志篡改或删除 |

| 应用程序池账户 | 仅限必要目录权限 | 禁用 | 完全控制 | 隔离高风险应用 |

| 系统目录(如C:\Windows) | 无 | 禁止访问 | 完全控制 | 防止敏感文件泄露 |

相关问答FAQs

Q1: 如何判断IIS目录权限是否配置合理?

A1: 可通过以下方式检查:

- 使用

icacls命令扫描目录权限(如icacls C:\inetpub\wwwroot),确认NETWORK SERVICE仅拥有必要权限,无多余写入权限。 - 通过IIS管理器的“委派”功能检查应用程序池账户是否过度授权。

- 模拟攻击测试:尝试匿名访问敏感文件或上传恶意脚本,验证权限是否生效。

- 使用安全工具(如Microsoft Baseline Security Analyzer)扫描权限配置漏洞。

Q2: IIS匿名用户被禁用后,如何确保合法用户仍能访问网站?

A2: 禁用匿名用户后,需通过Windows身份验证或第三方认证(如AD域、OAuth)实现用户登录,具体步骤:

- 在IIS管理器中禁用“匿名身份验证”,启用“Windows身份验证”。

- 确保用户账户属于域组或本地用户组,并在IIS中为该组授予网站目录的“读取”权限。

- 对于非域环境,可创建本地用户并设置强密码,在“身份验证”中配置“基本认证”(需HTTPS)或“摘要式认证”。

- 若需自定义登录,结合ASP.NET Identity或JWT令牌实现,避免直接暴露系统账户。