用户验证码登录是保障账户安全、防止恶意攻击的重要手段,其设计需兼顾安全性、用户体验与开发可行性,以下从设计原则、核心流程、技术实现、优化策略及合规性五个维度展开详细说明。

设计原则

- 安全性优先:验证码需能有效拦截自动化攻击(如爬虫、暴力破解),同时避免过度干扰正常用户。

- 用户体验友好:验证码操作应简单直观,加载速度快,错误提示清晰,避免用户因频繁失败流失。

- 技术可行性:选择与现有系统兼容的技术方案,控制开发成本与维护难度。

- 合规性:遵循《个人信息保护法》等法规,避免过度收集用户信息,如非必要不记录用户IP或行为数据。

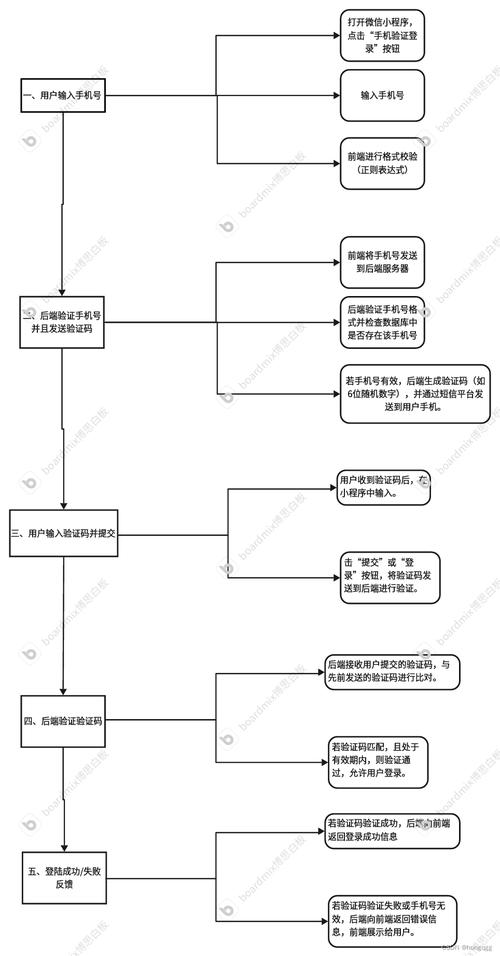

核心流程设计

用户验证码登录流程可分为以下步骤,需确保每环节逻辑闭环:

| 步骤 | 说明 | 关键注意事项 |

|---|---|---|

| 用户输入 | 用户输入账号(手机号/邮箱/用户名)和密码。 | 账号格式需实时校验(如手机号号段验证),密码输入框需隐藏字符,提供“显示/隐藏”切换。 |

| 触发验证码 | 系统检测到风险行为(如连续输错3次密码、异地登录、新设备登录)时触发验证码。 | 风险阈值需动态调整,避免正常用户被误判;首次登录或敏感操作(如修改密码)必须触发。 |

| 验证码生成 | 服务端生成随机验证码(字符/数字/算术等),结合用户会话存储(如Redis)。 | 验证码长度建议4-6位,有效期5-10分钟;避免使用易混淆字符(如0/O、1/l)。 |

| 验证码展示 | 通过前端展示验证码(图片/语音/滑块/点选等),支持刷新和重新获取。 | 图片需扭曲干扰线、噪点,防止OCR识别;语音验证码需提供播放次数控制。 |

| 用户提交 | 用户输入验证码并提交,前端校验格式(如长度、字符类型)后发送至服务端。 | 前端校验仅做体验优化,核心校验需在服务端完成。 |

| 服务端校验 | 对比用户提交的验证码与存储的验证码,一致则登录成功,否则返回错误。 | 验证码校验后立即失效,避免重复使用;记录失败次数,超限则锁定账户15-30分钟。 |

| 登录结果反馈 | 返回登录状态(成功/失败),成功后生成token并更新用户会话,失败提示具体原因。 | 错误提示需模糊化处理(如“账号或密码错误”),避免暴露是否存在该账号。 |

技术实现要点

-

验证码类型选择

- 字符型:传统图片验证码,成本低,但易被OCR破解,需配合干扰元素(如波浪线、噪点)。

- 行为型:通过用户滑动轨迹、点击顺序等行为特征判断真人(如极验、腾讯验证码),安全性高,但需用户配合操作。

- 短信/邮箱验证码:适用于高安全场景,但依赖第三方通道(如阿里云短信、SendGrid),需考虑送达延迟与成本。

- 无感验证:通过分析设备指纹、浏览器特征等实现“无验证码登录”,适合低风险用户,需结合风控模型动态切换。

-

服务端存储

验证码需存储在Redis等内存数据库中,设置TTL(生存时间),避免长期占用内存,键值设计建议:verify_code:{user_id}:{type},例如verify_code:13800138000:login。 -

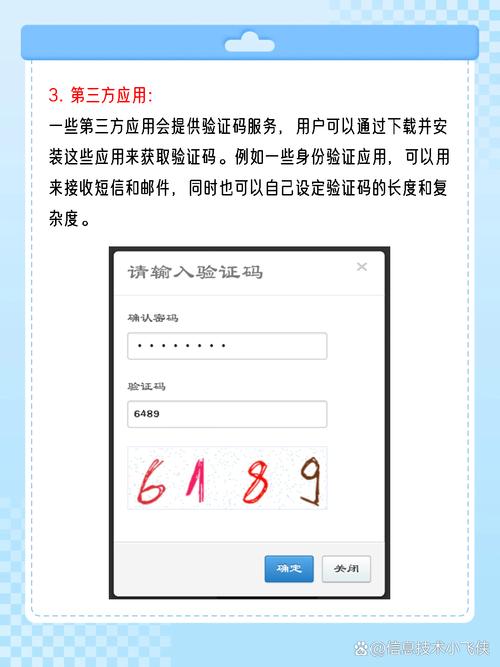

安全防护

(图片来源网络,侵删)

(图片来源网络,侵删)- 防暴力破解:限制验证码获取频率(如1分钟内最多1次),失败后采用指数退避算法延长等待时间。

- 防接口滥用:对验证码接口添加IP频率限制,使用令牌桶算法控制请求量。

- HTTPS传输:确保验证码生成、传输、校验全程加密,防止中间人攻击。

用户体验优化

-

降低操作成本

- 提供自动聚焦、语音辅助(针对视障用户)、记住设备(30天内免验证)等功能。

- 滑块验证码可优化为“拖动滑块填充缺口”,减少用户精确操作负担。

-

智能触发机制

基于用户历史行为(如登录成功率、设备信任度)动态调整验证码触发频率,对可信用户(如常用设备、稳定IP)减少验证码弹出。 -

错误处理

- 验证码错误时,提示“验证码错误,请重新输入”并刷新验证码图片,避免用户手动刷新。

- 连续错误3次后,提供“找回密码”或“联系客服”入口,避免用户陷入死循环。

合规性注意事项

- 隐私保护

验证码生成过程中避免收集用户非必要信息(如地理位置、设备型号),如需收集需明确告知用户并获得同意。 - 无障碍设计

验证码需提供替代方案(如语音验证码),符合WCAG 2.1标准,确保残障用户可正常使用。 - 数据留存

验证码相关日志(如生成时间、IP地址)留存时间不超过6个月,且需脱敏处理,防止泄露用户隐私。

相关问答FAQs

Q1: 如何平衡验证码的安全性与用户体验?

A: 可采用分层验证策略:对低风险用户(如常用设备、正常登录时段)使用无感验证或简单字符验证码;对高风险行为(如异地登录、频繁输错)触发复杂验证码(如行为型或短信验证码),通过风控模型动态调整验证码难度,例如新用户首次登录使用图形验证码,老用户则根据信任度降低验证频率,提供“验证码反馈”入口,允许用户因体验问题选择其他验证方式,持续优化策略。

**Q2: 验证码被破解后,系统应如何应急处理?

A: 立即启动应急响应机制:①临时关闭图形验证码接口,切换为短信或行为型验证码;②分析攻击来源IP,通过防火墙封禁异常流量;③对受影响账户强制二次验证(如手机号确认);④更新验证码算法(如增加干扰元素、调整字符生成逻辑);⑤监控后续24小时内登录异常,若攻击持续则扩大验证范围(如所有用户强制短信验证),事后需复盘攻击路径,优化风控规则,避免类似风险再次发生。