前期准备阶段

明确需求与目标

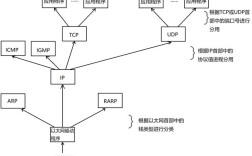

- 确认技术栈兼容性:检查代码使用的编程语言(如Python/Node.js)、框架(Django/Express)、数据库类型(MySQL/PostgreSQL)是否与服务器操作系统匹配,若采用Windows Server需注意IIS配置差异;Linux系统则更推荐Nginx+Gunicorn组合。

- 评估资源需求:根据并发量预估CPU核心数、内存大小及磁盘空间,可通过压力测试工具(如JMeter)模拟实际负载,避免上线后因资源不足导致崩溃。

- 安全策略规划:提前设计防火墙规则、SSH密钥认证机制,并决定是否启用HTTPS(建议使用Let's Encrypt免费证书)。

服务器选型与初始化

| 指标 | 小型项目推荐 | 中大型项目建议 |

|---|---|---|

| OS版本 | Ubuntu 22.04 LTS | CentOS Stream |

| CPU/内存配置 | 2核4GB | 4核8GB+ |

| 存储方案 | SSD单盘50GB | RAID10阵列≥200GB |

| 网络带宽 | 1Mbps独享 | 10Mbps及以上 |

安装基础组件示例(以Ubuntu为例):

# 更新软件源并升级系统 sudo apt update && sudo apt upgrade -y # 安装必要依赖库 sudo apt install curl wget unzip openssl libssl-dev zlib1g-dev build-essential -y

环境隔离实践

推荐使用容器化技术实现多租户隔离:

# Dockerfile示例(基于官方镜像) FROM python:3.9-slim WORKDIR /app COPY requirements.txt . RUN pip install --no-cache-dir -r requirements.txt EXPOSE 8000 CMD ["gunicorn", "--bind", "0.0.0.0:8000", "myproject.wsgi"]

构建镜像后推送至私有仓库:

docker build -t myapp:v1 . docker push harbor.example.com/library/myapp:v1

部署实施流程

A. 代码传输与版本控制

- Git协议部署:在服务器设置裸仓库克隆模式,配合post-receive钩子自动触发构建脚本:

# /repo/hooks/post-receive #!/bin/bash GIT_WORK_TREE=/var/www/html/myproject GIT_DIR=/repo/git bare update-server-info cd /var/www/html/myproject && make deploy

- Rsync增量同步:适用于大文件频繁更新的场景,命令格式如下:

rsync -avz --delete --exclude='node_modules/' user@source:/path/to/project/ /opt/destination/ --progress

B. 依赖安装优化策略

| 方法 | 优点 | 适用场景 |

|---|---|---|

| venv虚拟环境 | 完全隔离Python包版本 | Django/Flask传统项目 |

| Pipenv | 结合Pipfile锁定依赖树 | 新兴Flask微服务项目 |

| Conda | 科学计算类库预编译支持 | ML模型推理服务 |

| NVM节点版本管理 | 快速切换Node.js LTS/Current版 | React前端工程化开发 |

典型操作序列:

# Python项目示例 python -m venv env source env/bin/activate pip install -r requirements.txt --index-url https://mirrors.aliyun.com/pypi/simple/ selinuxstatus # 确保SELinux未阻止端口访问

C. Web服务器反向代理配置

以Nginx为例的标准模板:

server {

listen 80;

server_name example.com www.example.com;

return 301 https://$host$request_uri; # HTTP转HTTPS强制跳转

}

server {

listen 443 ssl http2;

server_name example.com;

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

ssl_protocols TLSv1.3; # 禁用旧版TLS协议增强安全性

location / {

proxy_pass http://unix:/tmp/gunicorn.sock; # Unix域套接字提升性能

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

重启服务使配置生效:sudo systemctl restart nginx

D. 进程守护方案对比

| 工具 | 特点 | 监控能力 | 重启策略 |

|---|---|---|---|

| Supervisor | C风格配置文件简洁易读 | HTTP端点+日志切割 | 失败立即重启 |

| Systemd | 原生系统集成度高 | Journalctl日志追踪 | OnFailure策略延迟3秒 |

| PM2 | Node生态友好交互式界面 | 实时性能图表展示 | MaxRestarts限制次数 |

Supervisor配置案例:

[program:myapp] command=/path/to/venv/bin/gunicorn main:app --workers=4 --threads=2 directory=/opt/myproject user=appuser autostart=true autorestart=true stopasgroup=true killasgroup=true stdout_logfile=/var/log/supervisor/myapp.out.log stderr_logfile=/var/log/supervisor/myapp.err.log environment=PATH="/path/to/venv/bin",DJANGO_SETTINGS_MODULE="config.production"

验证与调优环节

健康检查机制

- 就绪探针实现:在Flask应用中添加

/healthz端点返回JSON状态报告:@app.route('/healthz') def healthcheck(): return jsonify({"status": "OK", "database": db.is_connected()}), 200 - 负载测试基准线建立:使用Locust进行阶梯式加压测试,记录TPS、响应时间分位数等关键指标作为基线参考值。

性能瓶颈定位工具链

| 层级 | 工具 | 作用说明 |

|---|---|---|

| OS层面 | top/htop | 实时查看进程资源占用排行 |

| Network | tcpdump | 抓包分析网络延迟原因 |

| App内部 | Py-Spy可视化剖析器 | CPU热点函数火焰图生成 |

| DB慢查询 | slowquery日志分析 | 优化索引或重构SQL语句 |

日志聚合方案演进路径

初级阶段 → 中级阶段 → 高级阶段

单个文件存储 → syslog统一收集 → ELK Stack集中分析 tail -f access.log → journalctl -u nginx → Filebeat→Logstash→Elasticsearch→Kibana可视化看板

推荐配置示例(Filebeat):

filebeat.inputs:

type: log

paths:

/var/log/nginx/.access.log

/var/log/supervisor/.out.log

processors:

add_fields: {env: production}

output.elasticsearch:

hosts: ["es-node1:9200", "es-node2:9200"]

安全防护加固措施

- 最小权限原则落地:创建专用运行账户并限制其Shell访问权限:

sudo useradd -m -s /bin/bash appuser sudo visudo # 添加如下内容实现sudo提权白名单控制 appuser ALL=(root) NOPASSWD: /usr/bin/systemctl restart myapp.service

- 敏感信息加密存储:利用Vault或Ansible Vault管理数据库密码等机密数据,避免硬编码进配置文件。

- 入侵检测系统部署:安装Fail2ban自动封禁暴力破解SSH尝试的IP地址段。

持续交付体系搭建

采用GitLab CI/CD流水线示例流程:

- 阶段划分:代码提交 → 静态扫描(SonarQube)→ 单元测试 → 构建镜像 → Staging环境部署 → Production环境灰度发布

- 回滚策略设计:保留最近3个稳定版本的快照备份,当新版本出现故障时可通过标签快速回退。

- 变更通知机制:集成Slack Webhook实现部署成功/失败实时告警推送。

FAQs

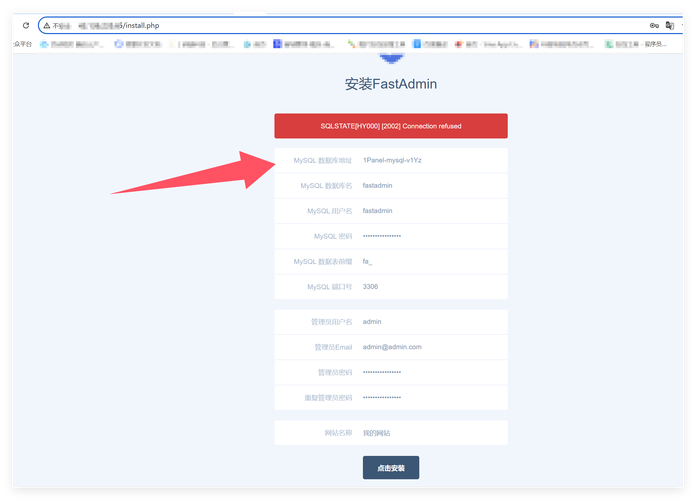

Q1: 为什么部署后应用无法通过域名访问?

A: 可能原因包括:①DNS解析未生效(使用dig命令验证);②安全组入站规则未放行对应端口;③防火墙设置阻挡请求(检查UFW状态);④Nginx配置错误导致反向代理失效,建议按顺序排查上述环节,特别注意云服务商的安全组设置常被忽略。

Q2: 如何实现零停机时间的平滑升级?

A: 可采用蓝绿部署或滚动更新策略,以Kubernetes为例,通过Deployment资源对象的strategy: rollingUpdate参数设置最大不可用副本数和间隔时间,确保新旧版本逐步替换,对于传统物理机环境,可先部署新版本至备用节点,待健康检查通过后切换负载均衡器