邮局搭建SMTP服务是企业或组织实现自主邮件发送能力的重要技术环节,涉及服务器配置、安全策略、域名认证等多个维度,以下从基础概念、搭建步骤、配置优化及常见问题等方面进行详细说明。

SMTP服务基础认知

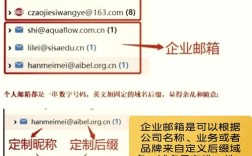

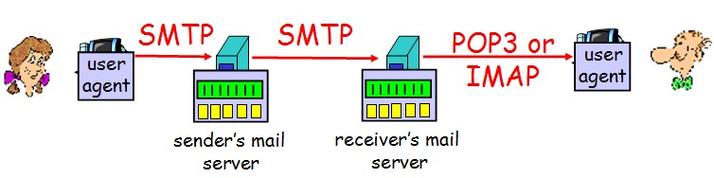

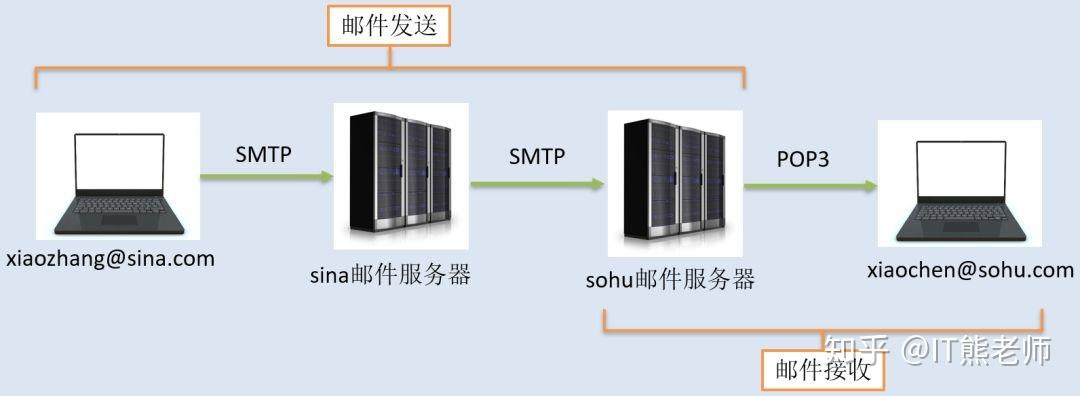

SMTP(Simple Mail Transfer Protocol)即简单邮件传输协议,是用于发送电子邮件的标准协议,邮局搭建SMTP服务通常指自建邮件服务器,通过配置SMTP服务实现本地邮件的发送功能,而非依赖第三方邮件服务商,这种方式的优势在于数据自主可控、可定制化程度高,但同时也需要承担服务器维护、反垃圾邮件策略等责任。

搭建SMTP服务前需明确硬件与软件要求:硬件方面,建议配置独立服务器(CPU≥4核、内存≥8GB、硬盘≥500GB),确保网络带宽稳定且具备公网IP地址;软件方面,主流操作系统为Linux(如CentOS、Ubuntu),邮件传输代理(MTA)可选择Postfix、Exim或Sendmail,其中Postfix因安全性高、配置灵活被广泛应用。

详细搭建步骤

环境准备与基础安装

首先更新系统软件包,以CentOS系统为例,执行以下命令:

sudo yum update -y sudo yum install -y postfix dovecot cyrus-sasl openssl

安装完成后,启动Postfix服务并设置为开机自启:

sudo systemctl start postfix sudo systemctl enable postfix

Postfix核心配置

编辑Postfix主配置文件/etc/postfix/main.cf,关键参数设置如下:

- 设置服务器主机名与域名:

myhostname = mail.example.com(需与实际域名一致) - 定义邮件域:

mydomain = example.com - 设置网络接口监听:

inet_interfaces = all - 配置邮件存储路径:

home_mailbox = Maildir/ - 启用SMTP认证:

smtpd_sasl_type = dovecot、smtpd_sasl_path = private/auth - 设置中继权限:

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128

配置完成后重启Postfix服务加载新配置:

sudo systemctl restart postfix

配置SMTP认证

SMTP认证是防止邮件服务器被滥用的关键,通过Dovecot实现SASL认证:

编辑/etc/dovecot/conf.d/10-auth.conf,确保以下配置生效:

auth_mechanisms = plain login !include auth-passwdfile.ext

编辑/etc/dovecot/users(需手动创建)添加邮箱用户,格式为username:password,然后生成认证数据库:

sudo doveadm pw -s SHA512-CRYPT -p 'your_password' | sudo tee -a /etc/dovecot/users sudo doveadm -D force-resize -u username

编辑/etc/postfix/master.cf,在SMTP服务段添加以下行启用认证:

submission inet n - y - - smtpd -o syslog_name=postfix/submission -o smtpd_tls_security_level=encrypt -o smtpd_sasl_auth_enable=yes -o smtpd_client_restrictions=$mua_client_restrictions -o smtpd_helo_restrictions=$mua_helo_restrictions -o smtpd_sender_restrictions=$mua_sender_restrictions -o smtpd_recipient_restrictions=$mua_recipient_restrictions

SSL/TLS加密配置

为保障邮件传输安全,需启用SSL/TLS加密,使用Let's Encrypt免费证书:

sudo yum install -y certbot sudo certbot certonly --standalone -d mail.example.com

将证书路径配置到Postfix:

smtpd_tls_cert_file=/etc/letsencrypt/live/mail.example.com/fullchain.pem smtpd_tls_key_file=/etc/letsencrypt/live/mail.example.com/privkey.pem smtpd_use_tls=yes

反垃圾邮件策略配置

通过配置/etc/postfix/main.cf中的限制参数减少垃圾邮件:

smtpd_helo_required = yes smtpd_delay_reject = yes smtpd_client_restrictions = permit_mynetworks, reject_rbl_client zen.spamhaus.org smtpd_sender_restrictions = permit_mynetworks, reject_sender_login_mismatch smtpd_recipient_restrictions = permit_mynetworks, reject_non_fqdn_recipient, reject_unknown_recipient_domain

测试与优化

服务测试

使用telnet或openssl命令测试SMTP服务是否正常:

openssl s_client -connect mail.example.com:465 -quiet

登录后执行EHLO example.com,若返回250状态码则表示服务正常,使用邮件客户端(如Outlook)配置SMTP服务器(端口465或587),测试发送邮件功能。

性能优化

- 队列管理:调整

/etc/postfix/main.cf中的message_size_limit(默认10240000,即10MB)和mailbox_size_limit参数限制单封邮件和邮箱大小。 - 日志监控:通过

tail -f /var/log/maillog实时监控邮件日志,定位错误信息。 - 负载均衡:若邮件量较大,可配置多台Postfix服务器实现负载均衡,使用

postfix -q重载配置避免重启服务。

相关问答FAQs

Q1: 如何解决邮件发送被对方服务器拒收的问题?

A: 首先检查DNS配置是否正确,确保添加了MX记录(指向邮件服务器地址)和TXT记录(如SPF、DKIM、DMARC),SPF记录示例:"v=spf1 mx ~all",表示允许MX记录的服务器发送邮件,同时确认IP地址是否在对方的反垃圾邮件黑名单中(可通过https://mxtoolbox.com/查询),若被列入需申请移除,最后检查Postfix日志中的具体错误码(如5.7.1表示认证失败),针对性调整认证或中继策略。

Q2: 邮件服务器发送量过大导致IP被封禁,如何处理?

A: 首先降低发送频率,在/etc/postfix/main.cf中配置smtpd_client_connection_count_limit = 10(限制单个IP并发连接数)和smtpd_client_message_rate_limit = 100(限制每分钟发送邮件数),其次启用邮件队列管理,通过postqueue -f手动刷新队列,或设置bounce_queue_lifetime = 1d缩短退信时间,最后考虑使用专业的邮件发送服务(如Amazon SES)或联系ISP申请提升发送配额,避免因发送量过大触发反垃圾邮件机制。