深信服命令行是深信服系列产品(如防火墙、上网行为管理、VPN等)提供的基于文本界面的管理方式,通过命令行操作可实现设备配置、监控、故障排查等功能,相较于图形化界面,命令行操作更高效、灵活,尤其适用于批量配置、自动化运维及远程管理等场景,深信服命令行通常支持SSH、Console等方式登录,不同型号设备的命令行结构略有差异,但核心逻辑和常用命令具有较高一致性,以下从登录方式、命令结构、常用功能模块及操作示例等方面展开说明。

登录方式

深信服设备命令行登录主要有两种途径:

- Console登录:通过设备的Console口连接,使用串口工具(如SecureCRT、PuTTY)配置波特率(通常为9600)、数据位8、停止位1、无校验,首次登录需输入默认用户名(如admin)和密码,部分设备要求修改初始密码后方可操作。

- SSH登录:设备需先配置管理IP地址和SSH服务,客户端通过IP地址、端口号(默认22)及用户名密码登录,支持密钥认证提升安全性,登录后默认进入用户模式(提示符为

>),输入enable进入特权模式(提示符为),部分设备需输入特权模式密码。

命令结构

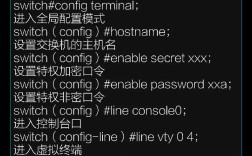

深信服命令行采用“命令+参数”的结构,支持命令缩写(如conf t代替configure terminal),命令行编辑功能包括Tab补全、上下箭头调历史命令等,核心模式包括:

- 用户模式:仅支持基本查看命令,如

show version。 - 特权模式:可执行配置、保存等操作,如

write保存配置。 - 全局配置模式:通过

configure terminal进入,影响设备整体配置,提示符为(config)#。 - 接口/策略配置模式:在全局模式下进入特定模块,如

(config-if)#为接口模式,(config-policy)#为策略模式。

常用功能模块及操作示例

系统基础配置

- 配置管理IP:

configure terminal interface vlan 1 ip address 192.168.1.1 255.255.255.0 exit - 配置用户权限:

username admin privilege 15 secret password123 # 创建管理员用户 - 保存配置:

write memory # 或 save

网络接口配置

接口配置需进入对应接口模式,支持以太网、VLAN、子接口等类型:

configure terminal

interface gigabitethernet 1/0/1

description "Link to Server"

switchport mode access

switchport access vlan 10

speed 1000

duplex full

exit 防火墙策略配置

深信服防火墙命令行支持基于五元组的策略配置:

configure terminal

security-policy

name "Allow_HTTP"

source-zone trust

destination-zone untrust

source-ip any

destination-ip any

service http

action permit

priority 10

exit VPN配置(以IPSec为例)

configure terminal

ike

proposal 1

encryption aes-256

authentication sha256

policy 1

proposal 1

ipsec

proposal 1

esp encryption aes-256

esp authentication sha256

policy 1

proposal 1

tunnel

name "Site_to_Site"

local-ip 203.0.113.1

remote-ip 203.0.113.2

ike-policy 1

ipsec-policy 1

traffic permit ip any any

exit 路由配置

- 静态路由:

ip route 0.0.0.0 0.0.0.0 192.168.1.254 - OSPF动态路由:

router ospf 1 network 192.168.1.0 0.0.0.255 area 0

监控与诊断

- 查看系统状态:

show version # 系统版本 show running-config # 当前配置 show interface status # 接口状态 - 调试功能(需谨慎使用):

debug packet-filter detail # 调试报文过滤

批量配置与自动化

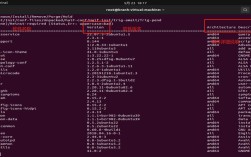

通过脚本(如Shell、Python)结合SSH登录,可实现批量配置,使用Python的paramiko库登录设备执行命令:

import paramiko

ssh = paramiko.SSHClient()

ssh.set_missing_host_key_policy(paramiko.AutoAddPolicy())

ssh.connect('192.168.1.1', username='admin', password='password')

commands = ['configure terminal', 'interface vlan 20', 'ip address 10.0.0.1 255.255.255.0']

for cmd in commands:

stdin, stdout, stderr = ssh.exec_command(cmd)

print(stdout.read().decode())

ssh.close()

注意事项

- 配置备份:修改前建议使用

show running-config保存配置文件至TFTP服务器。 - 权限控制:避免直接使用最高权限(privilege 15)用户操作,可通过角色划分限制命令执行范围。

- 命令兼容性:不同设备版本命令可能存在差异,可通过

show command ?查看当前支持的命令。

相关问答FAQs

Q1: 如何通过命令行重置深信服设备到出厂配置?

A1: 在特权模式下执行以下命令:

configure terminal

factory-reset 执行后设备会自动重启,恢复为默认配置,注意提前备份重要数据。

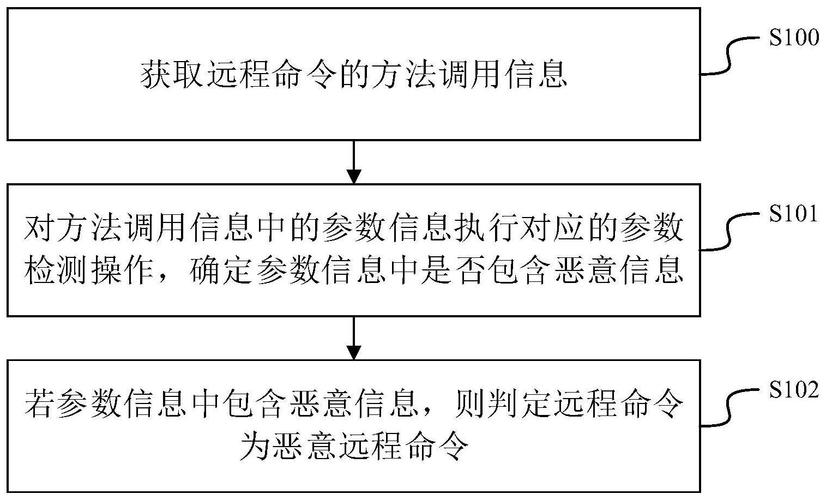

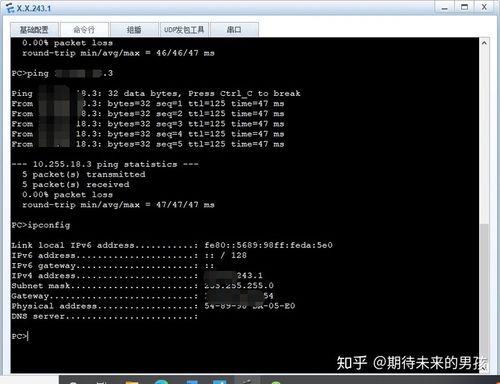

Q2: 命令行配置后如何验证策略是否生效?

A2: 可通过以下方式验证:

- 使用

show security-policy detail查看防火墙策略状态,确认“enabled”且匹配流量; - 通过

debug session开启会话调试,观察实时流量是否命中策略; - 在测试机上抓包,结合

show log查看设备日志,确认策略动作(允许/阻断)是否执行。