迪普防火墙命令是网络管理员进行设备配置、策略管理、状态监控和故障排查的核心工具,其命令体系丰富且功能强大,涵盖基础操作、安全策略、路由管理、高可用配置等多个维度,以下从常用命令类型、功能详解及操作示例展开说明,帮助用户全面掌握迪普防火墙的命令行操作逻辑。

基础操作与设备管理

迪普防火墙的基础命令主要用于设备登录、系统维护和基础信息查看,是日常运维的入门操作。

登录与退出:通过Console口或Telnet/SSH登录设备后,默认视图为用户模式(>),输入enable进入特权模式(),在特权模式下使用configure terminal进入全局配置模式((config)#),不同模式下支持的命令类型不同,退出时可通过exit逐级返回或end直接返回特权模式。

系统信息查看:

show version:显示设备操作系统版本、硬件型号、运行时间及启动配置文件路径。show system resource:实时查看CPU、内存使用率,帮助判断设备负载状态。show logbuffer:查看系统日志缓冲区内容,用于定位设备异常事件。

文件管理:copy tftp running-config:从TFTP服务器下载配置文件并覆盖当前运行配置。copy startup-config running-config:将启动配置加载到运行配置,实现配置备份。delete flash:/config_backup.cfg:删除Flash中的指定配置文件,需谨慎操作以避免误删关键配置。

安全策略配置

安全策略是防火墙的核心功能,通过命令行可实现基于五元组(源/目的IP、端口、协议、动作)的精细化访问控制。

策略基础配置:

(config)# policy name "Allow_HTTP"

(config-policy)# source-zone trust

(config-policy)# destination-zone untrust

(config-policy)# source-address any

(config-policy)# destination-address any

(config-policy)# service http

(config-policy)# action permit

(config-policy)# schedule always

(config-policy)# enable 上述命令创建了一条名为“Allow_HTTP”的策略,允许信任区域(trust)到非信任区域(untrust)的HTTP流量,且策略始终生效。

策略优化与维护:

show policy all:查看所有策略的配置详情,包括命中次数、优先级等。clear policy counter:清空策略计数器,用于重新统计流量命中情况。policy priority 10:调整策略优先级,数值越小优先级越高,需注意策略顺序对匹配结果的影响。

高级安全功能:- 启用IPS功能:

(config)# ips enable,并可通过(config)# ips profile "Custom_Profile"自定义检测规则集。 - 配置防病毒扫描:

(config)# av profile "Scan_Profile" file-type exe,并在策略中关联该profile。

路由与接口管理

路由配置确保防火墙网络可达性,接口管理则定义了网络流量的进出通道。

接口配置:

(config)# interface GigabitEthernet 1/0/1

(config-if)# description "Link_to_Server"

(config-if)# ip address 192.168.1.1 255.255.255.0

(config-if)# zone trust

(config-if)# speed 1000

(config-if)# duplex full

(config-if)# no shutdown 上述命令配置了千兆接口1/0/1的IP地址、所属安全区域及链路参数。

路由协议配置:

- 静态路由:

(config)# ip route 0.0.0.0 0.0.0.0 10.1.1.1,配置默认下一跳地址。 - OSPF动态路由:

(config)# router ospf 1,(config-router)# network 192.168.1.0 0.0.0.255 area 0,宣告网段参与OSPF路由学习。

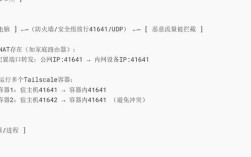

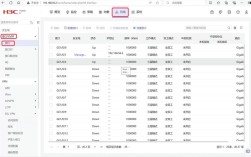

NAT地址转换:(config)# nat-policy name "Source_NAT" (config-nat-policy)# source-zone trust (config-nat-policy)# destination-zone any (config-nat-policy)# action source-nat (config-nat-policy)# address-pool "Pool1" (config)# nat-pool "Pool1" start 202.96.1.10 end 202.96.1.20配置源NAT策略,将信任区域内网的流量转换为公网地址池Pool1中的地址。

高可用与VPN配置

为保障业务连续性,迪普防火墙支持主备模式的高可用(HA)及IPSec VPN等远程接入功能。

HA配置:

(config)# ha mode active-standby

(config-ha)# priority 100

(config-ha)# track interface GigabitEthernet 1/0/1

(config-ha)# virtual-mac 00-aa-bb-cc-dd-ee 配置主备模式的HA,设置设备优先级并跟踪关键接口状态,当接口故障时自动切换。

IPSec VPN配置:

(config)# ike profile "IKE_Profile"

(config-ike)# pre-shared-key "Key123"

(config-ike)# local-address 202.96.1.1

(config)# ipsec policy "VPN_Policy"

(config-ipsec)# ike-profile "IKE_Profile"

(config-ipsec)# transform-set "ESP-AES-SHA"

(config-ipsec)# match address "VPN_Traffic"

(config)# access-list "VPN_Traffic" permit ip 192.168.1.0 0.0.0.255 10.1.1.0 0.0.0.255 通过IKE协商和IPSec封装,实现分支机构与总部安全互联。

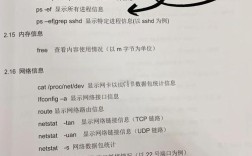

监控与故障排查

命令行提供了丰富的监控工具,帮助管理员快速定位网络问题。

实时流量监控:show traffic interface GigabitEthernet 1/0/1,查看接口的进出带宽、包数等统计信息。

连接状态查看:show conn all,显示当前会话表项,包括源/目的IP、端口、协议及超时时间,用于识别异常连接。

调试功能:在特权模式下使用debug packet filter开启数据包调试,实时匹配数据包与策略的详细过程,但需注意调试可能影响设备性能,完成后需通过undebug all关闭。

相关问答FAQs

Q1:如何查看防火墙当前生效的安全策略及其命中次数?

A:在特权模式下执行命令show policy all,可列出所有策略的配置信息,包括策略名称、源/目的区域、服务、动作以及命中次数(hit count),若需查看特定策略的详细统计,可使用show policy name "策略名",重点关注命中次数较高的策略,分析流量模式并优化规则。

Q2:配置防火墙策略后,流量仍未通过,可能的原因及排查步骤是什么?

A:可能原因包括:①策略未启用(检查show policy中策略状态是否为“enabled”);②区域间未启用路由或接口未正确划分区域(使用show zone和show ip interface brief确认);③NAT配置冲突(如源NAT与策略匹配顺序错误);④安全级别设置错误(trust区域级别高于untrust,需确保策略方向正确),排查步骤:先使用show conn确认是否有会话建立,再通过debug packet filter跟踪数据包匹配过程,定位策略未生效的具体原因。