Kerberos是一种网络认证协议,旨在通过使用密钥密码术为客户端/服务器应用程序提供强大的身份验证,它最初由麻省理工学院(MIT)开发,现在已成为许多企业和组织网络环境中的标准认证机制,尤其是在Windows Active Directory环境中,Kerberos的核心思想是利用“密钥分发中心”(KDC)来安全地分发临时票据,从而避免在网络上传输明文密码,理解Kerberos的工作原理以及相关的命令工具对于系统管理员和IT专业人员来说至关重要,这有助于他们有效地管理网络资源、排查认证问题以及确保网络安全性。

Kerberos的工作流程基于三个主要实体:客户端、服务主体名称(SPN)和KDC,KDC本身包含两个部分:认证服务器(AS)和票据授予服务器(TGS),当客户端需要访问网络服务时,它会首先向AS请求一个“票据授予票据”(TGT),AS在验证客户端的身份后(通常是通过客户端提供的密码派生的密钥),会生成一个TGT和一个会话密钥,然后将它们加密后返回给客户端,客户端随后使用这个TGT向TGS请求特定服务的服务票据(Service Ticket),TGS收到请求后,会验证TGT的有效性,然后生成一个服务票据和一个新的会话密钥,并将它们加密后返回给客户端,客户端将这个服务票据发送给目标服务,服务解密票据后验证其有效性,并允许客户端访问,整个过程避免了密码在网络中的明文传输,大大提高了安全性。

在Windows环境中,与Kerberos相关的命令主要通过kinit、klist和kdestroy等工具来管理用户凭证和票据,这些命令通常在命令提示符(CMD)或PowerShell环境中使用。kinit命令用于从KDC获取初始凭证,即TGT,用户需要提供其用户主体名称(UPN),通常是username@domain.com格式。kinit user@corp.example.com会提示用户输入密码,然后尝试从KDC获取TGT,如果成功,凭证会被缓存到本地,供后续使用。klist命令则用于列出当前缓存的Kerberos凭证,它会显示TGT的详细信息,如客户端主体名称、服务器主体名称、加密类型、开始时间、结束时间以及标志等,这对于确认凭证是否成功获取以及其有效期非常有用。kdestroy命令用于销毁当前缓存的Kerberos凭证,包括TGT和服务票据,这是一个重要的安全操作,特别是在使用公共计算机或完成敏感任务后,可以防止凭证被他人窃用。

除了这些基本的凭证管理命令,setspn(Service Principal Name Manager)工具在Kerberos认证中也扮演着关键角色,SPN是服务实例的唯一标识符,客户端通过SPN来请求服务票据,如果SPN配置不正确,Kerberos认证可能会失败,回退到较不安全的NTLM认证,或者导致访问被拒绝。setspn命令用于查看、添加和删除SPN。setspn -l <computername>可以列出与特定计算机账户关联的所有SPN,这对于排查重复SPN或缺失SPN的问题非常有用。setspn -s <SPN> <computername>用于添加一个新的SPN,而setspn -d <SPN> <computername>则用于删除一个SPN,正确配置SPN是确保Kerberos无缝运行的前提,尤其是在SQL Server、IIS等应用程序需要使用Kerberos进行身份验证时。

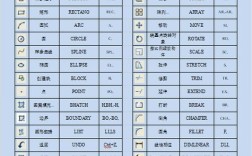

为了更直观地展示这些命令的用法和输出,以下表格总结了核心Kerberos命令及其功能描述:

| 命令 | 功能描述 | 常用示例 |

|---|---|---|

kinit |

从KDC获取初始凭证(TGT) | kinit jsmith@example.com |

klist |

列出当前缓存的Kerberos凭证 | klist (查看所有凭证) 或 klist -v (详细输出) |

kdestroy |

销毁当前缓存的Kerberos凭证 | kdestroy (销毁所有凭证) |

setspn |

管理(查看、添加、删除)服务主体名称(SPN) | setspn -l SERVER01 (列出SERVER01的SPN) |

ksetup |

管理Kerberosrealm和密钥表(在Windows中较少用,但可用于域/林信任设置) | ksetup /domain example.com (设置默认域) |

在实际操作中,管理员可能会遇到各种与Kerberos相关的问题,用户报告无法访问某个网络资源,而事件日志中可能显示“Kerberos预认证失败”或“找不到指定的域”等错误,这时,klist命令是第一个诊断工具,可以检查用户的TGT是否存在且有效,如果TGT不存在,可能需要重新运行kinit,如果TGT已过期,则需要用户重新登录或刷新凭证,如果TGT存在但访问特定服务失败,则应检查该服务的SPN配置是否正确,可以使用setspn -l进行验证,另一个常见问题是SPN重复,这会导致KDC在颁发服务票据时出现混淆,setspn -X命令可以扫描整个域以查找重复的SPN。

对于更高级的故障排除,Windows还提供了事件查看器,特别是“安全”日志,其中包含详细的Kerberos事件ID,如4768(Kerberos预认证失败)、4769(Kerberos服务票据请求失败)和4771(Kerberos预authentication ticket请求失败),这些事件日志通常会提供失败的原因,客户端时间与服务器时间不同步”或“找不到指定的主体名称”,时间同步是Kerberos正常工作的关键前提,因为Kerberos票据具有严格的有效期,如果客户端和KDC的时间差超过默认的5分钟(可配置),认证就会失败,确保所有客户端和域控制器的时间通过Windows时间服务(NTP)正确同步是日常维护的重要任务。

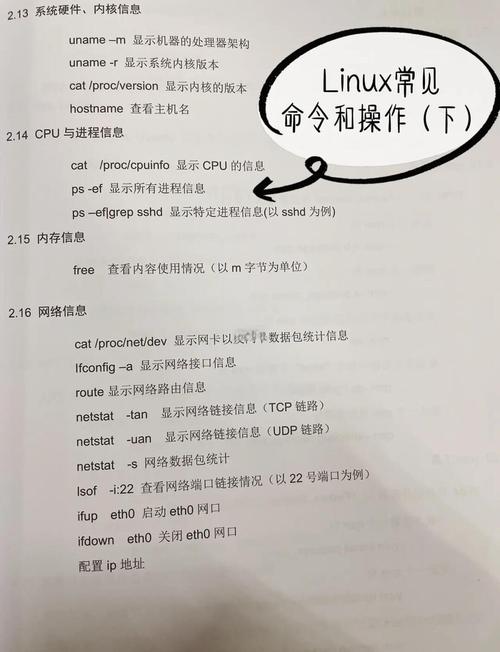

在非Windows环境中,例如Linux或macOS系统,同样存在类似的Kerberos命令行工具,这些工具通常由MIT Kerberos包提供,其功能与Windows上的kinit、klist和kdestroy相对应,在Linux上,用户可以使用kinit获取TGT,klist查看票据,kdestroy销毁票据,这些工具使得跨平台的Kerberos认证管理成为可能,对于混合IT环境尤为重要,在Linux上,管理员还可以使用kvno命令来验证特定服务的SPN是否可以从客户端成功解析和获取票据,这对于诊断服务端配置问题非常有帮助。

Kerberos命令是管理和维护Kerberos认证体系的基础工具,从基本的凭证获取和查看,到高级的SPN管理和故障排除,这些命令为IT专业人员提供了强大的能力,以确保网络认证的安全性、可靠性和高效性,熟练掌握这些命令,并理解它们背后的Kerberos协议原理,是构建和管理现代企业网络不可或缺的技能,通过定期检查凭证状态、验证SPN配置以及利用事件日志进行深度诊断,管理员可以有效地预防和解决Kerberos相关的问题,保障网络服务的稳定运行。

相关问答FAQs

问题1:当用户无法通过Kerberos访问网络共享文件夹时,我应该如何使用命令行工具进行初步诊断?

解答: 当遇到此类问题时,可以按照以下步骤进行初步诊断:

- 检查Kerberos凭证:首先在客户端计算机上打开命令提示符,运行

klist命令,检查是否存在有效的TGT,如果没有TGT,或者TGT已过期,说明客户端未能成功从KDC获取凭证,此时可以尝试运行kinit <username>@<domain.com>重新获取凭证,并确保输入的密码正确。 - 验证目标服务的SPN:如果存在有效的TGT,但访问仍然失败,问题可能出在目标服务的SPN配置上,在目标服务器上,运行

setspn -l <computername>命令,检查是否存在代表文件服务的SPN,例如CIFS/<computername>和CIFS/<fully.qualified.domain.name>,如果缺少这些SPN,或者存在重复的SPN,就需要使用setspn命令进行添加或删除。 - 测试服务票据获取:在客户端上,可以使用

kvno工具(如果可用)来测试是否能从目标服务器获取服务票据,运行kvno CIFS/fileserver01.corp.example.com,如果命令返回“Server not found”或“Cannot find keys for...”等错误,则进一步证实了SPN配置问题,如果kvno成功,但应用程序仍然无法访问,则问题可能出在应用程序配置或权限上,需要进一步排查。

问题2:什么是Kerberos票据的生命周期,以及如何延长其有效期?

解答: Kerberos票据的生命周期是指票据从创建到失效的时间段,它主要分为两类:票据授予票据(TGT)和服务票据(Service Ticket)。

- TGT的生命周期:TGT是客户端与KDC之间的“通行证”,用于后续请求服务票据,TGT的有效期通常由KDC的策略决定,在Windows域环境中,默认的TGT有效期约为10小时(具体值可能因域功能级别或组策略设置而异),一旦TGT过期,客户端必须重新运行

kinit或重新登录以获取新的TGT。 - 服务票据的生命周期:服务票据是客户端向特定服务出示的凭证,其有效期通常非常短,默认为几小时到一天不等,具体也由KDC策略控制,服务票据的有效期通常比TGT短,以减少票据被窃取后的风险。

延长Kerberos票据的有效期通常不是直接通过客户端命令实现的,而是通过修改KDC的域策略来完成的,在Windows域中,管理员可以通过组策略编辑器(gpedit.msc)进行设置,路径通常为“计算机配置” -> “策略” -> “Windows 设置” -> “安全设置” -> “本地策略” -> “安全选项”,然后查找名为“Kerberos票据生命周期”的策略,可以调整“最大服务票据生命周期”和“最大票据授予票据生命周期”的值,需要注意的是,延长票据有效期虽然可以减少用户重新认证的频率,但会相应地增加安全风险,因为窃取的票据可以在更长的时间内被滥用,在调整这些设置时,需要在便利性和安全性之间进行权衡。