非常好的问题!保护自己免受网站入侵是一个系统性工程,需要从技术、管理和意识三个层面入手,无论是个人博客、小型企业网站还是大型电商平台,都需要建立“纵深防御”的概念。

下面我将从“事前预防”、“事中检测”和“事后响应”三个阶段,为你提供一份全面且可操作的网站安全保护指南。

第一阶段:事前预防 - 构建坚固的防线

这是最重要的一步,90%的安全事件都可以通过良好的预防措施来避免。

核心系统与基础设施安全

-

保持所有系统和软件更新:

- 操作系统: 及时为你的服务器操作系统(如 Linux, Windows Server)打上安全补丁。

- Web服务器软件: 及时更新 Nginx, Apache, IIS 等软件。

- 数据库: 及时更新 MySQL, PostgreSQL, MongoDB 等数据库系统。

- CMS/框架: 如果你使用 WordPress, Joomla, Drupal 或 Laravel, Django 等框架,务必第一时间更新核心文件、主题和插件,这是最常见的入侵途径。

- 使用自动更新: 为所有可能的应用程序开启自动更新功能。

-

使用强密码和安全的认证方式:

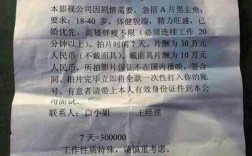

(图片来源网络,侵删)

(图片来源网络,侵删)- 强密码: 为所有后台账户(服务器、数据库、FTP、CMS后台)设置复杂且唯一的密码(12位以上,包含大小写字母、数字、特殊符号)。

- 双因素认证 (2FA/MFA): 这是目前最有效的账户保护手段之一! 为所有支持2FA的服务(特别是CMS后台、服务器SSH登录、FTP)启用,这样即使密码泄露,攻击者也无法登录。

- 定期更换密码: 特别是对于有管理员权限的账户。

-

最小权限原则:

- 文件权限: 确保Web服务器进程(如

www-data,apache,nginx)对网站目录只有“读取”和“执行”权限,对上传目录等可写目录有严格的限制。 - 数据库用户: 不要使用

root用户连接数据库,为网站创建一个独立的、只拥有必要权限(如SELECT,INSERT,UPDATE)的数据库用户。 - FTP/SFTP账户: 只授予用户其工作所需的文件访问权限,避免使用共享的FTP账户。

- 文件权限: 确保Web服务器进程(如

-

配置Web服务器安全:

- 隐藏版本信息: 在服务器配置中关闭或隐藏 Nginx/Apache 的版本号,防止攻击者利用已知漏洞。

- 禁用不必要的目录列表: 确保服务器不会自动列出目录内容。

- 配置安全HTTP头: 设置

Content-Security-Policy (CSP),X-Frame-Options,X-XSS-Protection等HTTP响应头,可以有效防御XSS、点击劫持等攻击。

应用程序与代码安全

-

输入验证与输出编码:

- 永远不要信任用户输入。 对所有来自用户的数据(如表单提交、URL参数、Cookie)进行严格的验证和过滤。

- 对输出进行编码。 在将用户数据输出到HTML页面、JavaScript或数据库时,进行适当的编码,以防止跨站脚本攻击和SQL注入。

-

使用参数化查询(或预处理语句):

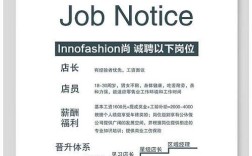

(图片来源网络,侵删)

(图片来源网络,侵删)- 这是防御SQL注入攻击的金标准。 无论你使用什么编程语言,都应使用数据库驱动的参数化查询功能,而不是将SQL语句和用户数据字符串拼接。

-

安全的文件上传:

- 禁止上传可执行文件。 严格限制上传文件的类型(如只允许

.jpg,.png,.pdf)。 - 重命名上传的文件。 不要使用用户提供的文件名,而是生成一个随机的新文件名。

- 存储在上传目录之外。 将上传的文件存储在Web根目录之外,或者通过脚本进行代理访问。

- 扫描上传的文件。 使用杀毒软件或恶意软件扫描工具检查上传的文件。

- 禁止上传可执行文件。 严格限制上传文件的类型(如只允许

-

使用成熟的框架和库:

- 尽量使用像 Laravel, Django, Ruby on Rails 这样自带安全功能的成熟框架,它们已经内置了XSS、CSRF、SQL注入等常见攻击的防护机制。

- 对于第三方库和组件,及时更新,并检查其安全性。

网络与访问控制

-

使用Web应用防火墙:

- WAF是网站的“防弹衣”。 它可以过滤掉恶意的HTTP请求,防御SQL注入、XSS、文件包含等OWASP Top 10攻击,可以选择云WAF服务(如 Cloudflare, AWS WAF, 阿里云WAF)或硬件/软件WAF。

- 配置防火墙规则: 在服务器上配置防火墙(如

iptables,ufw),只开放必要的端口(如80, 443, 22),并限制来自特定IP的访问。

-

禁用或保护管理后台:

- 更改默认后台路径: 不要使用

/wp-admin或/admin这样容易被猜到的路径。 - 限制管理后台IP访问: 通过

.htaccess文件或云服务,只允许特定IP地址访问管理后台。

- 更改默认后台路径: 不要使用

-

定期备份:

- 这是最后的救命稻草。 定期备份你的网站文件和数据库。

- 3-2-1备份原则: 至少保留3份数据副本,存储在2种不同类型的介质上,其中至少有1份是离线或异地备份(如云存储)。

- 测试备份: 定期测试备份文件,确保它们可以成功恢复。

第二阶段:事中检测 - 建立警报系统

即使预防做得再好,也需要有检测机制来发现入侵的迹象。

-

监控文件完整性:

- 使用工具(如

AIDE,Tripwire)监控网站核心文件的变化,一旦发现被篡改,可以立即收到警报。

- 使用工具(如

-

监控服务器日志:

- 定期检查Web服务器(Nginx/Apache)的访问日志和错误日志,寻找异常行为,如:

- 大量来自同一IP的404错误(可能是在扫描目录)。

- 对

wp-login.php,admin.php等后台页面的暴力破解尝试。 - 对不常见路径(如

shell.php,cmd.php)的访问尝试。

- 定期检查Web服务器(Nginx/Apache)的访问日志和错误日志,寻找异常行为,如:

-

使用入侵检测系统:

- 部署像

Fail2ban这样的工具,可以自动封禁在短时间内有多次失败登录尝试的IP地址。

- 部署像

-

设置实时警报:

将关键事件(如登录失败、文件修改)通过邮件、短信或Slack/钉钉等即时通讯工具发送给管理员。

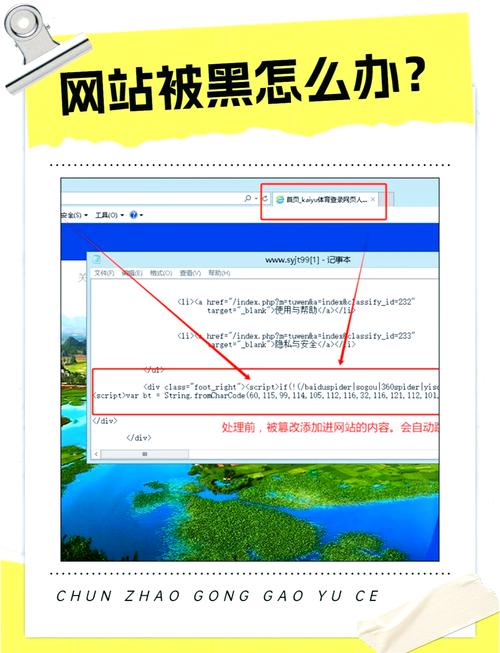

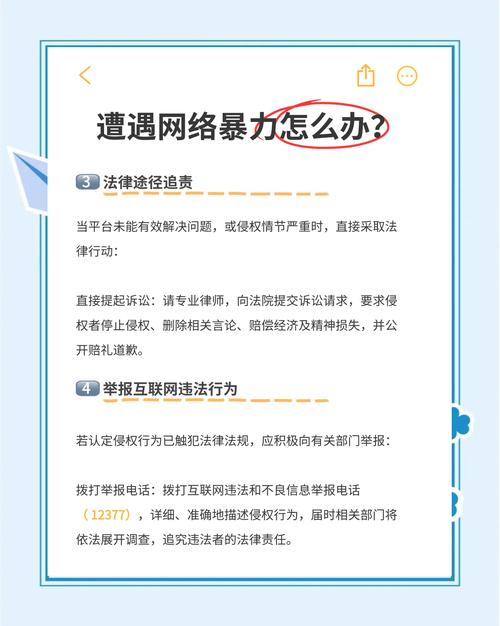

第三阶段:事后响应 - 制定应急计划

如果不幸被入侵,冷静有序的响应至关重要。

-

隔离:

- 立即断开网络连接。 这是最快、最有效的止损方法,将服务器从网络中断开,防止攻击者继续利用服务器作为跳板或窃取更多数据。

- 如果使用云服务器,可以先在安全组中删除所有入站规则。

-

取证与分析:

- 不要立即清理! 在断网后,保留服务器状态,对磁盘进行镜像备份,这有助于后续分析入侵原因、攻击路径和受损范围。

- 检查日志、文件修改时间、可疑进程、后门文件等,确定入侵的根源。

-

清除与恢复:

- 不要简单地删除恶意文件。 必须先找到并修复被利用的漏洞(比如一个有漏洞的旧插件),否则重装后服务器会再次被入侵。

- 从干净备份恢复: 使用你之前准备的干净备份来恢复网站,这是最可靠的方式。

- 如果无干净备份: 格式化并重装整个操作系统和所有软件,然后从最干净的备份开始恢复,手动检查并删除所有可疑文件和代码。

-

加固与复盘:

- 在恢复网站后,执行第一阶段的所有预防措施,修复所有已知的安全漏洞。

- 复盘整个事件,找出安全链条中的薄弱环节,并制定改进计划,防止重蹈覆辙。

个人/小型网站快速上手清单

- [ ] 强密码 + 2FA: 立即为所有账户设置。

- [ ] 一键更新: 确保CMS、插件、主题始终保持最新。

- [ ] 备份!备份!备份! 设置一个自动备份任务,并测试恢复。

- [ ] 安装安全插件: 对于WordPress等,安装 reputable 的安全插件(如 Wordfence, Sucuri)。

- [ ] 使用CDN/WAF: 开启 Cloudflare 等免费服务,它能提供基础的安全防护和加速。

- [ ] 限制登录尝试: 使用插件或工具限制后台登录失败次数。

安全是一个持续的过程,而不是一次性的项目,养成良好的安全习惯,才能让你的网站在复杂的网络环境中屹立不倒。