防止服务器被黑是一个系统性工程,需要从技术配置、管理策略、监控响应等多个维度进行防护,以下从系统加固、访问控制、安全防护、运维管理、应急响应五个方面详细阐述具体措施,并提供相关FAQs解答。

系统加固:减少攻击面

系统加固是基础,通过最小化安装和配置优化,降低漏洞被利用的风险。

- 最小化安装:仅安装业务必需的软件和服务,避免冗余组件,Web服务器无需安装数据库客户端,开发环境工具不应部署在生产服务器,使用容器化技术(如Docker)隔离应用,限制容器权限,禁用容器root权限。

- 及时更新补丁:建立漏洞管理流程,定期扫描系统漏洞(使用Nessus、OpenVAS等工具),优先修复高危漏洞,对于Linux系统,可通过

unattended-upgrades实现自动安全更新;Windows系统需启用Windows Update并配置自动安装。 - 关闭高危服务与端口:禁用不必要的服务(如Telnet、RSH、FTP),改用SSH(禁用密码登录,仅用密钥)、SFTP等安全协议,通过防火墙(如iptables、firewalld、云厂商安全组)限制端口访问,仅开放业务必需端口(如Web服务的80/443端口),并限制访问源IP。

- 文件系统权限控制:遵循最小权限原则,配置文件目录权限,Web目录权限设置为755,文件权限644,禁止其他用户写入;使用SELinux或AppArmor强制访问控制,限制进程对敏感文件(如/etc/passwd)的访问。

访问控制:严防未授权访问

-

身份认证强化:

- 多因素认证(MFA):对所有管理员账户启用MFA(如Google Authenticator、硬件密钥),避免仅依赖密码。

- 密码策略:强制使用复杂密码(12位以上,包含大小写字母、数字、特殊符号),定期更换密码(如每90天),禁止复用旧密码。

- 密钥认证:SSH登录仅允许密钥认证,禁用密码登录,通过

/etc/ssh/sshd_config配置PasswordAuthentication no,并限制允许登录的用户(如AllowUsers admin user1)。

-

权限分离与最小化:

- 使用普通用户账号执行日常操作,仅在必要时切换至root(通过

sudo命令记录操作日志)。 - 为不同应用分配独立数据库用户,避免使用root账号连接数据库。

- 使用普通用户账号执行日常操作,仅在必要时切换至root(通过

-

网络访问控制:

(图片来源网络,侵删)

(图片来源网络,侵删)- 通过防火墙设置IP白名单,仅允许可信IP访问管理端口(如SSH的22端口)。

- 使用VPN或堡垒机作为中转,远程管理服务器避免直接暴露公网。

安全防护:构建多层防御体系

-

部署WAF与IDS/IPS:

- 在Web服务器前部署Web应用防火墙(WAF,如ModSecurity、云厂商WAF),拦截SQL注入、XSS、CSRF等攻击。

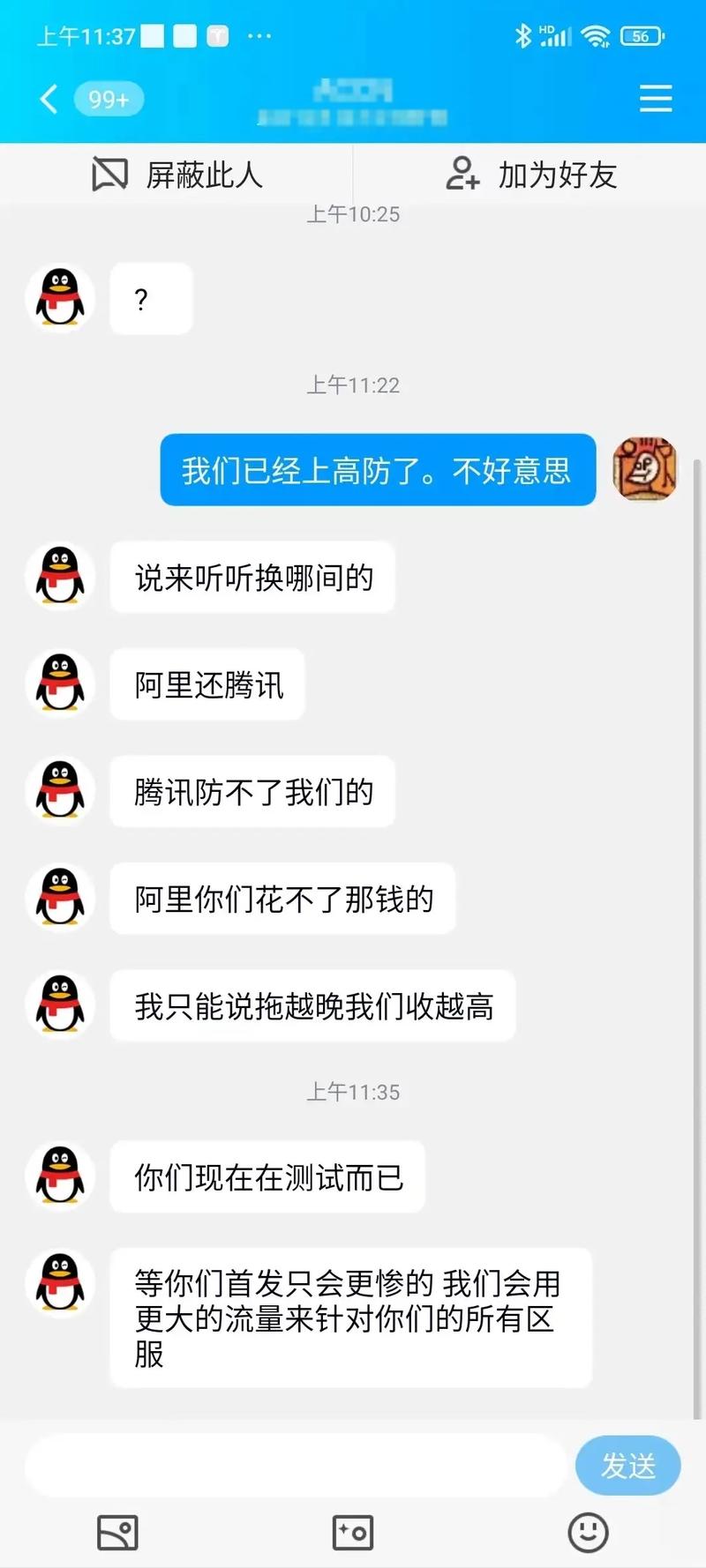

- 部署入侵检测系统(IDS,如Snort)和入侵防御系统(IPS),实时监控网络流量,阻断异常连接(如暴力破解、DDoS攻击)。

-

日志与审计:

- 启用系统审计日志(Linux的auditd、Windows的事件查看器),记录登录、权限变更、敏感操作等事件。

- 集中日志管理(如ELK Stack、Splunk),设置日志告警规则(如连续5次登录失败触发警报)。

-

数据加密与备份:

- 传输加密:启用HTTPS(配置SSL/TLS证书)、SSH加密传输,避免明文传输敏感数据。

- 存储加密:使用LUKS(Linux)或BitLocker(Windows)加密系统盘,数据库敏感字段加密存储。

- 定期备份:制定备份策略(如每日全量+增量备份),备份数据异地存储(如云存储),并定期测试恢复流程。

运维管理:规范操作流程

- 安全基线配置:依据CIS Benchmark等标准制定服务器安全基线,定期检查配置合规性(使用Lynis、OSCAP等工具)。

- 第三方风险管理:

- 对第三方代码进行安全扫描(如SonarQube),依赖库定期更新(使用

npm audit、apt list --upgradable)。 - 限制第三方插件权限,避免未授权访问系统资源。

- 对第三方代码进行安全扫描(如SonarQube),依赖库定期更新(使用

- 员工安全意识培训:定期开展钓鱼邮件演练、安全操作培训,避免社会工程学攻击(如冒充管理员索要密码)。

应急响应:快速处理安全事件

- 制定应急预案:明确安全事件分类(如入侵、数据泄露)、响应流程(隔离、取证、修复、恢复),指定责任人。

- 定期演练:模拟攻击场景(如勒索软件感染),测试应急预案有效性,优化响应流程。

- 取证与溯源:事件发生后,保留系统日志、内存快照(使用Volatility工具),分析攻击路径,修复漏洞并加固系统。

相关问答FAQs

Q1: 如何判断服务器是否已被入侵?

A: 可通过以下迹象初步判断:

- 异常日志:如大量登录失败日志、非工作时间登录记录、敏感文件被修改日志。

- 系统资源异常:CPU/内存使用率突然飙升,出现未知进程(如挖矿程序)。

- 文件变化:发现未知文件、目录,或文件校验和(如

md5sum)被篡改。 - 网络异常:出现异常 outbound 连接(如连接陌生IP的3389端口),或服务器被用于发送垃圾邮件。

若发现以上情况,需立即断开网络连接,使用取证工具分析系统,排查恶意程序。

Q2: 服务器被入侵后,如何快速恢复?

A: 恢复步骤需遵循“隔离-分析-修复-验证”原则:

- 隔离:立即断开服务器网络,防止攻击扩散,将磁盘镜像备份至安全环境。

- 分析:通过日志分析攻击路径(如入侵时间、利用的漏洞),检查恶意文件、后门账户、异常进程。

- 修复:重置所有密码(包括数据库、后台管理系统),安装最新补丁,删除恶意文件,重装系统(若感染严重)。

- 验证:恢复前对备份文件进行病毒扫描,恢复后进行全面漏洞扫描和渗透测试,确保无残留风险。

需复盘事件原因,优化安全策略(如启用WAF、加强MFA),避免再次发生。