ThinkPHP是一款广泛使用的PHP开发框架,因其简单易用和功能丰富而受到许多开发者的青睐,在早期的版本中,由于对用户输入的过滤和解析机制存在缺陷,曾出现过多个命令执行漏洞,这些漏洞可能导致攻击者在服务器上执行任意系统命令,从而对服务器安全造成严重威胁,本文将详细分析ThinkPHP命令执行漏洞的成因、利用方式、修复建议以及相关防御措施。

漏洞成因分析

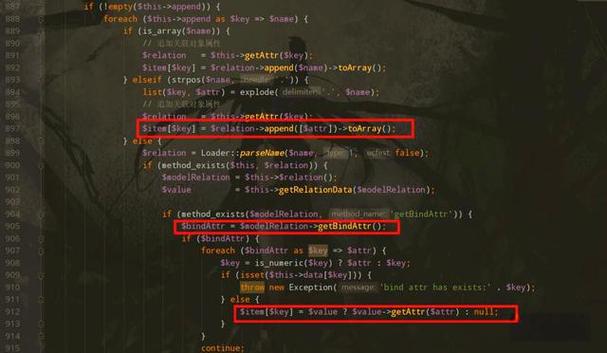

ThinkPHP命令执行漏洞主要源于框架在处理用户输入时的不当操作,以ThinkPHP 5.0.23及之前版本为例,当框架的控制器方法名未定义时,ThinkPHP会尝试将请求中的参数作为方法名进行动态调用,如果用户请求的URL为http://example.com/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami,框架会解析function参数的值为call_user_func_array,并将其作为函数名调用,同时将vars参数作为函数的参数传递,由于call_user_func_array可以执行任意函数,攻击者便可以利用这一点调用PHP的危险函数(如system、exec、shell_exec等)来执行系统命令。

类似的漏洞在ThinkPHP 3.x版本中也曾出现过,主要原因是框架在解析路由时未对控制器和方法名进行严格的过滤,导致攻击者可以通过构造特殊的请求参数来触发框架的反射机制,从而执行任意代码,在ThinkPHP 3.2.3版本中,攻击者可以通过http://example.com/index.php/Home/Index/hello/$%7B@assert($_POST[cmd])%7D这样的请求,利用PHP的字符串解析特性执行恶意代码。

漏洞利用方式

攻击者利用ThinkPHP命令执行漏洞的方式通常包括以下几种:

- 直接调用危险函数:通过

call_user_func_array或assert等函数调用PHP的危险函数,执行系统命令,通过system函数获取服务器信息,或通过exec函数反弹shell。 - 代码注入:通过漏洞向服务器注入恶意代码,例如写入Webshell,从而长期控制服务器。

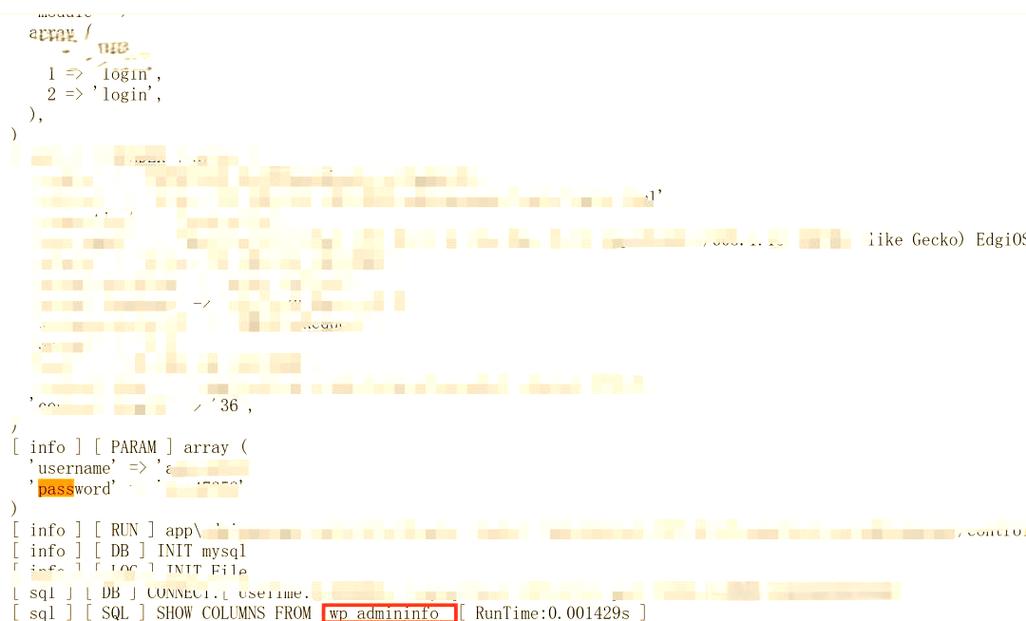

- 信息泄露:通过执行

phpinfo()、var_dump()等函数获取服务器的敏感信息,如PHP版本、操作系统、环境变量等。

以下是一个典型的漏洞利用示例(以ThinkPHP 5.0.23为例):

http://example.com/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls -la

该请求会调用system('ls -la'),执行ls -la命令并返回当前目录的文件列表。

修复建议

针对ThinkPHP命令执行漏洞,官方已发布多个版本的补丁来修复相关问题,以下是具体的修复建议:

- 升级框架版本:立即将ThinkPHP升级至最新稳定版本,如ThinkPHP 5.1.x或更高版本,这些版本已经修复了相关的安全漏洞。

- 限制危险函数:在

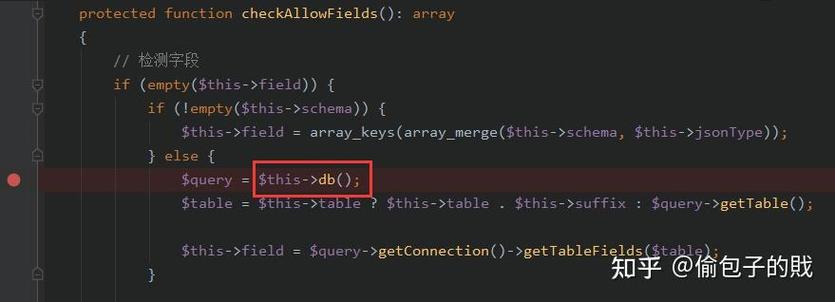

php.ini中禁用或重命名PHP的危险函数(如system、exec、shell_exec等),减少漏洞被利用的可能性。 - 输入过滤:对用户输入的参数进行严格的过滤和验证,避免将未经过滤的参数直接传递给动态函数调用。

- 关闭调试模式:在生产环境中关闭ThinkPHP的调试模式,避免敏感信息泄露。

防御措施

除了修复漏洞外,还可以采取以下措施来增强系统的安全性:

- 使用Web应用防火墙(WAF):通过WAF拦截恶意的请求参数,如

call_user_func_array、assert等关键词。 - 最小权限原则:运行Web服务的用户应使用最低权限,避免使用

root或administrator等高权限账户。 - 定期安全审计:定期对代码进行安全审计,检查是否存在类似的安全隐患。

- 日志监控:启用Web服务器的访问日志和错误日志,监控异常请求,及时发现并响应攻击行为。

相关漏洞版本及修复情况

| ThinkPHP版本 | 漏洞类型 | 修复版本 |

|---|---|---|

| 0.23及之前 | 命令执行 | 0.24 |

| 1.0-5.1.10 | 命令执行 | 1.11 |

| 2.3及之前 | 命令执行 | 2.4 |

相关问答FAQs

问题1:如何判断我的ThinkPHP应用是否存在命令执行漏洞?

解答:可以通过以下方法判断:

- 检查ThinkPHP的版本号,如果低于上述修复版本,则可能存在漏洞。

- 使用安全工具(如漏洞扫描器)对应用进行扫描,检测是否存在可利用的漏洞。

- 手动构造恶意请求(如上述示例),观察服务器是否返回执行结果(如

ls -la的输出)。

问题2:如果我的ThinkPHP应用已被利用,应该如何处理?

解答:如果发现应用已被利用,应立即采取以下措施:

- 立即关闭受影响的服务器或应用,防止攻击进一步扩大。

- 备份重要数据,并重置所有账户密码(尤其是管理员账户)。

- 检查服务器是否存在Webshell或其他恶意文件,并将其删除。

- 升级ThinkPHP至最新版本,并修复其他可能的安全漏洞。

- 联系专业安全团队进行应急响应,分析攻击路径并加固系统。