在PHP中执行外部命令是一项常见的需求,特别是在需要与系统工具、脚本或其他程序交互时,PHP提供了多种函数来实现这一功能,每种方法都有其适用场景和注意事项,本文将详细介绍这些方法,包括它们的语法、参数、返回值以及安全性和性能方面的考量。

最常用的执行外部命令的函数是shell_exec(),这个函数通过系统的shell(如bash或cmd)执行命令,并返回命令的完整输出。$output = shell_exec('ls -l');会列出当前目录下的所有文件和详细信息,并将结果存储在$output变量中,需要注意的是,shell_exec()在禁用safe_mode时才能正常工作,并且如果命令执行失败,它会返回null,由于它依赖于系统shell,因此存在命令注入的安全风险,必须对用户输入进行严格的过滤或转义。

另一个常用的函数是exec(),与shell_exec()不同,exec()只返回命令的最后一行输出,但可以通过第二个参数获取所有输出行。exec('ls -l', $output);会将所有输出行存储在$output数组中。exec()的第三个参数可以用于获取命令的退出状态码,0表示成功,非零表示失败,与shell_exec()类似,exec()也需要注意命令注入的问题,尤其是在处理用户输入时。

system()函数是另一种选择,它直接输出命令的结果,而不是返回字符串。system('ls -l');会直接在页面上显示目录列表。system()也会返回命令的最后一行输出,因此可以结合echo使用,与前两个函数一样,system()`也存在安全风险,需要谨慎处理用户输入。

对于需要更精细控制的情况,可以使用passthru()函数,这个函数直接输出命令的二进制数据,适合执行如cat文件或图像处理等命令。passthru('cat image.jpg');会直接输出图像文件的内容到浏览器。passthru()不会返回任何值,因此如果需要捕获输出,必须使用输出缓冲,与system()类似,它也存在命令注入的风险。

除了这些简单的函数,PHP还提供了proc_open()函数,它提供了更强大的功能,可以与进程进行交互。proc_open()允许打开一个进程,并获取它的输入/输出/错误管道,可以通过$process = proc_open('ls -l', $descriptorspec, $pipes);来启动进程,然后通过$pipes数组与进程交互,这种方法适合需要长时间运行的进程或需要双向通信的场景。proc_open()的参数较多,需要仔细处理管道的读写和进程的关闭。

为了更安全地执行外部命令,可以使用escapeshellarg()和escapeshellcmd()函数。escapeshellarg()会对字符串进行转义,使其可以作为安全的shell参数使用,例如$arg = escapeshellarg($user_input);。escapeshellcmd()则会转义命令中的特殊字符,防止命令注入,这两个函数可以结合使用,以增强安全性。

PHP还提供了operator_exec()函数,但它在PHP 7.4中被废弃,并在PHP 8.0中被移除,因此不建议在新代码中使用,相反,推荐使用上述函数。

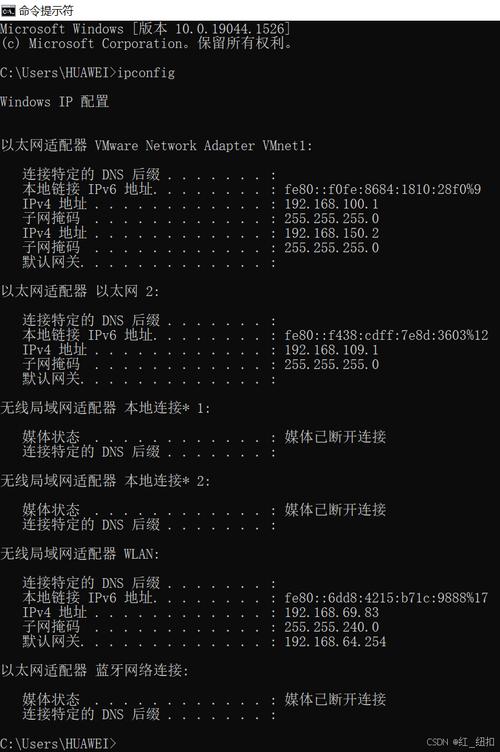

在选择执行外部命令的方法时,需要考虑多个因素,首先是安全性,始终避免直接执行用户输入的命令,必须进行严格的过滤和转义,其次是性能,执行外部命令比PHP内置函数慢,因此应尽量减少不必要的调用,最后是可移植性,不同的操作系统可能使用不同的命令和语法,因此需要考虑跨平台兼容性。

以下是一个简单的表格,总结了这些函数的特点:

| 函数名 | 返回值 | 输出方式 | 安全性 | 适用场景 |

|---|---|---|---|---|

| shell_exec() | 完整输出 | 返回字符串 | 低 | 需要捕获所有输出 |

| exec() | 最后一行输出 | 可选 | 低 | 需要获取退出状态码 |

| system() | 最后一行输出 | 直接输出 | 低 | 需要直接显示输出 |

| passthru() | 无 | 直接输出 | 低 | 需要输出二进制数据 |

| proc_open() | 进程资源 | 管道交互 | 中 | 需要精细控制进程 |

在实际应用中,执行外部命令时还需要注意错误处理,可以使用try-catch块捕获异常,或检查函数的返回值来判断命令是否成功执行,建议使用绝对路径来执行命令,以避免路径问题。

为了确保系统的安全性,建议在php.ini中禁用safe_mode,并限制执行外部命令的权限,如果可能,应避免使用shell_exec()等函数,而是使用更安全的替代方法,如PHP的内置函数或扩展。

相关问答FAQs:

-

问题:如何防止PHP执行外部命令时的命令注入攻击?

解答: 防止命令注入的关键是严格过滤和转义用户输入,可以使用escapeshellarg()对参数进行转义,确保用户输入不会被解释为shell命令的一部分,避免直接拼接用户输入到命令字符串中,而是使用白名单验证,只允许特定的字符或命令,如果用户输入需要作为文件名,可以检查是否只包含字母、数字和下划线,然后使用escapeshellarg()处理。 -

问题:在PHP中如何获取外部命令的执行状态码?

解答: 使用exec()函数可以获取命令的退出状态码。exec()的第三个参数用于存储状态码,例如exec('ls -l', $output, $return_var);,如果命令成功执行,$return_var的值为0;如果失败,则为非零值。shell_exec()和system()不会直接返回状态码,但可以通过其他方式检查,例如使用$last_line = shell_exec('command 2>&1');捕获错误输出,或结合proc_close()检查进程状态。