Linux下的SSH(Secure Shell)命令是一种通过网络在两台计算机之间安全执行命令和传输数据的协议工具,广泛应用于远程服务器管理、文件传输和自动化运维场景,其核心优势在于通过加密机制保障数据传输的机密性和完整性,同时支持身份验证、端口转发、隧道代理等多种高级功能,本文将详细解析SSH命令的基础用法、高级配置及常见实践,帮助用户高效利用这一工具。

SSH命令基础用法

SSH命令的基本语法结构为ssh [选项] [用户名@]主机地址 [命令],其中用户名和命令为可选参数,若未指定用户名,默认使用当前本地系统的用户名;若未指定命令,则启动交互式shell会话。

ssh 192.168.1.100:以当前用户身份连接到IP为192.168.1.100的主机。ssh user@server.example.com:以user身份连接到server.example.com。ssh admin@192.168.1.1 "df -h":远程执行磁盘空间查询命令并返回结果。

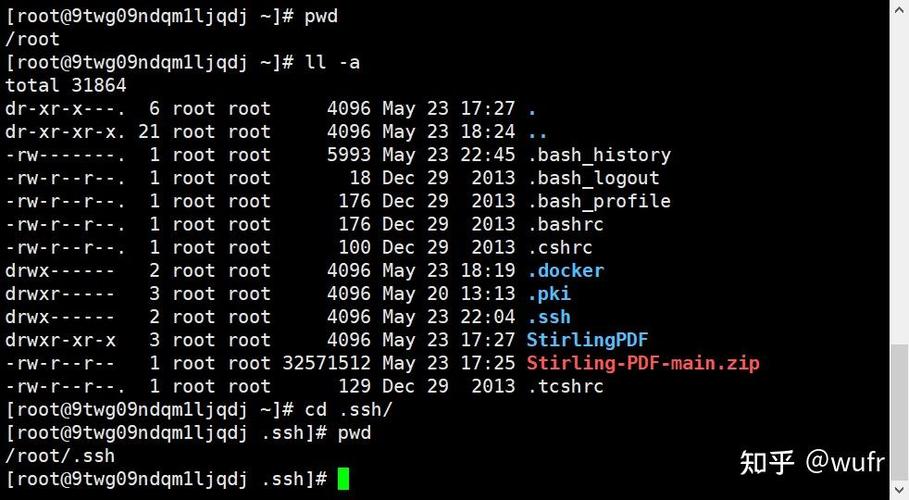

首次连接目标主机时,SSH会提示保存主机密钥(指纹),输入yes确认后,主机密钥将记录在~/.ssh/known_hosts文件中,用于后续连接时的身份验证,防止中间人攻击。

身份验证方式

SSH支持两种主要身份验证方式:密码验证和密钥对验证,密码验证简单直接,但易受暴力破解攻击;密钥对验证通过公私钥加密,安全性更高,适合自动化脚本场景。

密钥对验证流程

- 生成密钥对:本地执行

ssh-keygen -t rsa -b 4096 -C "your_email@example.com",生成RSA 4096位密钥,默认保存在~/.ssh/id_rsa(私钥)和~/.ssh/id_rsa.pub(公钥)。 - 上传公钥到远程主机:使用

ssh-copy-id user@remote_host将公钥自动追加到远程主机的~/.ssh/authorized_keys文件中,若ssh-copy-id不可用,可通过cat ~/.ssh/id_rsa.pub | ssh user@remote_host 'mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys'手动实现。 - 无密码登录:配置完成后,再次执行

ssh user@remote_host即可直接登录,无需输入密码。

SSH配置文件优化

通过编辑~/.ssh/config文件,可以为不同主机设置别名、用户名、端口等参数,简化命令输入。

Host server1

HostName 192.168.1.100

User admin

Port 2222

IdentityFile ~/.ssh/server1_key

Host github

HostName github.com

User git

IdentityFile ~/.ssh/github_rsa配置后,可直接通过ssh server1连接,无需重复输入完整地址。

高级功能应用

端口转发(隧道)

SSH端口转发可将本地或远程端口映射到另一台主机,实现安全通信,分为三种类型:

- 本地转发:将本地端口流量通过SSH隧道转发到远程主机的指定端口。

ssh -L 8080:remote_host:80 user@proxy_server将本地8080端口流量通过proxy_server转发到remote_host的80端口。 - 远程转发:将远程主机端口流量通过SSH隧道转发到本地。

ssh -R 8080:localhost:80 user@remote_host使远程主机的8080端口映射到本地的80端口。 - 动态转发:创建SOCKS代理,支持动态端口转发。

ssh -D 1080 user@proxy_server将本地1080端口作为SOCKS代理,用于匿名浏览。

X11转发

通过ssh -X user@remote_host或ssh -x user@remote_host(禁用X11转发),可在远程主机上运行图形化程序,并将界面显示到本地X服务器,需确保远程主机配置文件/etc/ssh/sshd_config中X11Forwarding为yes。

批量操作与脚本集成

SSH支持非交互式执行命令,适合自动化运维。

ssh user@server "sudo apt update && sudo apt upgrade -y":远程执行系统更新。- 结合

expect工具或SSH密钥对,可实现免交互脚本执行,使用sshpass -p 'password' ssh user@host 'command'(需安装sshpass工具,但不推荐生产环境使用)。

安全优化建议

- 禁用密码登录:在远程主机

/etc/ssh/sshd_config中设置PasswordAuthentication no,强制使用密钥对验证。 - 更改默认端口:将

Port 22修改为非标准端口(如2222),减少自动化扫描攻击。 - 限制访问用户:通过

AllowUsers user1 user2或DenyUsers指令控制允许登录的用户。 - 使用防火墙规则:通过iptables或firewalld限制SSH访问IP,例如仅允许内网IP连接。

- 定期更新SSH软件:通过

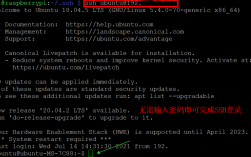

sudo apt update && sudo apt upgrade openssh-server保持系统安全。

常见问题与解决方案

连接超时或拒绝连接

- 原因:目标主机SSH服务未启动、防火墙拦截或网络不通。

- 解决:

- 检查远程主机SSH服务状态:

sudo systemctl status sshd(CentOS)或sudo systemctl status ssh(Ubuntu)。 - 确认防火墙规则:

sudo ufw status(Ubuntu)或sudo iptables -L(CentOS),开放SSH端口(默认22)。 - 使用

telnet host 22或nc -zv host 22测试端口连通性。

- 检查远程主机SSH服务状态:

“Permission denied (publickey,password)”错误

- 原因:密钥未正确配置、权限设置不当或用户名错误。

- 解决:

- 检查远程主机

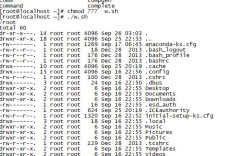

~/.ssh/authorized_keys文件权限:chmod 700 ~/.ssh和chmod 600 ~/.ssh/authorized_keys。 - 确认本地私钥路径与SSH配置一致,或通过

ssh -v user@host查看详细认证日志。 - 验证用户名是否正确,尤其涉及多用户系统时。

- 检查远程主机

相关问答FAQs

Q1: 如何在SSH会话中保持长时间连接不断开?

A1: 可通过修改SSH客户端配置或服务器端设置解决,客户端添加-o ServerAliveInterval=60 -o ServerAliveCountMax=3参数,每60秒发送一次心跳包;或在~/.ssh/config中配置对应主机,服务器端编辑/etc/ssh/sshd_config,设置ClientAliveInterval 60和ClientAliveCountMax 3,重启SSH服务生效。

Q2: SSH如何实现多台服务器批量执行相同命令?

A2: 可使用parallel-ssh(pssh工具包)或Ansible等工具,安装pssh后,通过pssh -H "user@host1 user@host2" -i "command"批量执行命令,或通过SSH循环脚本:for host in host1 host2; do ssh user@$host "command"; done,但需提前配置好密钥登录以避免交互式输入。