如何提高云主机安全性是企业在数字化转型过程中必须重视的核心问题,随着云计算的广泛应用,云主机面临的安全威胁日益复杂,包括数据泄露、未授权访问、DDoS攻击、恶意软件入侵等,云主机安全性不仅关乎企业数据资产的保护,还直接影响业务连续性和合规性要求,从技术实践、管理策略到合规意识,多维度构建安全防护体系是提升云主机安全性的关键路径。

基础设施层的安全加固是基础,云主机的操作系统安全是第一道防线,应遵循最小权限原则对系统进行配置,关闭非必要的服务和端口,避免攻击面扩大,Linux系统可通过iptables或firewalld配置防火墙规则,仅开放业务必需的端口(如80、443、22等),并限制访问源IP;Windows系统则应启用Windows Defender防火墙,定期更新系统补丁,启用主机入侵检测系统(HIDS)如OSSEC、Wazuh等,实时监控系统文件变化、异常登录行为,并对关键日志进行集中收集与分析,对于云环境特有的安全需求,需启用云平台提供的安全功能,如AWS的Shield防护DDoS攻击、Azure的Network Security Group限制网络流量、阿里云的安骑士进行漏洞扫描与基线检查。

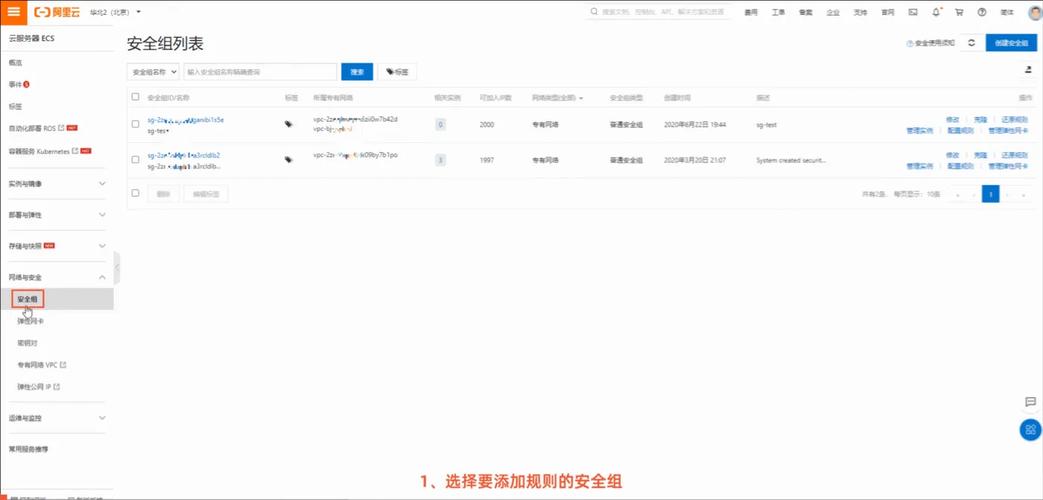

网络架构的安全设计至关重要,虚拟私有云(VPC)是云环境网络隔离的核心,应通过VPC划分不同安全域,如将Web服务器、数据库服务器、应用服务器部署在子网中,并通过子网ACL和安全组实现精细化访问控制,安全组是虚拟防火墙,需遵循“默认拒绝”原则,仅允许必要的入站和出站流量,例如数据库安全组仅允许应用服务器的IP访问3306端口,同时限制管理端口(如22、3389)的访问来源为特定IP段,对于跨区域或多租户场景,可通过VPN或专线建立加密通道,避免数据在传输过程中被窃取,部署Web应用防火墙(WAF)防护SQL注入、XSS等常见Web攻击,配置DDoS高防服务吸收大流量攻击,保障业务可用性。

数据安全是云主机安全的重中之重,静态数据加密(Data at Rest)和动态数据加密(Data in Transit)缺一不可,对于存储在云主机上的敏感数据,应启用操作系统级加密(如Linux的LUKS、Windows的BitLocker)或云平台提供的加密服务(如AWS KMS、阿里云密钥管理服务),确保即使数据被物理窃取也无法读取,传输过程中需强制使用HTTPS/TLS协议,避免明文传输导致的信息泄露,数据库作为核心数据载体,应启用透明数据加密(TDE)并配置访问白名单,限制敏感字段的查询权限,建立数据备份与恢复机制,定期对云主机磁盘进行快照备份,并将备份数据存储在异地容灾中心,确保在勒索软件攻击或硬件故障时能快速恢复业务。

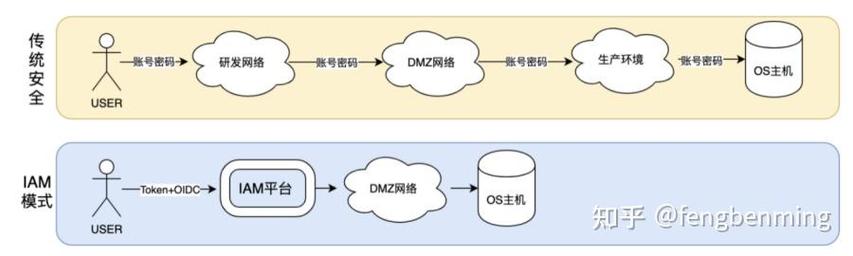

身份认证与访问控制是防范未授权访问的核心,应实施多因素认证(MFA),为所有管理员账户和IAM用户启用动态口令、短信验证码等二次验证,避免因密码泄露导致权限被盗,遵循最小权限原则,通过IAM(Identity and Access Management)服务为不同角色分配精细化权限,如开发人员仅拥有云主机的SSH读写权限,运维人员拥有重启和配置权限,财务人员仅能查看账单数据,避免使用根账户进行日常操作,创建具有特定权限的IAM用户并定期轮换密码,对于需要长期访问的场景,采用SSH密钥对替代密码登录,并设置密钥过期时间,同时禁用密码登录方式,启用云平台的登录日志审计功能,记录所有登录行为、IP地址、操作时间等信息,定期分析异常登录尝试。

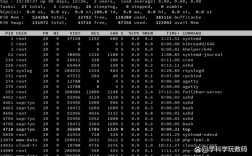

安全监控与应急响应是主动防御的关键,部署集中化日志管理系统(如ELK Stack、Splunk),收集云主机操作系统、安全组、WAF、数据库等组件的日志,通过SIEM(安全信息和事件管理)系统进行关联分析,实时检测异常行为(如多次失败登录、异常端口扫描、数据导出等),设置告警规则,当触发高危事件时通过邮件、短信或钉钉通知安全团队,定期进行漏洞扫描和渗透测试,使用Nmap、OpenVAS等工具检查云主机端口开放情况和漏洞,及时修复高危漏洞(如Log4j、Heartbleed等),制定应急响应预案,明确数据泄露、勒索软件攻击、服务中断等场景的处理流程,包括隔离受感染主机、保留证据、恢复业务等步骤,并定期组织演练,确保预案可落地执行。

合规管理与员工安全意识是长期保障,企业需遵守行业合规要求(如GDPR、等保2.0、PCI DSS等),对云主机配置进行基线检查,确保符合安全标准,与云服务提供商签订数据保护协议,明确数据主权和责任边界,加强员工安全意识培训,定期开展钓鱼邮件演练、安全操作规范培训,避免因人为失误导致安全事件(如点击恶意链接、弱密码使用等),建立安全责任制,将云主机安全纳入绩效考核,推动全员参与安全管理。

| 安全层面 | 关键措施 |

|---|---|

| 基础设施加固 | 关闭非必要端口/服务、启用HIDS、定期更新补丁、使用云平台安全工具 |

| 网络架构安全 | 划分VPC安全域、配置安全组/ACL、部署WAF/DDoS防护、启用VPN加密传输 |

| 数据安全防护 | 操作系统/存储加密、HTTPS/TLS传输、数据库TDE加密、异地备份与容灾 |

| 身份访问控制 | 多因素认证(MFA)、最小权限分配、SSH密钥登录、定期轮换密码 |

| 监控与应急响应 | 集中日志收集、SIEM关联分析、漏洞扫描渗透测试、制定应急响应预案 |

| 合规与意识提升 | 遵守行业合规标准、明确责任边界、员工安全培训、建立安全责任制 |

相关问答FAQs:

-

问:云主机安全与传统服务器安全的主要区别是什么?

答:云主机安全更依赖云平台原生能力,如弹性安全组、自动化漏洞扫描、跨区域容灾等,同时需关注多租户环境下的隔离风险;传统服务器安全侧重物理防护和本地部署安全工具,云环境需处理API接口安全、数据主权合规等新问题,而传统服务器更关注网络边界防护和本地数据备份。 (图片来源网络,侵删)

(图片来源网络,侵删) -

问:中小企业如何低成本提升云主机安全性?

答:中小企业可优先利用云平台免费安全工具(如AWS Free Tier的Shield Basic、阿里云免费版安骑士),采用开源工具替代商业软件(如用OSSEC替代商业HIDS、用ELK Stack进行日志分析),通过IAM精细化控制权限减少误操作风险,启用自动化备份降低数据丢失成本,定期参加云厂商的安全培训提升团队意识,避免因安全能力不足导致的高额损失。