网页登录系统的制作涉及前端界面设计、后端逻辑处理以及数据库交互等多个环节,需要综合考虑安全性、用户体验和功能完整性,以下从技术实现、功能模块、安全防护等方面详细说明其制作过程。

需求分析与规划

在开发前需明确登录系统的核心功能,包括用户注册、登录、密码找回、会话管理等,同时需确定用户数据的存储方式(如数据库表结构)、权限控制逻辑(如普通用户与管理员的区分)以及第三方登录(如微信、QQ)的集成需求,还需规划前端页面的响应式设计,确保在不同设备上均有良好的显示效果。

技术栈选择

- 前端:HTML、CSS、JavaScript 构建基础页面,可使用 Vue.js 或 React 等框架提升交互体验;Bootstrap 或 Element UI 用于快速实现响应式布局。

- 后端:根据开发语言选择对应框架,如 PHP 的 Laravel、Java 的 Spring Boot、Python 的 Django 或 Node.js 的 Express。

- 数据库:MySQL、PostgreSQL 或 MongoDB 存储用户信息,需设计合理的表结构(如用户表、权限表、会话表)。

- 服务器:Nginx/Apache 作为 Web 服务器,Node.js 或 PHP-FPM 处理动态请求。

数据库设计

用户表(users)至少需包含以下字段: | 字段名 | 类型 | 说明 | |--------------|--------------|--------------------------| | id | INT | 主键,自增 | | username | VARCHAR(50) | 用户名,唯一索引 | | email | VARCHAR(100) | 邮箱,唯一索引 | | password | VARCHAR(255) | 加密后的密码 | | created_at | TIMESTAMP | 注册时间 | | last_login | TIMESTAMP | 最后登录时间 | | status | TINYINT | 账号状态(0-未激活,1-正常) |

前端页面实现

- 登录页面:包含用户名/邮箱输入框、密码输入框、登录按钮、忘记密码和注册链接,需添加表单验证(如非空校验、邮箱格式校验),并通过 AJAX 实现异步提交,避免页面刷新。

- 注册页面:除用户名、密码外,需包含确认密码、手机号、验证码等字段,前端需实时校验密码一致性,后端需验证手机号唯一性及验证码有效性。

- 密码找回:支持邮箱或手机号验证,通过发送验证码重置密码,需设置验证码有效期和重试次数限制。

后端逻辑开发

-

用户注册:

- 接收前端数据,校验用户名/邮箱是否已存在。

- 对密码进行哈希加密(如使用 bcrypt 或 Argon2),避免明文存储。

- 将用户信息存入数据库,若需邮箱验证,则生成激活令牌并通过邮件发送链接。

-

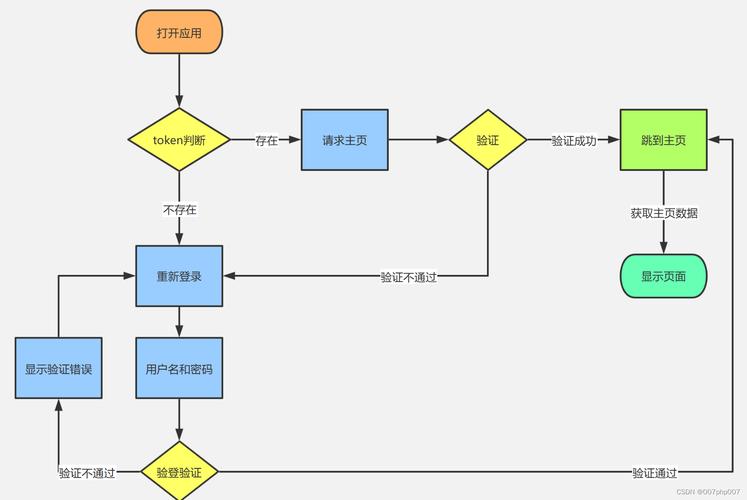

用户登录:

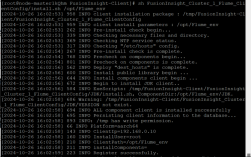

(图片来源网络,侵删)

(图片来源网络,侵删)- 验证用户名/邮箱是否存在及密码是否正确(比对哈希值)。

- 登录成功后生成会话(Session)或 JWT(JSON Web Token),记录用户状态。

- 更新用户最后登录时间,并记录登录日志(IP、设备信息等)。

-

会话管理:

- Session 方式:服务器存储会话数据,通过 Cookie 返回会话 ID,适合传统 Web 应用。

- JWT 方式:生成包含用户信息的加密令牌,前端存储并在请求头中携带,适合前后端分离架构,需设置合理的过期时间。

-

权限控制:

- 通过中间件(Middleware)拦截未授权请求,验证 Session 或 JWT 有效性。

- 根据用户角色(如普通用户、管理员)动态渲染页面或接口权限。

安全防护措施

-

密码安全:

- 强制要求密码复杂度(长度、大小写、数字、特殊字符)。

- 使用 HTTPS 加密传输数据,防止中间人攻击。

- 密码错误次数限制(如5次失败锁定账号30分钟)。

-

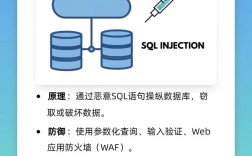

防攻击手段:

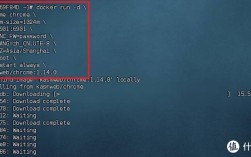

(图片来源网络,侵删)

(图片来源网络,侵删)- CSRF 防护:在表单中添加 CSRF Token,验证请求来源合法性。

- XSS 防护:对用户输入进行转义处理,避免脚本注入。

- SQL 注入防护:使用参数化查询或 ORM 框架,禁止直接拼接 SQL 语句。

-

验证码机制:

登录、注册、密码找回等敏感操作需添加图形验证码或短信验证码,防止暴力破解。

功能扩展

- 第三方登录:通过 OAuth 2.0 协议集成微信、QQ 等平台,简化注册流程。

- 多因素认证(MFA):支持短信、验证器 APP(如 Google Authenticator)二次验证。

- 操作日志:记录用户登录、密码修改、权限变更等操作,便于审计。

测试与部署

- 功能测试:验证注册、登录、密码找回等流程是否正常,边界条件(如超长用户名、特殊字符)是否处理。

- 安全测试:使用 OWASP ZAP 等工具扫描漏洞,模拟 SQL 注入、XSS 等攻击。

- 性能测试:模拟高并发登录场景,优化数据库查询和缓存策略(如 Redis 缓存用户信息)。

- 部署:使用 Docker 容器化部署,配合 Nginx 负载均衡,确保服务稳定性。

维护与优化

- 定期更新依赖库,修复安全漏洞。

- 监控系统日志,异常登录及时告警。

- 根据用户反馈优化界面交互,如记住登录状态、快速切换账号等功能。

相关问答FAQs

问题1:如何防止用户密码被破解?

解答:

- 强加密存储:使用 bcrypt、Argon2 等慢哈希算法对密码加密,彩虹表攻击。

- 多因素认证:结合短信、验证器 APP 二次验证,即使密码泄露也能保护账号。

- 限制登录尝试:设置密码错误次数上限(如5次),触发后临时锁定账号或要求验证码。

- 定期更换密码:提醒用户定期修改密码,避免长期使用相同密码。

问题2:为什么登录后需要使用 Session 或 JWT?它们有什么区别?

解答:

Session 和 JWT 都是用于维持用户登录状态的机制,但原理和适用场景不同:

- Session:服务器端存储用户会话数据,客户端仅保存 Session ID(通常通过 Cookie 传递),优点是安全性高,服务器可随时失效会话;缺点是增加服务器存储压力,不适合分布式系统。

- JWT:服务端生成包含用户信息的加密令牌,客户端存储并在请求头中携带,优点是无状态、适合前后端分离和分布式架构;缺点是 token 一旦泄露无法主动撤销,需设置较短过期时间并配合刷新令牌(Refresh Token)使用。

选择时需根据项目架构:传统 Web 应用可选 Session,前后端分离或微服务架构推荐 JWT。