华为核心交换机作为网络架构的核心设备,其配置的准确性和高效性直接影响整个网络的稳定运行,以下从基础配置、VLAN划分、接口管理、路由协议、安全策略及高可靠性六个维度,详细介绍华为核心交换机的常用配置命令及注意事项,并结合表格归纳关键操作步骤,帮助运维人员快速掌握核心配置逻辑。

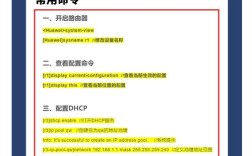

基础配置

首次登录华为核心交换机时,需先完成设备初始化配置,包括设备名称、登录权限、管理IP等基础参数,通过Console线连接设备后,进入系统视图,执行以下命令:

system-view # 进入系统视图 sysname Core-Switch # 设置设备名称,建议使用易识别的命名规则 user-interface console 0 # 进入Console用户界面 authentication-mode password # 设置认证模式为密码 set authentication password cipher YourPassword123 # 设置登录密码,需使用加密模式 user privilege level 15 # 设置用户权限为最高级别(15级) quit # 返回上一级视图

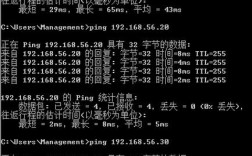

管理IP地址是远程运维的入口,通常配置在VLANIF接口(对应管理VLAN),例如为VLAN 10配置管理IP:

vlan batch 10 # 创建VLAN 10(若已存在可跳过) interface Vlanif10 # 进入VLAN 10接口视图 ip address 192.168.10.254 24 # 配置IP地址及子网掩码 description Management-VLAN # 添加接口描述,便于后续维护 quit

VLAN划分与端口配置

VLAN技术可有效隔离广播域,提升网络安全性,核心交换机需根据业务需求划分VLAN,并将端口划入对应VLAN,以划分销售部(VLAN 20)、技术部(VLAN 30)为例:

vlan batch 20 30 # 批量创建VLAN 20和30 interface GigabitEthernet 0/0/1 # 进入业务端口视图 port link-type access # 设置端口为接入型模式 port default vlan 20 # 将端口划入VLAN 20 description Sales-Port # 添加端口描述 quit interface GigabitEthernet 0/0/2 port link-type access port default vlan 30 description Tech-Port quit

对于连接其他交换机的上行端口,需配置为Trunk模式并允许相关VLAN通过:

interface GigabitEthernet 0/0/24 # 上行端口配置 port link-type trunk # 设置为Trunk模式 port trunk allow-pass vlan 20 30 10 # 允许VLAN 10、20、30通过

接口参数优化

为保障核心交换机的高性能,需对接口参数进行优化,包括关闭不必要功能、配置速率双工等,以下为常用优化命令:

interface GigabitEthernet 0/0/1 undo negotiation auto # 关闭自协商(需确保对端端口一致) speed 1000 # 强制速率1000M duplex full # 强制全双工 undo shutdown # 启用端口(若端口处于关闭状态) broadcast-suppression 20 # 设置广播抑制比例为20%,防止广播风暴

路由协议配置

核心交换机需作为三层设备,实现跨VLAN路由及网络互通,常用路由协议包括OSPF和BGP,此处以OSPF为例:

ospf 1 # 启动OSPF进程号1 area 0 # 进入骨干区域0 network 192.168.10.0 0.0.0.255 area 0 # 宣告管理网段 network 192.168.20.0 0.0.0.255 area 0 # 宣告销售部网段 network 192.168.30.0 0.0.0.255 area 0 # 宣告技术部网段 quit

若需与外部网络互通,可配置静态路由或引入BGP协议:

ip route-static 0.0.0.0 0.0.0.0 10.1.1.1 # 配置默认下一跳

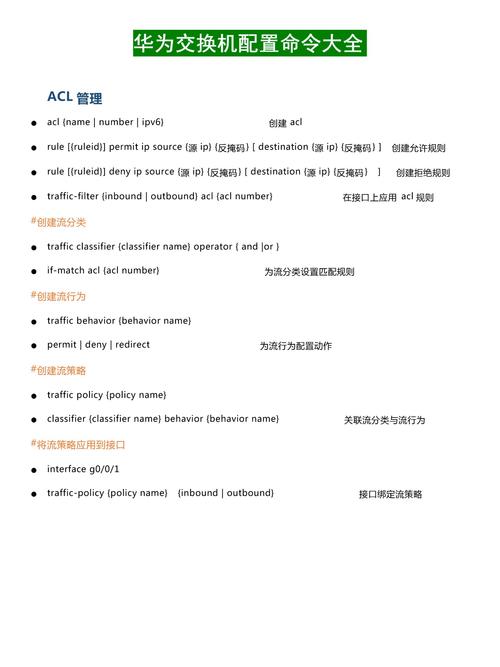

安全策略部署

核心交换机作为网络核心,需部署严格的安全策略,包括端口安全、ACL访问控制等,以下为典型安全配置:

# 端口安全:限制端口MAC地址数量 interface GigabitEthernet 0/0/1 port-security # 启用端口安全 port-security max-mac-num 1 # 限制最大MAC地址数为1 port-security mac-address sticky # 绑定MAC地址 # ACL配置:禁止技术部访问服务器区 acl number 3000 # 创建高级ACL 3000 rule deny ip source 192.168.30.0 0.0.0.255 destination 192.168.100.0 0.0.0.255 quit interface Vlanif100 # 服务器区VLAN接口 traffic-filter inbound acl 3000 # 在入方向应用ACL

高可靠性配置

为保障核心设备冗余,需配置堆叠、VRRP等高可靠性技术,以VRRP为例,实现网关冗余:

# 在VLAN 10接口配置VRRP主备 interface Vlanif10 vrrp vrid 1 virtual-ip 192.168.10.253 # 配置虚拟IP(作为备用网关) vrrp vrid 1 priority 120 # 设置优先级(主设备需高于备设备) vrrp vrid 1 preempt mode timer delay 5# 配置抢占延迟时间 quit

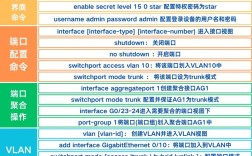

关键配置操作步骤表

| 操作类型 | 命令示例 | 说明 |

|---|---|---|

| 创建VLAN | vlan batch 10 20 |

批量创建VLAN 10和20 |

| 端口加入VLAN | port default vlan 10 |

将接入型端口划入VLAN 10 |

| 配置Trunk端口 | port trunk allow-pass vlan 10 20 |

允许VLAN 10、20通过Trunk端口 |

| 启用OSPF | network 192.168.10.0 0.0.0.255 area 0 |

宣告网段至OSPF区域0 |

| 配置VRRP | vrrp vrid 1 virtual-ip 192.168.10.253 |

配置VRRP虚拟IP作为备用网关 |

相关问答FAQs

Q1: 如何查看华为核心交换机的VLAN配置是否生效?

A: 可通过以下命令查看VLAN信息:

display vlan:查看所有VLAN的创建情况及端口成员;display port vlan:查看具体端口所属的VLAN;display current-configuration | include vlan:查看当前配置中与VLAN相关的命令。

Q2: 核心交换机配置OSPF时,无法建立邻居关系,如何排查?

A: 可按以下步骤排查:

- 检查链路层是否连通:

display interface brief查看端口状态是否为UP; - 检查OSPF区域ID是否一致:

display ospf peer查看邻居状态,若为Down则检查区域配置; - 检查网络宣告是否正确:确保

network命令的网段掩码精确匹配接口IP地址范围; - 检查防火墙或ACL是否阻止OSPF组播流量(OSPF使用组播地址224.0.0.5和224.0.0.6)。