在当前网络安全形势日益严峻的背景下,各类组织面临的威胁持续升级,从数据泄露到系统瘫痪,攻击手段不断翻新且隐蔽性更强,为有效应对这些挑战,构建专业的攻击小组(红队)成为企业、机构乃至国家网络安全体系的重要环节,攻击小组的核心任务是模拟真实攻击者的思维与技术手段,对目标系统、网络及应用进行全面渗透测试,发现潜在安全漏洞,评估防护体系的有效性,从而推动安全加固与风险消减,以下从攻击小组的定位、核心能力要求、招聘流程、培养机制及团队文化等方面展开详细说明。

攻击小组的定位与核心目标

攻击小组并非简单的“黑客团队”,而是具备系统性、合规性、目标性的安全测试力量,其核心目标包括:通过模拟高级持续性威胁(APT)、勒索软件、零日漏洞利用等真实攻击场景,检验企业安全防护设备(如WAF、IDS/IPS)的检测能力、应急响应流程的时效性,以及员工的安全意识水平;输出详细的风险评估报告,提供可落地的修复建议,帮助组织从“被动防御”转向“主动防御”,与传统的漏洞扫描或渗透测试相比,攻击小组更强调“深度”与“广度”——深度上需覆盖物理层、网络层、系统层、应用层、数据层等多个维度,广度上则需结合业务逻辑,模拟真实攻击者的战术、技术与过程(TTPs),例如社会工程学、供应链攻击、内网横向移动等。

攻击小组核心能力模型

攻击小组的成员需具备“技术+思维+合规”的综合能力,以下是关键能力维度的具体要求:

技术硬实力

- 网络与系统渗透:精通TCP/IP协议栈,熟悉路由、交换、防火墙等网络设备的配置与漏洞;掌握Windows/Linux系统的权限提升、持久化控制、痕迹清除等技术,具备Active Directory域环境渗透经验。

- 应用与代码审计:熟悉常见Web漏洞(SQL注入、XSS、CSRF、文件上传等),能使用Burp Suite、OWASP ZAP等工具进行渗透测试;具备至少一种编程语言(Python、C、Go等)的代码能力,可自主开发漏洞利用工具(如Exploit、Payload)。

- 移动安全与物联网安全:了解Android/iOS系统的安全机制,能进行移动应用逆向分析与渗透测试;熟悉智能设备(路由器、摄像头、工控设备等)的协议漏洞与攻击方法。

- 工具与平台使用:熟练使用Metasploit、Cobalt Strike、Empire等渗透测试框架,具备SIEM平台(如Splunk、QRadar)日志分析能力,能通过攻击痕迹反推防御薄弱点。

攻击思维与战术意识

- 攻击链思维:熟悉MITRE ATT&CK框架,能模拟完整攻击链(侦察、初始访问、执行、持久化、权限提升、防御绕过、信息收集、横向移动、数据收集、 exfiltration等),制定针对性的攻击路径。

- 场景化模拟:结合行业特性(如金融、医疗、能源)设计攻击场景,例如针对金融机构的APT攻击模拟、针对医疗设备的勒索软件攻击模拟,确保测试贴近真实威胁。

- 隐蔽性与反溯源:掌握攻击痕迹隐藏技术(如日志清除、权限伪造、流量混淆),具备基础数字取证能力,能在攻击后模拟攻击者的反溯源手段。

合规与沟通能力

- 法律法规意识:熟悉《网络安全法》《数据安全法》《个人信息保护法》等法律法规,明确测试范围、授权边界,避免越权测试引发法律风险。

- 报告撰写与沟通:能将复杂的技术漏洞转化为非技术人员可理解的风险描述,提供清晰的修复优先级与实施方案;具备跨部门协作能力,与开发、运维、应急响应团队高效配合。

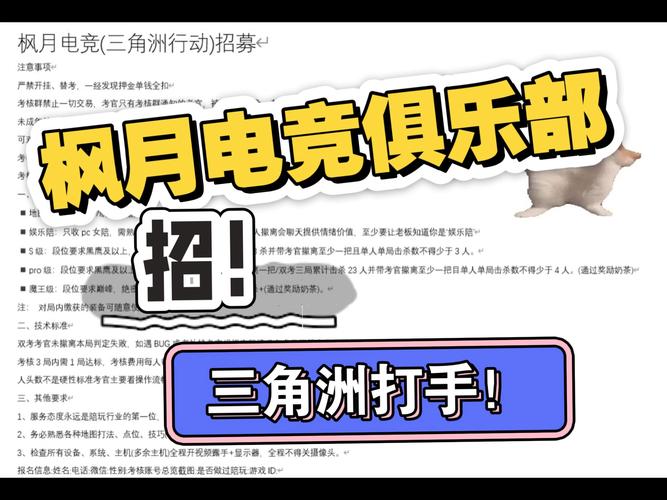

攻击小组招聘流程与标准

招聘攻击小组成员需遵循“严格筛选、多维评估、实战优先”的原则,以下是具体流程:

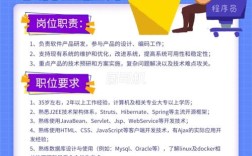

岗位需求明确

根据团队定位(如企业内红队、安全服务商渗透测试团队)明确岗位需求,

- 初级渗透测试工程师:侧重基础漏洞挖掘与工具使用,要求1-3年安全测试经验,具备OSCP、CISP-PTE等认证者优先。

- 高级渗透测试工程师:需主导复杂渗透项目,具备漏洞挖掘(0day/1day)、工具开发能力,要求3年以上经验,有大型企业渗透测试案例。

- 攻击小组负责人:需具备团队管理经验,熟悉行业威胁态势,能制定攻击策略与测试计划,主导重大安全评估项目。

简历筛选与初步评估

重点关注候选人的技术背景(如参与过的项目、发现的漏洞类型、技术博客/开源贡献)、认证资质(OSCP、OSCE、CISSP等)及合规意识(是否具备授权测试证明),对于无实际经验的应届生,可关注CTF竞赛成绩(如DEF CON CTF、CTFtime排名)或个人漏洞挖掘报告(如HackerOne、补天平台提交记录)。

技术能力评估

技术评估分为理论笔试与实战操作,重点考察:

- :网络协议原理、操作系统安全、Web漏洞原理、加密算法应用、法律法规知识等。

- 实战操作:通过搭建模拟靶场(如VulnHub、Metasploitable2),要求候选人在规定时间内完成指定目标(如获取服务器权限、提取敏感数据),并提交渗透测试报告(含漏洞证明、风险分析、修复建议)。

综合面试与背景调查

综合面试重点考察候选人的攻击思维、问题解决能力与团队协作意识,“如何绕过WAF检测SQL注入?”“发现0day漏洞后,如何处理与开发团队的沟通?”,背景调查需核实候选人过往项目经历、有无违规测试记录,确保其职业操守符合要求。

录用与试用期考核

录用后设置3-6个月试用期,通过参与真实项目(如客户渗透测试、内部红蓝对抗)评估其技术适应能力、输出质量与合规意识,考核通过后方可正式加入团队。

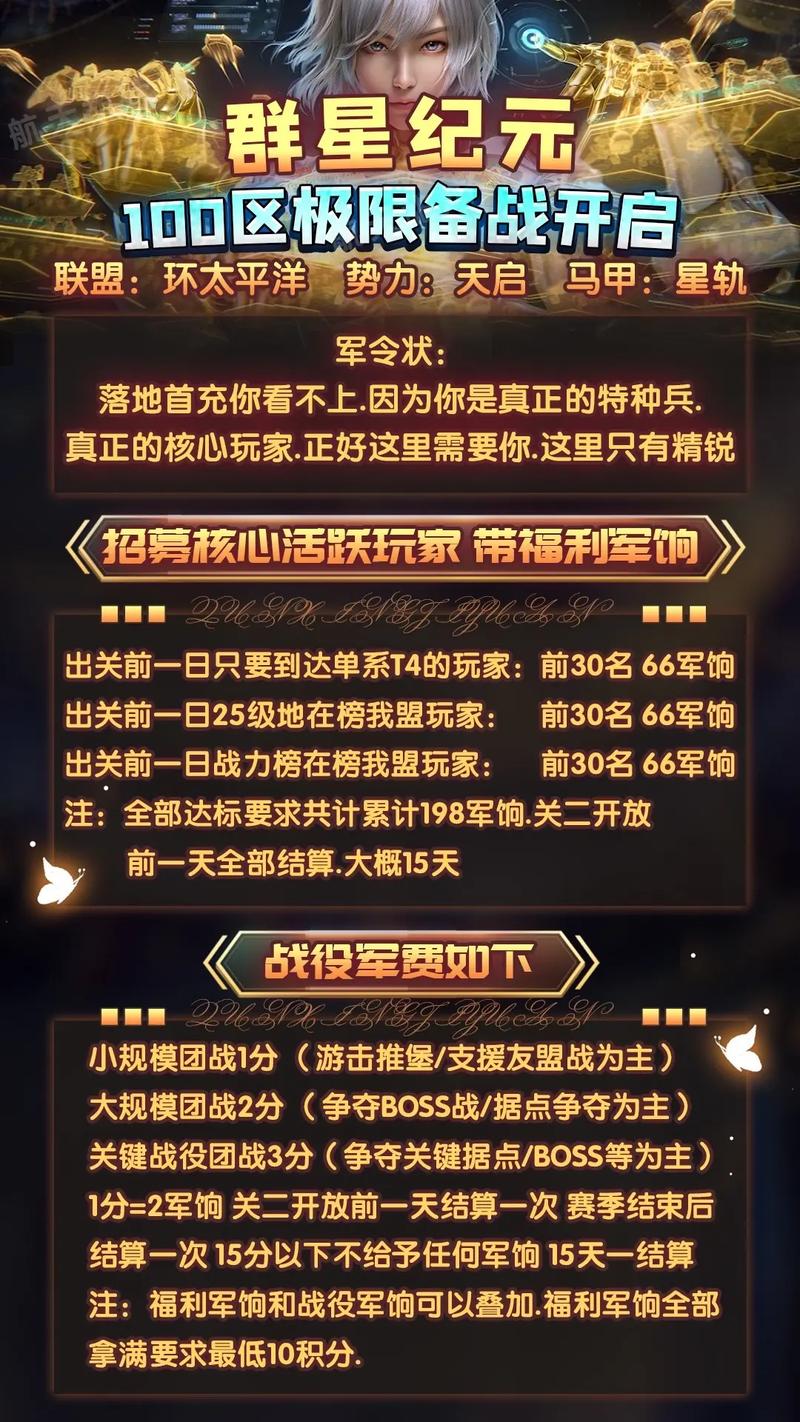

攻击小组的培养与成长机制

攻击小组的技术能力需持续迭代,以应对不断变化的威胁态势,因此需建立系统的培养机制:

- 技术培训:定期组织内部技术分享(如新漏洞分析、工具使用技巧),鼓励成员参加行业会议(如Black Hat、KCon)、认证培训(如OSEP、GWAPT)。

- 实战演练:搭建内部攻防靶场(如基于AD环境的域渗透靶场),定期开展红蓝对抗(Red Team vs Blue Team),模拟真实攻击场景提升实战能力。

- 漏洞赏金计划:鼓励成员参与合法的漏洞赏金平台(如HackerOne、补天),通过挖掘真实漏洞积累经验,同时为企业带来额外安全收益。

- 知识库建设:建立团队知识库,汇总漏洞分析报告、攻击工具代码、测试流程文档等,实现经验沉淀与共享。

攻击小组的团队文化

优秀的团队文化是攻击小组高效运作的保障,需重点营造以下氛围:

- 创新与探索精神:鼓励成员尝试新的攻击技术与思路,容忍合理范围内的“试错”,推动技术创新。

- 责任与合规意识:强调“安全始于责任”,所有测试必须在授权范围内进行,严格遵守法律法规与企业安全准则。

- 协作与共享文化:通过技术沙龙、项目复盘会等形式促进成员间经验交流,避免“单点作战”,形成“1+1>2”的团队合力。

相关问答FAQs

Q1:攻击小组与渗透测试团队有何区别?

A:攻击小组(红队)更强调“模拟真实攻击者”,采用综合战术(如社会工程学、物理渗透、供应链攻击)进行全方位、高隐蔽性的渗透测试,目标是检验整体安全体系的防御能力;而传统渗透测试团队通常聚焦于技术层面的漏洞扫描与利用,测试范围较窄,更侧重于发现单个或多个漏洞,攻击小组需具备持续对抗能力(如长期驻守模拟APT攻击),而渗透测试多为短期项目。

Q2:企业组建攻击小组需要投入哪些资源?

A:企业组建攻击小组需投入三方面资源:一是人力资源,包括招聘具备渗透测试、漏洞挖掘、工具开发能力的安全工程师,以及团队管理人员;二是技术资源,需搭建攻防靶场、配备渗透测试工具(如Cobalt Strike、Burp Suite)、漏洞库(如Exploit-DB)等;三是流程资源,需制定授权测试流程、漏洞管理流程、应急响应预案等合规与管理制度,确保攻击小组在合法框架内开展工作,需预留年度培训与工具更新预算,以应对技术迭代。