制作一个登录网站涉及多个环节,从前端界面设计到后端逻辑处理,再到数据库存储和安全性保障,以下将详细拆解整个流程,帮助您从零开始构建一个功能完善、安全可靠的登录系统。

明确登录系统的核心目标:验证用户身份,确保合法用户能够安全访问其资源,同时防止未授权访问,基于此,我们将整个制作过程分为需求分析、技术选型、数据库设计、前端实现、后端开发、安全加固、测试部署及维护等步骤。

需求分析与技术选型

在动手之前,需清晰定义功能需求,基础功能包括用户注册、登录、密码找回、退出登录;进阶功能可能涉及第三方登录(如微信、QQ)、验证码、记住登录状态、多设备登录管理等,技术选型则需根据项目规模、团队技术栈及性能需求决定,前端常用HTML、CSS、JavaScript,框架如React、Vue、Angular可提升开发效率;后端语言有Java、Python、Node.js、PHP等,对应框架如Spring Boot、Django/Flask、Express、Laravel;数据库常用MySQL、PostgreSQL(关系型)或MongoDB(非关系型),存储用户信息;服务器可选择云服务如阿里云、腾讯云,或本地部署。

数据库设计

用户信息是登录系统的核心,数据库表设计需合理,以关系型数据库为例,至少需要设计users表,字段包括:

id:主键,自增长整数,唯一标识用户。username:用户名,唯一,可设置索引加速查询,长度限制防止过长。email/phone:邮箱或手机号,用于登录、找回密码,需唯一并验证格式。password:密码,必须加密存储,如使用bcrypt、Argon2等哈希算法,明文密码绝对禁止。salt:盐值,与密码组合哈希,增加彩虹表攻击难度(部分哈希算法已内置盐值处理)。status:账户状态,如0(未激活)、1(正常)、2(锁定),用于风控。created_at/updated_at:记录创建和更新时间。

若需验证码功能,可设计verification_codes表,存储用户ID、验证码类型(登录/注册)、验证码内容、过期时间等;密码找回可设计password_resets表,存储token、用户ID、过期时间等。

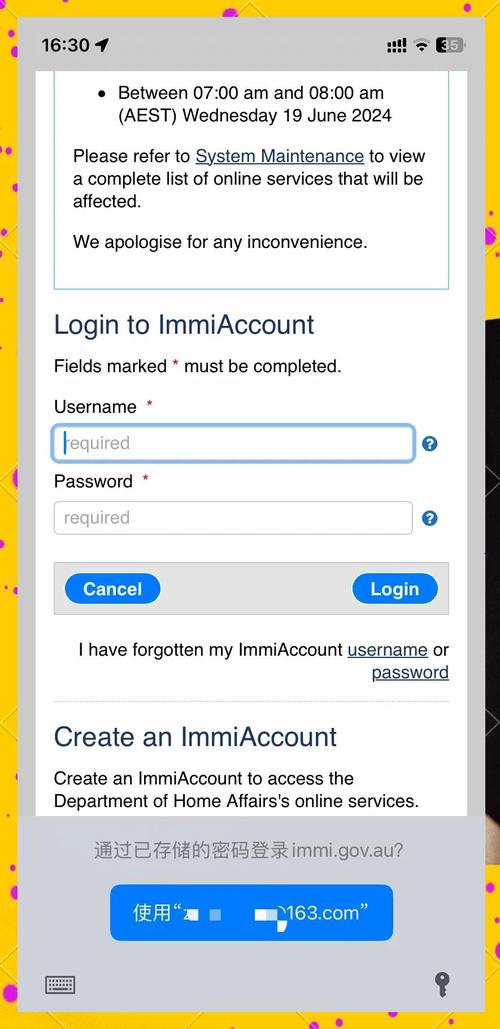

前端界面实现

前端是用户直接交互的界面,需简洁易用,同时兼顾响应式设计适配不同设备,登录页面核心元素包括:

- 表单:包含用户名/邮箱输入框、密码输入框、登录按钮,可能包括“记住我”复选框、“忘记密码”链接、“注册新账号”跳转。

- 验证码:若开启,需图形验证码(如使用Kaptcha、Google reCAPTCHA)或短信/邮箱验证码输入框。

- 错误提示:友好的错误反馈,如“用户名不存在”“密码错误”“验证码错误”,避免暴露具体信息(如“用户名或密码错误”而非“用户名不存在”)。

使用HTML5语义化标签构建结构,CSS(或预处理器如Sass、Less)美化样式,JavaScript处理交互逻辑,如表单验证(非空、格式校验)、AJAX请求异步提交数据,若使用框架,可通过组件化开发提升代码复用性,例如Vue中可定义LoginForm组件,包含数据绑定、事件处理等方法。

后端逻辑开发

后端负责处理前端请求,执行核心业务逻辑和安全性校验,以用户登录为例,流程如下:

- 接收请求:通过API接口(如

POST /api/login)接收前端提交的用户名、密码、验证码(若有)、记住我状态等参数。 - 参数校验:检查参数是否为空、格式是否正确(如邮箱格式、密码复杂度)。

- 验证码校验:若开启验证码,从缓存(如Redis)或数据库中验证用户提交的验证码是否正确及是否过期,校验成功后删除验证码(防重复使用)。

- 查询用户:根据用户名/邮箱查询数据库,获取用户信息(注意:查询时不应直接暴露密码等敏感字段)。

- 密码验证:使用与注册时相同的哈希算法(如bcrypt)对用户输入的密码进行哈希,与数据库中存储的哈希密码比对。切勿直接明文比对。

- 账户状态校验:检查用户账户是否被锁定、激活等。

- 生成凭证:若登录成功,生成用户身份凭证,常见方式有:

- Session-Cookie:服务器生成SessionID,存储用户信息,将SessionID通过Cookie返回给前端,后续请求携带Cookie验证身份。

- Token(如JWT):生成包含用户信息的加密Token,返回给前端,后续请求在Header中携带Token,服务器验证Token有效性并解析用户信息,Token无状态,适合分布式系统。

- 返回结果:成功时返回用户信息(脱敏)、Token或SessionID;失败时返回错误码及提示信息。

注册、密码找回等功能逻辑类似,注册时需对密码哈希存储,密码找回需生成带时效性的Token并通过邮件/短信发送给用户。

安全性加固

安全性是登录系统的重中之重,需从多方面防范风险:

- 密码安全:

- 强制复杂度:要求密码包含大小写字母、数字、特殊符号,长度至少8位。

- 加密存储:使用bcrypt、Argon2等自适应哈希算法,避免MD5、SHA1等易破解算法。

- 密码策略:限制密码历史记录,防止重复使用;定期提醒用户更换密码。

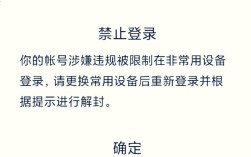

- 防暴力破解:

- 登录失败次数限制:如连续输错5次密码,锁定账户30分钟或需管理员解锁。

- 验证码:在登录、注册、密码找回等敏感操作中加入图形/短信/邮箱验证码。

- 防SQL注入:使用参数化查询或ORM框架(如Hibernate、SQLAlchemy),避免直接拼接SQL语句。

- 防XSS攻击:对用户输入进行转义(如HTML实体编码),使用CSP(内容安全策略),避免直接渲染用户提交的HTML。

- HTTPS加密:全站启用HTTPS,确保数据传输过程中不被窃听或篡改。

- Token安全:若使用JWT,设置合理的过期时间(如15分钟-2小时),使用安全的密钥签名,避免敏感信息存储在Payload中。

- 日志审计:记录登录日志(IP、时间、设备、结果),便于追溯异常行为。

- 依赖安全:定期更新框架、库版本,修复已知漏洞。

测试与部署

开发完成后需进行全面测试:

- 功能测试:验证登录、注册、密码找回等功能是否正常,边界条件(如空输入、超长输入)是否处理。

- 安全测试:使用工具(如OWASP ZAP、Burp Suite)扫描漏洞,尝试SQL注入、XSS、暴力破解等攻击。

- 性能测试:模拟高并发登录,检查服务器响应速度和资源占用,优化数据库索引、缓存策略(如使用Redis缓存用户信息、Session)。

- 兼容性测试:确保在不同浏览器、操作系统、移动设备上正常显示和运行。

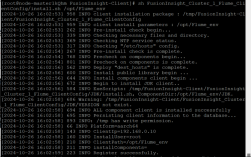

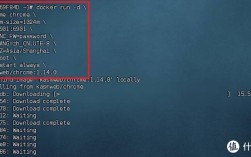

部署时,选择合适的服务器环境,配置反向代理(如Nginx)处理静态资源、负载均衡、SSL证书;使用容器化(如Docker、Kubernetes)简化部署和扩展;配置监控(如Prometheus、Grafana)和日志系统(如ELK),实时监控系统状态和错误信息。

维护与迭代

上线后需持续维护:定期备份数据库,监控服务器性能和安全事件,根据用户反馈优化功能(如增加生物识别登录、社交登录),及时修复新发现的漏洞,迭代升级系统架构以应对业务增长。

相关问答FAQs

Q1:为什么登录密码不能明文存储?

A1:明文存储密码会导致严重的安全风险,一旦数据库泄露(如黑客攻击、内部人员泄露),所有用户密码将直接暴露,攻击者可利用这些密码在其他平台进行撞号攻击(许多用户在不同网站使用相同密码),即使数据库未泄露,内部人员也可能滥用用户密码,必须使用哈希算法(如bcrypt)对密码加密存储,哈希过程是单向的,无法从哈希值反推明文密码,即使数据库泄露,攻击者也需要耗费大量时间才能破解(彩虹表攻击或暴力破解),从而保护用户安全。

Q2:如何实现“记住我”功能?

A2:“记住我”功能允许用户在一定时间内免密登录,通常通过延长身份凭证的有效期实现,具体方法有两种:

- Session-Cookie方式:登录成功后,生成一个较长时间有效的Cookie(如7天),同时服务器端对应Session也设置相同过期时间,用户访问时,服务器验证Cookie中的SessionID是否有效且未过期,若有效则自动登录,需注意,长时间有效的Cookie存在被盗用风险,可通过绑定IP地址、设备指纹等方式增强安全性。

- Token方式(如JWT):登录成功后生成包含用户信息和过期时间的Token(如过期时间为30天),将Token存储在浏览器的localStorage或Cookie中(需设置HttpOnly和Secure属性防止XSS和窃取),用户访问时携带Token,服务器验证签名和过期时间后自动登录,若用户退出“记住我”,只需清除本地存储的Token即可,无论哪种方式,都需权衡便利性与安全性,避免设置过长的免密登录时间。