下面我将从攻击原理、核心防御策略、最佳实践以及代码示例四个方面,详细解释网站如何防止重登录。

攻击原理:什么是“重登录”攻击?

这里的“重登录”攻击,在安全领域更准确地称为 “会话固定攻击”(Session Fixation)。

攻击流程如下:

- 攻击者设置会话ID:攻击者访问你的登录页面,但并不登录,服务器为他创建了一个新的会话,并返回一个

Session ID(SID=123456),攻击者记下这个Session ID。 - 诱骗受害者登录:攻击者通过某种方式(发送一个恶意链接

https://your-website.com/?SID=123456)诱骗受害者点击并访问该页面。 - 受害者完成认证:受害者看到正常的登录界面,输入自己的用户名和密码,服务器验证成功后,关键点来了:

- 如果服务器设计不当:服务器可能会认为这个

Session ID(123456) 已经存在,于是不会为受害者创建新的会话,而是直接将已登录的权限(如user_id,role等)附加到这个攻击者已经知道的会话上。 - 攻击者登录成功:攻击者在自己的浏览器中直接访问

https://your-website.com/并带上SID=123456,他就能以受害者的身份完全控制受害者的账户,而受害者甚至毫不知情。

- 如果服务器设计不当:服务器可能会认为这个

核心问题:服务器在用户成功认证后,没有为用户重新生成一个新的、不可预测的会话ID,导致攻击者可以“劫持”一个已经固定的会话。

核心防御策略:如何防止会话固定?

防御会话固定的核心思想非常简单:在用户成功认证后,立即销毁旧的会话,并创建一个全新的、随机的会话。

这样做的好处是:

- 切断关联:攻击者持有的旧会话ID (

SID=123456) 立即失效。 - 增加难度:即使攻击者劫持了会话,也无法在用户下次登录后继续使用,因为会话ID已经改变。

防御措施可以分为以下几步:

登录成功后,立即重新生成会话ID(Regenerate Session ID)

这是最关键、最核心的一步,在用户通过身份验证后,必须执行 session_regenerate_id()(PHP语言)或类似功能的函数。

为什么重要?

- 它会创建一个全新的会话ID。

- 它会将旧会话中所有已认证的数据(如

user_id)迁移到新会话中。 - 攻击者持有的旧ID立即失效,无法再访问任何受保护资源。

设置安全的会话Cookie属性

仅仅重新生成ID还不够,还需要确保传递ID的Cookie是安全的,这可以通过设置Cookie的几个关键属性来实现:

-

Secure:- 作用:确保Cookie只通过HTTPS连接发送,如果网站支持HTTP,攻击者可以通过中间人攻击窃听流量并获取Cookie。

- 必须设置:在生产环境中,强烈建议网站全程使用HTTPS。

-

HttpOnly:- 作用:防止JavaScript通过

document.cookie访问Cookie,这可以有效防御跨站脚本攻击,因为XSS攻击者无法窃取到带有HttpOnly标志的会话Cookie。 - 必须设置:这是防御会话劫持的基石。

- 作用:防止JavaScript通过

-

SameSite:- 作用:控制浏览器在何种情况下跨站发送Cookie,这是防御跨站请求伪造攻击的重要手段。

- 推荐值:

Lax:默认值,允许在用户从外部网站导航到你的网站时(如通过<a>链接)携带Cookie,但在跨站提交表单时不会携带,这是一个很好的平衡点。Strict:最严格,任何跨站请求都不会携带Cookie,可能会影响用户体验(从外部链接跳转过来需要重新登录)。None:允许所有跨站请求携带Cookie,但必须同时设置Secure属性(即仅HTTPS)。

最佳实践组合:Secure; HttpOnly; SameSite=Lax

综合最佳实践

除了上述核心策略,还有一些额外的安全措施可以极大地增强会话安全性:

-

设置合理的会话过期时间

- 会话Cookie过期时间:设置一个较短的过期时间(30分钟),如果用户长时间不活动,会话自动失效,减少被劫持的风险。

- 服务器端会话数据过期:在服务器上存储会话数据时,也设置一个过期时间,即使Cookie还在,服务器端的会话数据也已失效。

-

实现“登出”功能

一个安全的“登出”按钮不仅要销毁服务器端的会话数据,还应该让客户端的Cookie立即失效,这通常通过设置一个已过期的Cookie来实现。

-

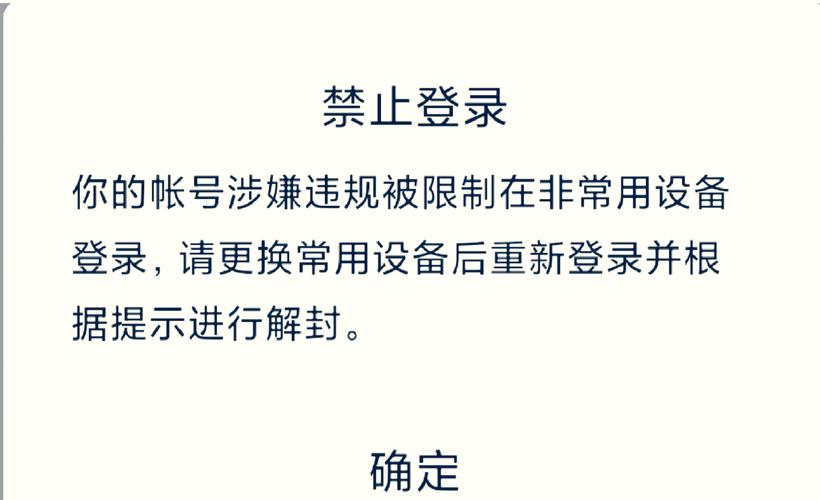

绑定客户端指纹

- 在会话中存储一些客户端的静态信息,如

User-Agent(浏览器信息)、IP Address(IP地址)、Accept-Language等。 - 在每次请求时,检查这些信息是否与会话中存储的一致,如果发现不匹配(IP地址突然从中国的IP变成了美国的IP),可以视为会话可能已被劫持,强制用户重新登录。

- 在会话中存储一些客户端的静态信息,如

-

使用框架内置的安全机制

- 现代主流的Web框架(如Django, Ruby on Rails, Laravel, Spring Security等)都内置了强大的会话安全机制。强烈建议不要自己从头实现会话管理,而是优先使用框架提供的、经过充分验证的功能,它们通常会默认处理掉会话固定、安全的Cookie设置等问题。

代码示例(以PHP为例)

下面是一个简单的PHP登录流程,展示了如何正确地防御会话固定攻击。

<?php

// 1. 启动会话(如果尚未启动)

session_start();

// 2. 检查用户是否已经登录(如果已经登录,可以重定向到首页)

if (isset($_SESSION['user_id'])) {

header('Location: /dashboard.php');

exit();

}

// 3. 处理登录逻辑

if ($_SERVER['REQUEST_METHOD'] === 'POST' && isset($_POST['username']) && isset($_POST['password'])) {

// 验证用户名和密码(这里简化了,实际应该查询数据库)

$username = $_POST['username'];

$password = $_POST['password'];

// 假设验证成功

if ($username === 'admin' && $password === 'password123') {

// --- 核心防御步骤 ---

// 3.1 销毁旧的会话数据(可选,但推荐)

session_regenerate_id(true); // true 参数会删除旧的会话文件

// 3.2 在新会话中存储用户认证信息

$_SESSION['user_id'] = 1;

$_SESSION['username'] = 'admin';

$_SESSION['login_time'] = time();

// 3.3 设置安全的Cookie属性(在 session_start() 之后设置)

// 获取当前会话参数

$params = session_get_cookie_params();

// 设置一个新的、安全的Cookie

setcookie(

session_name(), // 会话名,如 PHPSESSID

session_id(), // 新的会话ID

[

'expires' => $params['lifetime'],

'path' => $params['path'],

'domain' => $params['domain'],

'secure' => true, // 仅通过HTTPS发送

'httponly' => true, // 禁止JavaScript访问

'samesite' => 'Lax' // 防止CSRF攻击

]

);

// 3.4 重定向到受保护的页面

header('Location: /dashboard.php');

exit();

} else {

$error = '用户名或密码错误';

}

}

?>

<!DOCTYPE html>

<html lang="zh-CN">

<head>

<meta charset="UTF-8">登录</title>

</head>

<body>

<h1>用户登录</h1>

<?php if (isset($error)): ?>

<p style="color: red;"><?php echo $error; ?></p>

<?php endif; ?>

<form method="post" action="">

<label for="username">用户名:</label>

<input type="text" id="username" name="username" required><br><br>

<label for="password">密码:</label>

<input type="password" id="password" name="password" required><br><br>

<button type="submit">登录</button>

</form>

</body>

</html>

防止“重登录”(会话固定攻击)是一个系统工程,不能只依赖单一措施,一个健壮的方案应该包括:

- 核心:用户认证成功后,立即重新生成会话ID。

- 基础:为会话Cookie设置

Secure,HttpOnly,SameSite等安全属性。 - 增强:实现合理的会话过期、安全的登出、客户端指纹绑定等。

- 实践:优先使用成熟框架的安全功能,避免重复造轮子。

通过组合这些策略,你可以极大地提高网站的安全性,有效防止用户会话被恶意劫持。