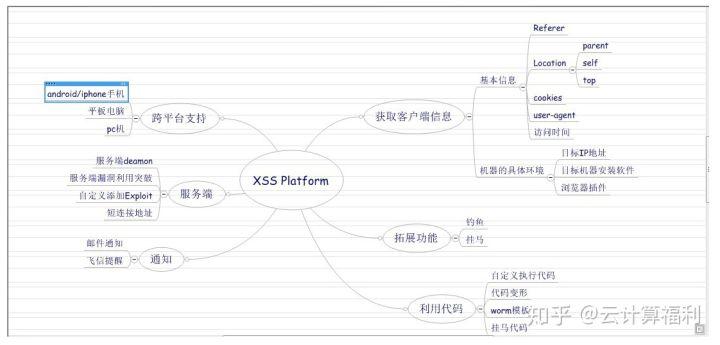

搭建一个用于学习和研究XSS(跨站脚本攻击)的网站需要明确其合法性和教育目的,仅限于授权环境下的安全测试,严禁用于非法攻击,以下是搭建XSS测试网站的详细步骤和注意事项,涵盖环境配置、漏洞模拟及安全防护等内容。

环境准备

搭建XSS测试网站需本地或本地服务器环境,推荐使用以下工具:

- 集成开发环境:XAMPP、WAMP或MAMP(包含Apache、MySQL、PHP)。

- 代码编辑器:VS Code、Sublime Text,用于编写前端和后端代码。

- 浏览器插件:Burp Suite、ZAP(用于拦截和请求分析)。

- 虚拟机:建议使用VirtualBox或VMware搭建隔离环境,避免影响主机系统。

网站基础结构搭建

-

创建项目目录:在XAMPP的htdocs目录下新建文件夹(如

xss_test),包含以下文件:index.html(主页面)submit.php(处理表单提交)style.css(样式文件)script.js(交互脚本)

-

编写基础HTML表单(

index.html):<!DOCTYPE html> <html lang="zh-CN"> <head> <meta charset="UTF-8"> <title>XSS测试平台</title> <link rel="stylesheet" href="style.css"> </head> <body> <h1>用户反馈</h1> <form action="submit.php" method="POST"> <label>用户名:<input type="text" name="username" required></label><br> <label>留言内容:<textarea name="message" required></textarea></label><br> <button type="submit">提交</button> </form> <div id="result"></div> <script src="script.js"></script> </body> </html>

模拟XSS漏洞

存储型XSS模拟

在submit.php中故意不进行输入过滤,直接输出用户数据:

<?php

$username = $_POST['username'];

$message = $_POST['message'];

// 模拟存储到数据库(此处简化为写入文件)

file_put_contents("data.txt", "$username: $message\n", FILE_APPEND);

// 显示已提交内容

echo "<h2>已提交内容:</h2>";

$data = file_get_contents("data.txt");

echo nl2br($data); // 直接输出,未转义

?>

漏洞点:nl2br($data)直接输出用户输入,若输入包含<script>alert('XSS')</script>,则会在其他用户访问时执行。

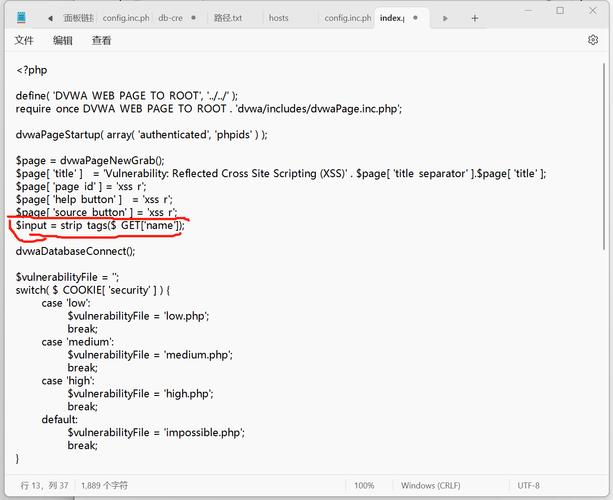

反射型XSS模拟

修改submit.php,通过URL参数传递输入:

<?php $input = $_GET['input']; echo "您输入的内容是:" . $input; // 直接输出未过滤的参数 ?>

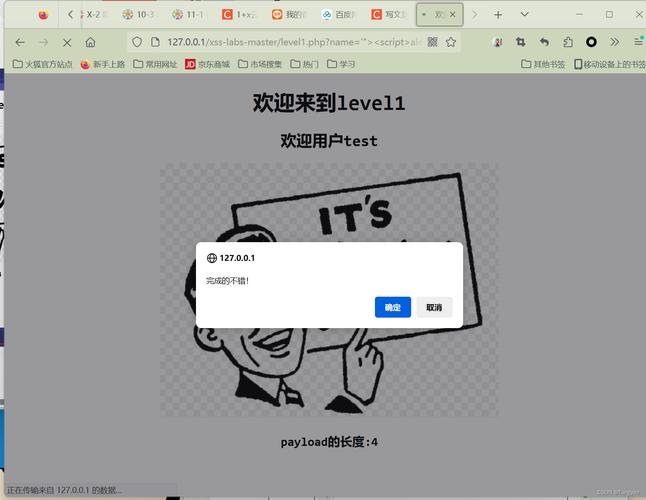

访问submit.php?input=<img src=x onerror=alert('XSS')>可触发弹窗。

DOM型XSS模拟

在script.js中动态修改DOM:

document.getElementById("result").innerHTML = window.location.hash.substring(1);

访问页面时在URL后添加#<script>alert('DOM XSS')</script>,脚本会直接执行。

漏洞验证与防护

验证方法

- 手动测试:输入

<script>alert(1)</script>、<img src=x onerror=alert(1)>等payload。 - 自动化工具:使用OWASP ZAP扫描网站,检测反射型、存储型XSS。

防护措施

| 漏洞类型 | 防护方案 |

|---|---|

| 存储型XSS | 后端对输入进行HTML实体编码(如htmlspecialchars()),使用CSP策略 |

| 反射型XSS | 过滤特殊字符,启用HttpOnly和Secure Cookie |

| DOM型XSS | 避免直接使用innerHTML,改用textContent或DOM解析库 |

| 通用防护 | 输入验证(白名单)、输出编码、启用CSP(如default-src 'self') |

示例修复代码(submit.php):

$username = htmlspecialchars($_POST['username'], ENT_QUOTES, 'UTF-8'); $message = htmlspecialchars($_POST['message'], ENT_QUOTES, 'UTF-8'); echo "<p>用户名:" . $username . "</p>"; echo "<p>留言:" . $message . "</p>";

安全注意事项

- 法律合规:确保网站仅在授权范围内使用,避免公开部署未修复的漏洞。

- 数据隔离:测试数据与生产环境完全隔离,使用虚拟机或Docker容器。

- 权限最小化:关闭不必要的PHP扩展(如

exec),限制文件上传权限。

相关问答FAQs

Q1: 如何区分反射型、存储型和DOM型XSS?

A1: 反射型XSS需用户点击恶意链接触发(URL参数直接输出);存储型XSS将恶意代码存入数据库,其他用户访问时触发;DOM型XSS无需服务器交互,通过前端脚本直接修改DOM执行,如window.location.hash。

Q2: 搭建XSS测试网站时,如何防止自身被攻击?

A2: 关闭网站外网访问(仅本地0.0.1),使用非root账户运行服务,定期清理测试数据,并启用浏览器安全策略(如CSP插件),所有测试数据应在操作后立即删除,避免残留风险。