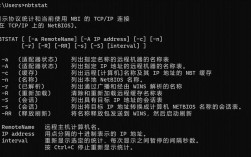

nbtscan命令是一款用于扫描网络中NetBIOS名称服务的实用工具,它能够通过发送NetBIOS over TCP/IP(NBT)查询来发现网络中的主机,并获取这些主机的NetBIOS名称表信息,NetBIOS是一种在早期Windows网络环境中广泛使用的协议,尽管在现代网络中逐渐被SMB(Server Message Block)和DNS等协议取代,但许多系统仍保留了对NetBIOS的支持,这使得nbtscan在网络安全评估和网络管理中仍具有一定的实用价值。

nbtscan命令的基本语法结构为“nbtscan [选项] 目标”,其中目标可以是一个IP地址、一个IP地址范围或一个主机名。“nbtscan 192.168.1.0/24”将扫描192.168.1.0网段内的所有主机,命令执行后,nbtscan会尝试与目标主机的NetBIOS端口(UDP 137和138)建立连接,并请求返回该主机的NetBIOS名称表,名称表中包含的信息通常有工作站名称、用户名称、域名、主浏览器名称等,这些信息可以帮助管理员了解网络中的设备类型和用户分布情况。

在使用nbtscan命令时,可以通过多种选项来控制扫描行为和输出格式。“-r”选项用于指定IP地址范围,“-f”选项用于从文件中读取目标列表,“-v”选项启用详细输出模式,“-h”选项显示帮助信息。“-s”选项可以设置超时时间,“-t”选项可以指定线程数,以提高扫描效率,对于大型网络,使用多线程扫描可以显著缩短扫描时间,但需要注意避免对目标网络造成过大负载。

nbtscan的输出结果通常以表格形式呈现,包含以下字段:IP地址、NetBIOS名称、类型、状态和服务信息,NetBIOS名称的长度为16个字符,前15个字符是名称本身,最后一个字符表示名称类型,如“00”表示工作站名称,“03”表示客户端名称,“20”表示服务器名称等,状态字段通常显示为“ACTIVE”,表示目标主机响应了查询;如果目标主机未响应或未运行NetBIOS服务,则可能不会显示该条目或显示为“INACTIVE”。

以下是一个nbtscan输出结果的示例表格:

| IP地址 | NetBIOS名称 | 类型 | 状态 | 服务信息 |

|---|---|---|---|---|

| 168.1.1 | WORKGROUP | 00 | ACTIVE | 域名 |

| 168.1.2 | DESKTOP-ABC | 00 | ACTIVE | 工作站名称 |

| 168.1.2 | DESKTOP-ABC | 20 | ACTIVE | 文件服务器 |

| 168.1.3 | USER-XYZ | 03 | ACTIVE | 客户端名称 |

| 168.1.100 | SERVER-01 | 00 | ACTIVE | 服务器名称 |

| 168.1.100 | SERVER-01 | 20 | ACTIVE | 文件服务器 |

从上述表格中可以看出,192.168.1.2是一台Windows工作站,同时具备文件服务器功能;192.168.1.100是一台专用服务器,提供文件共享服务;而192.168.1.3可能是用户的个人计算机,这些信息对于网络管理员来说,可以帮助快速识别网络中的设备角色和服务类型。

需要注意的是,nbtscan的扫描结果依赖于目标主机的NetBIOS服务是否启用,在现代Windows系统中,NetBIOS over TCP/IP默认是禁用的,因此扫描可能无法获取相关信息,由于NetBIOS协议本身存在安全漏洞,如名称欺骗和缓冲区溢出等风险,因此在生产环境中使用nbtscan时,应确保获得网络管理员的授权,并遵守相关法律法规。

nbtscan在网络安全中的应用主要体现在网络资产发现和信息收集方面,在进行渗透测试时,攻击者可能使用nbtscan快速识别网络中的Windows主机,并进一步探测其开放的服务和潜在漏洞,对于网络管理员而言,nbtscan可以帮助检查网络中的设备命名规范是否统一,是否存在未授权的设备接入,以及NetBIOS服务的配置是否符合安全策略。

为了提高nbtscan的扫描效率,可以结合其他工具使用,先使用nmap进行端口扫描,确认目标主机是否开放了137和138端口,然后再使用nbtscan进行NetBIOS名称查询,这样可以减少不必要的扫描尝试,提高目标识别的准确性,nbtscan的扫描结果可以导出到文本文件或数据库中,便于后续分析和存档。

在实际使用中,可能会遇到一些常见问题,扫描结果显示“NAME NOT FOUND”,这通常表示目标主机未响应NetBIOS查询或未启用NetBIOS服务,此时可以尝试调整扫描参数,如增加超时时间或使用多线程扫描,如果目标网络中存在防火墙,可能会阻止UDP 137和138端口的通信,导致扫描结果不完整,在这种情况下,需要与网络管理员协调,临时开放相关端口或使用其他扫描方法。

nbtscan是一款简单实用的网络扫描工具,特别适用于需要快速获取NetBIOS名称信息的场景,尽管其应用范围在现代网络中有所缩小,但在特定环境下,它仍然是网络管理和安全评估的有力补充,用户在使用时应充分了解其工作原理和局限性,并结合实际需求选择合适的扫描策略。

相关问答FAQs

Q1: nbtscan无法扫描到目标主机,可能的原因有哪些?

A1: 可能的原因包括:目标主机未启用NetBIOS服务;目标主机所在的网络存在防火墙或路由器过滤了UDP 137/138端口;目标主机已关闭或不在同一网段;扫描目标IP地址配置错误,建议检查目标主机的NetBIOS设置,确认网络连通性,并验证防火墙规则是否允许相关端口的通信。

Q2: 如何区分nbtscan扫描结果中的NetBIOS名称类型?

A2: NetBIOS名称类型由最后一个字符的代码表示,常见类型包括:“00”表示工作站或域名名称,“03”表示客户端名称(如消息服务),“20”表示文件服务器服务,“1B”表示主浏览器名称,“1C”表示域控制器名称等,可通过查阅NetBIOS名称类型代码表来准确解读扫描结果中的服务信息。