在Windows Server域环境中,FSMO(Flexible Single Master Operations,灵活单主机操作)角色是确保域控制器之间协调一致的关键,每个角色都有特定的功能,当域控制器需要下线、故障转移或优化架构时,可能需要执行FSMO角色迁移,迁移过程需使用特定的PowerShell或命令行工具,遵循正确步骤以避免域服务中断,以下是FSMO角色迁移的详细操作流程、注意事项及命令示例。

FSMO角色类型及作用

FSMO角色分为五种,其中三种属于林级别(林命名主机、架构主机、域命名主机),两种属于域级别(相对ID主机、PDC模拟器),各角色功能如下:

- 架构主机(Schema Master):管理Active Directory架构的修改,如扩展架构对象类或属性。

- 域命名主机(Domain Naming Master):控制林中域的添加或删除,以及域的信任关系建立。

- 林命名主机(Domain Naming Master,林级别):负责林中根域的命名空间管理,通常与架构主机位于同一台域控制器。

- PDC模拟器(PDC Emulator):处理密码验证、组策略更新、时间同步等关键任务,是域中最重要的角色。

- 相对ID主机(RID Master):分配RID池给域控制器,确保安全主体(如用户、计算机)的SID唯一性。

迁移前的准备工作

- 目标域控制器状态检查:确保目标域控制器正常运行,已复制所有域分区数据,可通过

dcdiag /v或repadmin /showrepl验证复制状态。 - 权限确认:执行迁移的账户需具备Enterprise Admins(林级别角色)或Domain Admins(域级别角色)权限。

- 备份域控制器:迁移前对源域控制器和目标域控制器进行系统状态备份,防止操作失败导致数据丢失。

- 网络连通性:确保源和目标域控制器之间的网络稳定,防火墙未阻止Active Directory相关端口(如TCP/389、LDAP)。

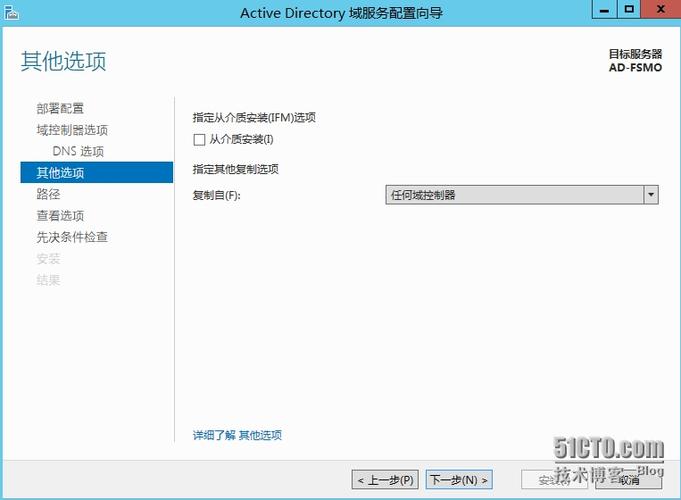

迁移命令及操作步骤

迁移FSMO角色主要通过PowerShell的Move-ADDirectoryServerOperationMasterRole cmdlet或NTDSUTIL工具实现,以下以PowerShell为例(需安装RSAT-AD-PowerShell模块)。

林级别角色迁移(架构主机、域命名主机)

以迁移架构主机为例,目标域控制器为DC02.contoso.com:

# 连接目标域控制器(可选,若未连接则需指定目标服务器) Connect-ADDomain -Identity contoso.com # 迁移架构主机 Move-ADDirectoryServerOperationMasterRole -Identity DC02 -OperationMasterRole SchemaMaster -Force # 迁移域命名主机 Move-ADDirectoryServerOperationMasterRole -Identity DC02 -OperationMasterRole DomainNamingMaster -Force

注意:迁移架构主机前,需确保目标域控制器为全局编录服务器(可通过dsamain.exe手动启动或等待自动复制)。

域级别角色迁移(PDC模拟器、RID主机)

以迁移PDC模拟器为例,目标域控制器为DC03.contoso.com:

# 迁移PDC模拟器 Move-ADDirectoryServerOperationMasterRole -Identity DC03 -OperationMasterRole PDCEmulator -Force # 迁移RID主机 Move-ADDirectoryServerOperationMasterRole -Identity DC03 -OperationMasterRole RIDMaster -Force

使用NTDSUTIL工具迁移(命令行方式)

若PowerShell不可用,可通过NTDSUTIL执行迁移:

ntdsutil # 进入角色管理上下文 roles # 连接目标域控制器 connections connect to server DC02 # 迁移架构主机 transfer schema master # 迁移域命名主机 transfer domain naming master # 迁移PDC模拟器 transfer pdc # 迁移RID主机 transfer rid master # 退出 q q

迁移后验证

- 角色状态确认:使用

netdom query fsmo命令查看当前角色持有者:netdom query fsmo

输出结果应显示目标域控制器已持有对应角色。

- 复制验证:通过

repadmin /showrepl检查域分区复制是否正常,确保无错误。 - 功能测试:针对PDC模拟器,可测试密码修改、组策略应用是否正常;针对RID主机,验证新用户创建是否成功。

常见问题及注意事项

- 迁移失败:若提示“拒绝访问”,需检查账户权限;若提示“复制延迟”,需先解决复制问题(通过

repadmin /syncall强制同步)。 - 多域环境:在多域林中,需在相应域的域控制器上迁移域级别角色,林级别角色需在林根域控制器迁移。

- 角色回退:若迁移后目标域控制器出现问题,可通过

seize参数强制夺取角色(如Move-ADDirectoryServerOperationMasterRole -Identity DC01 -OperationMasterRole SchemaMaster -Force),但需谨慎操作,可能导致数据不一致。

相关问答FAQs

Q1: 迁移FSMO角色期间,域服务是否需要停机?

A1: 不需要完全停机,但建议在业务低峰期执行,迁移过程中,源域控制器仍会处理请求,但角色转移瞬间可能会有短暂延迟(如PDC模拟器切换时,密码验证可能延迟几秒),为确保安全,可在迁移前将源域控制器置于“维护模式”(停止Netlogon服务),但非强制要求。

Q2: 如何确认FSMO角色是否成功迁移?

A2: 可通过三种方式确认:

- 命令行:执行

netdom query fsmo,查看角色持有者是否为目标域控制器; - PowerShell:运行

Get-ADDomainController -Identity DC02 | Select-Object OperationMasterRoles,检查角色列表; - 事件查看器:在目标域控制器的“Directory Service”日志中查找事件ID(如1655表示角色转移成功)。

通过以上步骤和注意事项,可安全完成FSMO角色迁移,确保Active Directory环境的稳定运行。