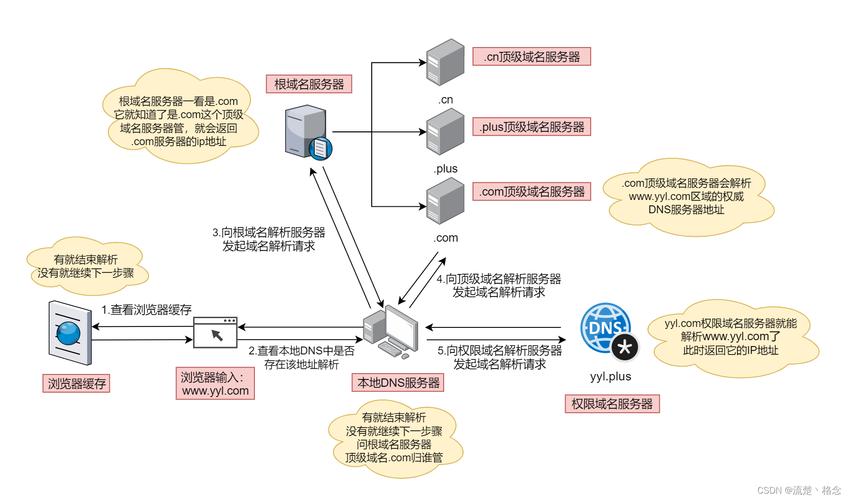

在计算机网络管理和运维工作中,域名解析是确保网络服务可访问性的核心环节,而测试域名解析命令则是排查域名解析故障、验证解析配置有效性的关键手段,这些命令能够帮助用户直观地查看域名与IP地址的映射关系、解析过程以及解析结果,从而快速定位问题所在,以下将详细介绍常用的测试域名解析命令,包括其功能、使用方法及输出解读,并结合实际场景说明应用技巧。

nslookup命令:交互式域名查询工具

nslookup(Name Server Lookup)是最基础也是最常用的域名解析测试工具,几乎在所有主流操作系统(如Windows、Linux、macOS)中预装,它支持交互式和非交互式两种模式,既能查询域名对应的IP地址,也能反向查询IP地址对应的域名(PTR记录)。

基本查询语法

-

查询A记录(域名到IPv4地址的映射):

nslookup example.com

执行后,命令会默认使用系统配置的DNS服务器进行查询,输出内容包括DNS服务器的地址及查询结果。

Server: 192.168.1.1 Address: 192.168.1.1#53 Non-authoritative answer: Name: example.com Address: 93.184.216.34 -

查询指定类型的DNS记录:

通过set type参数可指定查询记录类型,如MX(邮件交换记录)、TXT(文本记录)、CNAME(别名记录)等,例如查询MX记录: (图片来源网络,侵删)

(图片来源网络,侵删)nslookup > set type=mx > example.com

输出示例:

example.com mail exchanger = 10 mail.example.com. -

使用特定DNS服务器查询:

若需测试特定DNS服务器的解析能力,可在命令后添加DNS服务器IP,nslookup example.com 8.8.8.8

反向查询(PTR记录)

通过IP地址查询对应的域名,

nslookup 93.184.216.34

若配置正确,会返回域名信息。

交互式模式高级功能

在nslookup交互环境中,可通过set命令调整查询参数,如timeout(超时时间)、port(DNS服务端口)等,适合复杂场景下的调试。

dig命令:专业级DNS查询工具

dig(Domain Information Groper)是Linux/macOS系统中更强大的DNS查询工具,以输出详细、结构化著称,适合深度分析DNS解析过程,Windows系统需通过WSL或单独安装dig工具。

基本查询语法

-

查询A记录:

dig example.com

输出分为头部(查询参数)、问题部分、答案部分、权威部分和附加部分,ANSWER SECTION”直接显示解析结果:

;; ANSWER SECTION: example.com. 300 IN A 93.184.216.34 -

查询指定记录类型:

dig example.com MX

-

跟踪解析过程:

使用+trace参数可显示从根域名服务器到权威服务器的完整查询链路,有助于排查递归解析问题:dig +trace example.com

-

显示详细统计信息:

查询结束后,;; Query time字段记录解析耗时,;; SERVER字段显示实际使用的DNS服务器,可用于评估DNS服务器性能。

常用参数

- 指定DNS服务器,如

dig @8.8.8.8 example.com。 +short:简化输出,仅显示结果,适合脚本调用:dig +short example.com # 输出: 93.184.216.34

+noauthority:隐藏权威服务器信息,减少冗余输出。

host命令:轻量级DNS查询工具

host命令是dig的简化版,输出更易读,适合快速查询,语法与nslookup类似:

-

查询域名:

host example.com

输出:

Using domain server: Name: 192.168.1.1 Address: 192.168.1.1#53 Aliases: example.com has address 93.184.216.34 -

查询MX记录:

host -t mx example.com

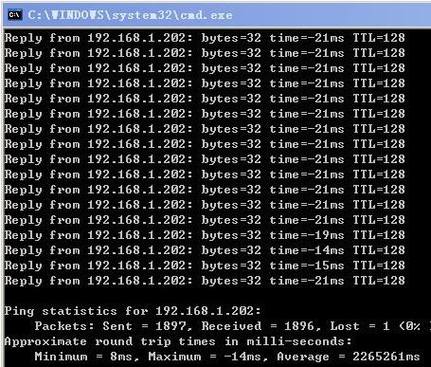

ping命令:间接测试域名解析

ping命令虽不直接查询DNS,但通过域名执行ping时,系统会先进行DNS解析再发送ICMP请求,可间接验证域名是否可解析:

ping example.com

若显示“Ping request could not find host”,则可能是DNS解析失败。

nslookup与dig的对比

| 特性 | nslookup | dig |

|---|---|---|

| 默认安装 | Windows/Linux/macOS通用 | Linux/macOS默认,Windows需额外安装 |

| 输出详细程度 | 简洁,适合基础查询 | 详细,包含完整DNS查询链路和统计信息 |

| 交互模式 | 支持 | 不支持(需通过脚本模拟) |

| 脚本友好性 | 较弱(需处理交互式输出) | 强(支持+short等简化参数) |

实际应用场景

- 解析失败排查:当用户无法访问某域名时,先用

nslookup检查本地DNS是否解析正确,若失败则尝试dig @8.8.8.8排除本地DNS故障。 - DNS记录验证:修改域名解析记录(如添加A记录或MX记录)后,通过

dig +short多次查询确认记录是否生效及TTL(生存时间)是否生效。 - 性能测试:使用

dig的Query time对比不同DNS服务器的解析速度,选择最优DNS服务器。

相关问答FAQs

Q1: 如何判断DNS解析延迟是由本地网络还是DNS服务器引起的?

A: 可通过dig @8.8.8.8 example.com和dig example.com对比查询时间,若前者耗时正常而后者较高,说明本地DNS服务器(如192.168.1.1)响应慢;若两者均慢,则是目标域名或上游DNS服务器问题。

Q2: 为什么使用nslookup查询域名时显示“Non-authoritative answer”?

A: “Non-authoritative answer”表示返回的结果并非来自域名权威服务器,而是来自本地DNS服务器或缓存服务器,这属于正常现象,说明本地DNS已缓存该记录或通过递归查询获取结果,不影响域名解析的有效性。