反向域名解析命令是网络管理中用于将IP地址映射到对应域名的重要工具,与正向域名解析(域名到IP地址)相对应,它在服务器管理、安全审计、日志分析等领域具有广泛应用,常见的反向域名解析命令主要包括dig、host和nslookup,这些命令通过查询DNS服务器中的PTR(Pointer Record)记录,实现IP地址到域名的反向映射,以下将详细介绍这些命令的使用方法、参数选项及实际应用场景。

常用反向域名解析命令详解

dig命令

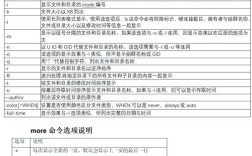

dig(Domain Information Groper)是Linux/Unix系统中功能强大的DNS查询工具,其语法灵活,输出信息详细,适合进行复杂的DNS调试。

基本语法:

dig @DNS服务器 IP地址 reverse

或

dig -x IP地址

-x参数专门用于反向查询,简化了操作流程。

示例:

查询IP地址8.8.8的反向域名:

dig -x 8.8.8.8

输出说明:

;; ANSWER SECTION:显示反向解析结果,如;8.8.8.8.in-addr.arpa. 300 IN PTR dns.google.,表示8.8.8对应dns.google。;; QUERY SECTION:展示查询的详细信息,包括查询类型(PTR)和目标IP。

高级参数:

+short:仅返回解析结果,简化输出(如dig +short -x 8.8.8.8)。- 指定DNS服务器(如

@114.114.114.114使用国内公共DNS)。

host命令

host命令轻量级且易于使用,适合快速查询反向域名。

基本语法:

host IP地址

或

host -t PTR IP地址

示例:

host 8.8.8.8

输出说明:

直接返回结果,如Using domain server:Name: 114.114.114.114Address: 114.114.114.114#53Aliases: 8.8.8.8.in-addr.arpa domain name pointer dns.google.

特点:

默认使用系统配置的DNS服务器,无需额外参数即可完成查询,适合日常快速检查。

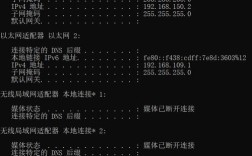

nslookup命令

nslookup是跨平台(Windows/Linux均可使用)的传统DNS查询工具,支持交互和非交互模式。

基本语法:

nslookup IP地址

或交互模式下输入set type=PTR后查询IP地址。

示例:

nslookup 8.8.8.8

输出说明:

显示DNS服务器信息和解析结果,如Name: dns.googleAddress: 8.8.8.8#53Aliases: 8.8.8.8.in-addr.arpa。

交互模式操作:

- 输入

nslookup进入交互界面。 - 执行

set type=PTR设置查询类型为反向记录。 - 输入IP地址进行查询。

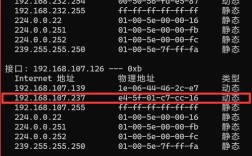

命令对比与适用场景

| 命令 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

dig |

输出详细,支持复杂查询 | 参数较多,学习成本稍高 | 深度DNS调试、服务器运维 |

host |

简单快速,适合日常检查 | 功能相对单一 | 快速验证反向解析、脚本集成 |

nslookup |

跨平台,支持交互模式 | 输出冗长,非交互模式效率低 | Windows环境、传统网络管理 |

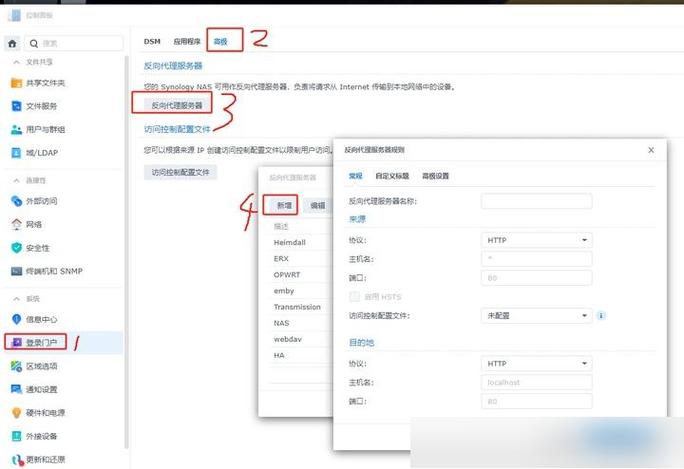

实际应用案例

- 服务器安全审计:通过反向解析访问服务器的IP地址,检查是否为可信域名(如企业内网域名或知名服务),防范恶意访问。

- 日志分析:在服务器日志中记录了大量IP地址时,通过反向解析将IP转换为可读的域名,便于快速定位问题来源。

- 网络故障排查:当正向解析正常但反向解析失败时,使用

dig或host检查PTR记录配置,确认DNS区域文件是否正确设置。

相关问答FAQs

Q1: 反向域名解析失败可能的原因有哪些?如何排查?

A1: 常见原因包括:

- PTR记录未在DNS服务器中配置;

- IP地址所属的DNS区域文件设置错误(如

in-addr.arpa域名指向错误); - 防火墙或安全策略阻止了DNS查询请求。

排查方法:

- 使用

dig -x IP地址 @ authoritative_DNS_server查询权威DNS服务器; - 检查DNS区域文件中的PTR记录是否与IP段匹配;

- 确认本地网络是否能正常访问DNS服务器(如

telnet DNS_server 53)。

Q2: 如何在脚本中自动化批量进行反向域名解析?

A2: 可结合dig或host命令的简化输出模式实现,使用dig +short -x IP地址获取结果,并通过循环处理IP列表,示例脚本(Bash):

#!/bin/bash

for ip in "8.8.8.8" "1.1.1.1"; do

result=$(dig +short -x $ip)

echo "$ip -> $result"

done

输出结果:

8.8.8 -> dns.google.

1.1.1.1 -> one.one.one.此方法适用于大规模IP地址的反向解析自动化任务。