在IIS(Internet Information Services)环境中,禁止用户直接下载ASP文件是常见的安全需求,ASP文件可能包含敏感代码、数据库连接信息或业务逻辑,若被恶意下载可能导致核心逻辑泄露或服务器安全风险,以下是详细操作步骤和原理说明,涵盖IIS管理器配置、Web.config配置、权限控制及高级策略,确保ASP文件无法被用户直接访问或下载。

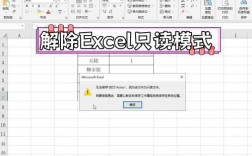

通过IIS管理器配置MIME类型禁止下载

IIS通过MIME类型(Multipurpose Internet Mail Extensions)决定浏览器如何处理文件,若未为ASP文件配置正确的MIME类型,浏览器可能将其作为普通文件下载,可通过以下步骤禁用ASP文件的直接下载:

- 打开IIS管理器:在服务器上搜索“IIS管理器”,以管理员身份运行。

- 进入MIME类型设置:在左侧“连接”窗格中选择目标网站,双击“MIME类型”功能。

- 删除或修改ASP文件MIME类型:在右侧操作栏点击“添加”,若已存在“.asp”的MIME类型(通常为

text/asp或application/x-asp),选中后点击“删除”,或将其“MIME类型”设置为不可识别的类型(如application/octet-stream,但需注意这可能导致ASP文件无法执行),若未添加,则无需操作,默认情况下ASP文件由ASP引擎处理,但需结合其他措施确保安全。 - 重启IIS服务:在IIS管理器右上角点击“重启”按钮,或通过命令行执行

iisreset /restart使配置生效。

原理:删除ASP文件的MIME类型后,IIS无法向浏览器提供正确的文件处理指令,浏览器可能将其视为未知文件并触发下载,但此方法仅作为辅助手段,需结合权限控制确保文件不被访问。

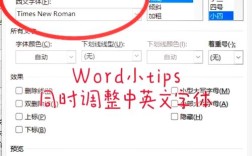

通过Web.config配置URL重写与请求过滤

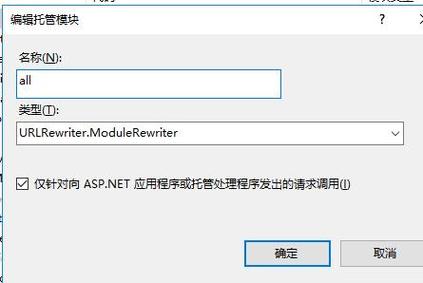

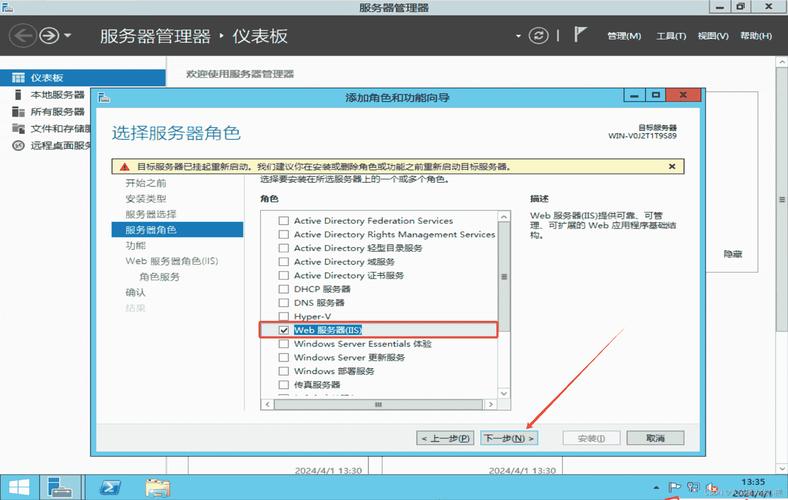

Web.config是ASP.NET网站的核心配置文件,可通过URL重写模块和请求过滤规则禁止访问ASP文件,需先安装“URL重写”模块(可通过服务器管理器“添加角色和功能”安装):

-

配置URL重写规则:在网站根目录下创建或编辑Web.config文件,添加以下

rewrite节点: (图片来源网络,侵删)

(图片来源网络,侵删)<system.webServer> <rewrite> <rules> <rule name="BlockASPDownload" stopProcessing="true"> <match url="^(.*).asp$" /> <action type="CustomResponse" statusCode="403" statusDescription="Forbidden" /> </rule> </rules> </rewrite> </system.webServer>说明:该规则匹配所有以“.asp”结尾的URL,并返回403禁止访问状态码,阻止浏览器下载。

-

配置请求过滤:在Web.config中添加

security节点,限制对ASP文件的直接访问:<system.webServer> <security> <requestFiltering> <fileExtensions> <add fileExtension=".asp" allowed="false" /> </fileExtensions> <hiddenSegments> <add segment="app_data" /> </hiddenSegments> </requestFiltering> </security> </system.webServer>说明:

allowed="false"禁止解析ASP文件,hiddenSegments可保护敏感目录(如app_data)。 -

配置ASP.NET处理映射:确保ASP文件由ASP.NET引擎处理而非静态文件处理器,在Web.config中添加:

(图片来源网络,侵删)

(图片来源网络,侵删)<system.web> <httpHandlers> <add path="*.asp" verb="*" type="System.Web.UI.PageHandlerFactory" validate="false" /> </httpHandlers> </system.web>

通过文件系统权限控制

即使配置了IIS和Web.config,若文件系统权限允许,用户仍可能通过其他方式下载ASP文件,需设置严格的NTFS权限:

- 右键点击ASP文件所在目录:选择“属性”→“安全”→“编辑”。

- 移除不必要的用户权限:仅保留“IIS_IUSRS”(或应用程序池标识用户)和“SYSTEM”的“读取和执行”权限,完全移除“Users”组或“Authenticated Users”的“读取”权限。

- 设置特殊权限:确保ASP文件仅对应用程序池账户可读,对其他用户(包括管理员)仅授予“读取和执行”权限,禁止“写入”和“读取”权限。

注意事项:修改权限前需测试网站功能,避免因权限过严导致ASP文件无法执行。

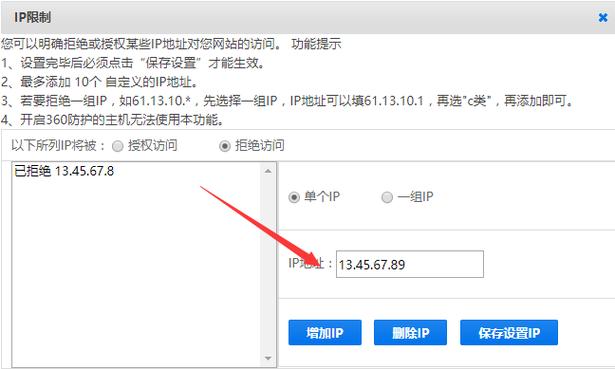

通过IP地址限制或身份验证

对于高安全性需求场景,可结合IP地址限制或身份验证机制:

- IP地址限制:在IIS管理器中选择目标网站→“IP地址和域限制”→“添加允许/拒绝规则”,仅允许特定IP访问ASP文件,或拒绝所有匿名IP。

- Windows身份验证:在IIS管理器→“身份验证”中禁用“匿名身份验证”,启用“Windows身份验证”,确保只有经过域认证的用户才能访问ASP文件。

高级策略:使用Application Request Routing (ARR)

若服务器已安装ARR模块,可通过反向代理或路由规则禁止ASP文件下载:

- 在IIS管理器中选择ARR→“服务器代理规则”→“添加代理规则”。

- 设置匹配条件为“文件扩展名”“.asp”,操作类型为“拒绝请求”。

验证与测试

完成配置后,需通过以下方式验证效果:

- 在浏览器中访问ASP文件URL(如

http://example.com/test.asp),应返回403或404错误,而非下载提示。 - 使用工具如

curl或Postman发送请求,检查响应状态码是否为禁止访问。 - 检查IIS日志(通常位于

%SystemDrive%\inetpub\logs\LogFiles),确认ASP文件访问请求被拦截。

相关问答FAQs

问题1:若ASP文件被禁止访问,是否会影响网站正常运行?

解答:不会,通过上述配置禁止的是ASP文件的直接下载或访问,而非ASP脚本的执行,ASP文件在服务器端由ASP引擎解析并返回HTML结果,用户仅能获取执行后的页面内容,无法直接下载ASP源代码,关键在于确保ASP文件在IIS中被正确映射为“脚本执行”而非“静态文件”,同时通过权限控制防止未授权访问。

问题2:如何区分用户是恶意下载ASP文件还是正常访问ASP页面?

解答:可通过IIS日志或URL重写规则中的条件判断实现,在URL重写规则中添加条件,仅当请求的URL包含“download”或特定参数时触发拦截,否则允许正常执行,可通过Fiddler或Wireshark抓包分析请求头,正常访问ASP页面时通常包含Accept: text/html等浏览器标识,而恶意下载可能直接请求文件流,结合IIS的“请求筛选”功能,可自定义规则拦截包含特定模式的请求(如.asp?file=),确保正常业务不受影响。