在网络安全领域,"破解网站后台网址"通常指通过合法或非法手段获取网站管理系统的登录路径,需要明确的是,未经授权访问网站后台属于违法行为,违反《中华人民共和国网络安全法》及《刑法》相关规定,将面临法律制裁,本文仅从安全防护角度分析常见攻击手段及防御策略,帮助网站管理员加强后台保护,而非提供非法入侵方法。

攻击者常用后台探测手段

攻击者通常通过以下技术手段尝试获取后台地址,了解这些方法有助于构建针对性防御体系:

-

目录扫描工具

使用DirBuster、御剑等工具,基于字典文件自动扫描网站目录,寻找常见后台路径(如/admin、/login.php、/wp-admin等),这些工具支持多线程并发扫描,可在短时间内测试数千个潜在路径。 -

搜索引擎语法

通过Google Hacking技术,利用特定语法挖掘后台入口。site:example.com inurl:adminsite:example.com intext:"管理后台"site:example.com ext:php intitle:"登录"

-

信息泄露分析

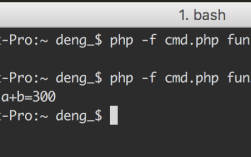

通过网站源代码、JS文件、配置文件(如robots.txt、sitemap.xml)中可能包含的后台路径线索,某些前端JS代码中会硬编码API接口地址,其中可能包含管理路径。 (图片来源网络,侵删)

(图片来源网络,侵删) -

默认路径猜测

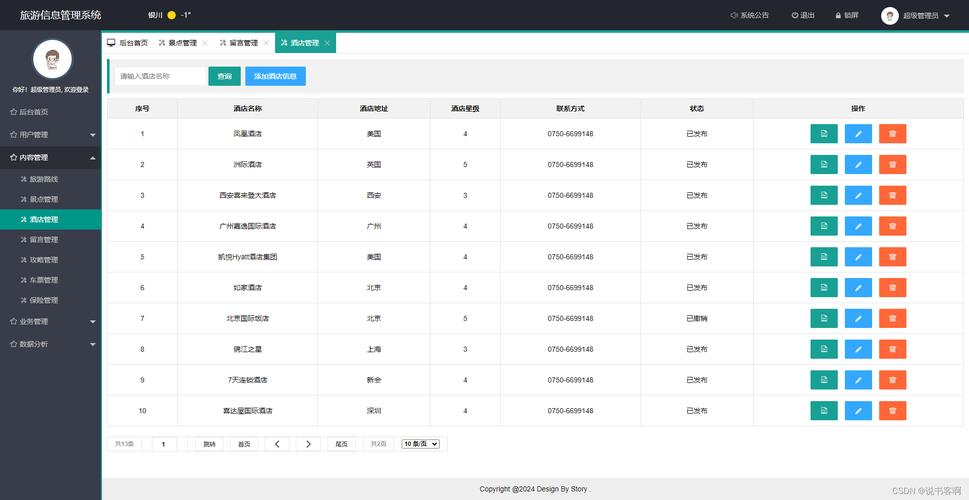

针对常见CMS系统(如WordPress、DedeCMS、Discuz!)的默认后台路径进行尝试:

| CMS类型 | 默认后台路径 |

|---|---|

| WordPress | /wp-admin/ |

| DedeCMS | /dede/ |

| Discuz! | /admin.php |

| PHPCMS | /phpcms/modules/admin/ | -

子域名枚举

通过子域名爆破工具(如Sublist3r)发现管理后台可能部署的独立子域名(如admin.example.com)。

网站后台安全防护策略

防御的核心原则是"隐藏入口+强化认证+访问控制",具体可实施以下措施:

-

修改默认后台路径

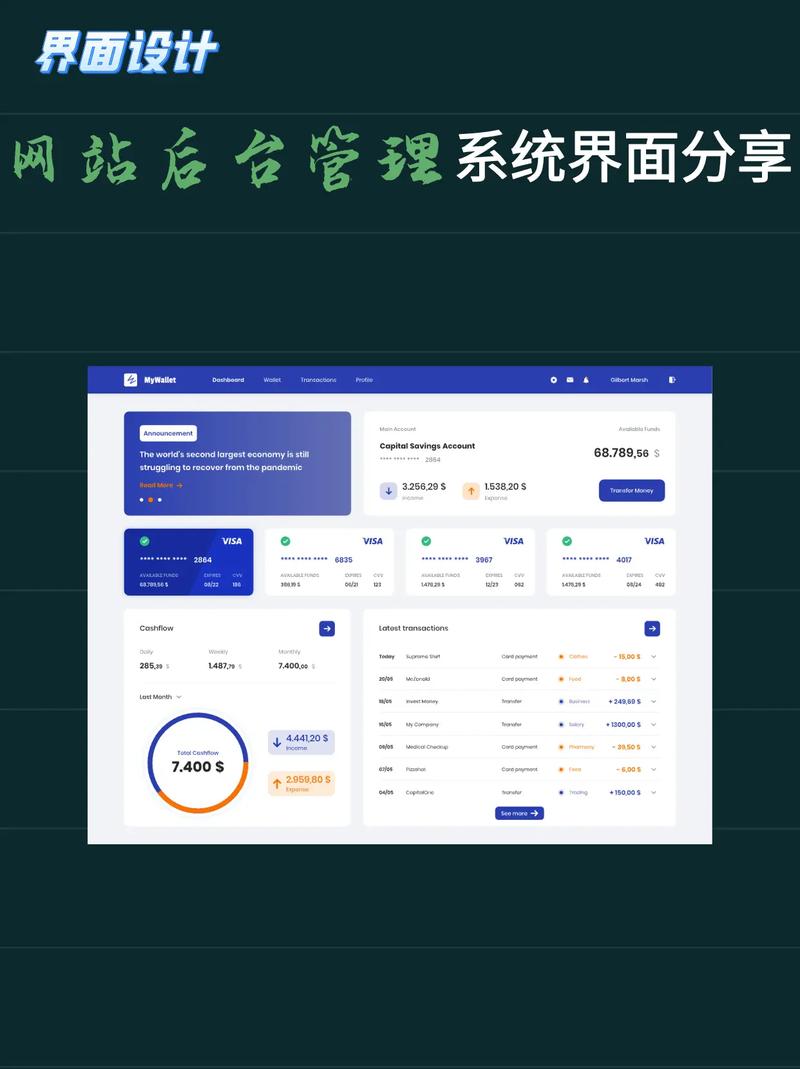

避免使用/admin、/login等常见路径,建议采用复杂无规律的路径名(如/ manage_2023XyZ/),并定期更换,注意:修改后需同步更新相关配置文件中的引用路径。 (图片来源网络,侵删)

(图片来源网络,侵删) -

部署访问控制设备

- IP白名单:在服务器防火墙(如iptables)或WAF(Web应用防火墙)中设置仅允许特定IP访问后台路径。

- 地理围栏:限制仅允许特定国家/地区的IP访问(适用于有地域限制的管理需求)。

-

增强认证机制

| 认证方式 | 实施建议 | 安全效果 |

|---|---|---|

| 双因素认证(2FA) | 结合Google Authenticator或短信验证 | 防御密码泄露风险 |

| 动态令牌 | 每次登录生成一次性密码 | 有效防止重放攻击 |

| 登录失败限制 | 5次失败后锁定账户30分钟 | 阻御暴力破解 | -

隐藏系统特征

- 修改CMS默认指纹信息(如WordPress的wp-includes/css/style.css中的版本号)

- 禁用服务器目录浏览(修改Apache的Options指令或Nginx的autoindex off)

- 在robots.txt中添加Disallow: /admin/(注意:仅对合规爬虫有效)

-

部署蜜罐系统

设置虚假后台路径(如/fake_admin/),当访问时触发告警并记录攻击者IP,可用于主动防御和溯源。

安全检测与响应机制

-

日志审计

定期分析服务器访问日志,重点关注后台路径的404记录(可能为扫描痕迹)和异常成功登录记录,使用ELK(Elasticsearch+Logstash+Kibana)或Splunk等工具实现日志实时监控。 -

漏洞扫描

定期使用Nessus、AWVS等工具进行漏洞扫描,重点检测:- 后台路径泄露

- 弱口令风险

- 未授权访问漏洞

-

应急响应预案

制定后台入侵响应流程:graph TD A[发现入侵迹象] --> B{确认攻击类型} B --> |路径扫描| C[更新防火墙规则] B --> |暴力破解| D[重置管理员密码] B --> |成功入侵| E[隔离服务器+司法取证] C --> F[加固认证机制] D --> F E --> F

法律风险警示

根据《刑法》第二百八十五条,非法侵入计算机信息系统罪可处三年以下有期徒刑或拘役,并处罚金;情节特别严重的,处三年以上七年以下有期徒刑,2022年浙江某科技公司员工因猜测并进入竞争对手网站后台,窃取数据被判刑2年6个月,并处罚金10万元,任何未经授权的后台访问行为均存在法律风险。

相关问答FAQs

Q1:忘记自己网站后台网址怎么办?

A1:可通过以下合法途径找回:

- 检查网站开发文档或交接记录中的后台地址说明

- 联系网站开发服务商或技术支持人员获取

- 登录服务器查看网站根目录下的配置文件(如WordPress的wp-config.php中无直接记录,但可通过数据库wp_options表查找siteurl)

- 使用FTP工具查看网站目录结构,寻找包含"admin""login""manage"等关键词的文件夹或文件

Q2:如何检测网站后台是否存在未授权访问风险?

A2:推荐以下安全检测方法:

- 使用浏览器无痕模式尝试访问后台路径,观察是否直接跳转登录页或存在访问限制

- 通过在线漏洞扫描平台(如腾讯云漏洞扫描服务)进行检测

- 使用Burp Suite工具拦截后台登录请求,修改返回状态码(如200改为403)测试权限校验有效性

- 检查服务器配置文件中是否对后台路径设置了访问控制规则(如Apache的

指令或Nginx的location块) - 部署WAF设备并开启"后台路径保护"策略,实时监控异常访问