天融信防火墙作为国内网络安全领域的领先产品,其命令行界面(CLI)为管理员提供了高效、灵活的设备配置与管理能力,通过命令行操作,用户可以实现对防火墙策略、路由、NAT、高可用、日志等功能的精细化控制,尤其适合批量部署、自动化运维及复杂场景下的快速响应,以下从命令行基础操作、核心功能配置、高级应用及维护技巧等方面展开详细说明。

命令行基础操作

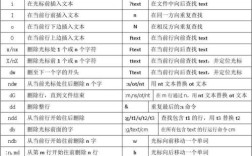

天融信防火墙的命令行界面通常通过Console口、SSH或Telnet方式登录,默认管理IP需提前配置,登录后,系统处于用户视图(如<FGFW>),输入system-view可进入系统视图(如[FGFW]),这是执行大部分配置命令的前提,命令支持模糊匹配,例如输入dis可自动匹配display命令,提高操作效率,基础命令包括:

- 帮助命令:显示当前视图下可用命令,

command ?显示命令参数选项。 - 系统信息查看:

display version查看系统版本及硬件信息,display device查看设备状态,display current-configuration显示当前生效配置。 - 文件管理:

startup saved-configuration保存配置到下次启动文件,delete删除文件,tftp或ftp用于配置文件备份与恢复。

核心功能配置命令

安全策略配置

安全策略是防火墙的核心,通过security-policy命令进行配置。

[FGFW] security-policy [FGFW-policy-security] name permit_web // 创建策略并命名 [FGFW-policy-security-permit_web] source-zone trust // 源安全域 [FGFW-policy-security-permit_web] destination-zone untrust // 目标安全域 [FGFW-policy-security-permit_web] destination-address 0.0.0.0 0 // 目标地址 [FGFW-policy-security-permit_web] service tcp destination-port eq 80 // 目标端口 [FGFW-policy-security-permit_web] action permit // 动作为允许 [FGFW-policy-security-permit_web] quit

策略按顺序匹配,可通过sequence调整优先级,默认为5,数值越小优先级越高。

NAT地址转换

NAT配置包括源NAT(SNAT)和目的NAT(DNAT):

[FGFW] nat-policy // 进入NAT策略视图 [FGFW-policy-nat] source-nat address-group nat_pool // 关联地址池 [FGFW-policy-nat] rule name snat_rule // 创建规则 [FGFW-policy-nat-rule-snat_rule] source-zone trust [FGFW-policy-nat-rule-snat_rule] destination-zone untrust [FGFW-policy-nat-rule-snat_rule] quit [FGFW] address-group nat_pool // 创建地址池 [FGFW-address-group-nat_pool] mode pat // PAT转换模式 [FGFW-address-group-nat_pool] section 192.168.10.2 192.168.10.100 // 地址段

路由与接口配置

接口配置需先进入接口视图,

[FGFW] interface GigabitEthernet 1/0/1 // 进入千兆接口 [FGFW-GigabitEthernet1/0/1] port link-mode route // 设为路由模式 [FGFW-GigabitEthernet1/0/1] ip address 192.168.1.1 24 // 配置IP [FGFW-GigabitEthernet1/0/1] description WAN_Link // 接口描述

静态路由配置:

[FGFW] ip route-static 0.0.0.0 0 192.168.1.254 // 默认路由指向下一跳

高可用配置

主备模式下的高可用配置需同步会话和配置:

[FGFW] ha // 进入高可用视图 [FGFW-ha] mode active-passive // 设置主备模式 [FGFW-ha] heartbeat interface GigabitEthernet 1/0/2 // 心跳接口 [FGFW-ha] session sync enable // 会话同步 [FGFW-ha] quit

高级应用与维护

日志与调试

日志服务器配置:

[FGFW] log host 192.168.1.100 // 日志服务器IP [FGFW] log level informational // 日志级别

调试命令需谨慎使用,例如debugging policy packet可查看策略匹配过程,完成后需执行undo debugging关闭。

VPN配置

IPSec VPN示例:

[FGFW] ike proposal 1 // IKE提议 [FGFW-ike-proposal-1] encryption-algorithm aes-256 [FGFW-ike-proposal-1] quit [FGFW] ike peer vpn_peer // 对端配置 [FGFW-ike-peer-vpn_peer] pre-shared-key cipher %abcd1234% [FGFW] ipsec proposal vpn_prop // IPSec提议 [FGFW-ipsec-proposal-vpn_prop] esp encryption-algorithm aes-256 [FGFW] ipsec policy vpn_policy 1 isakmp // 策略引用 [FGFW-ipsec-policy-isakmp-1] security acl 3000 // 关联ACL [FGFW] acl 3000 // 定义感兴趣流量 [FGFW-acl-adv-3000] rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

性能与监控

通过display cpu-usage、display memory-usage查看资源占用,display session table查看会话表状态,当流量过大时,可优化策略顺序或启用硬件加速功能。

配置管理技巧

- 批量配置:通过文本编辑器编写命令脚本,使用

user-interface vty下的shell命令批量导入。 - 配置回滚:保存多个配置版本,通过

rollback configuration快速恢复。 - 定时任务:使用

schedule命令配置定时备份,例如每天凌晨2点保存配置到TFTP服务器。

相关问答FAQs

Q1: 如何通过命令行批量导出防火墙的策略配置?

A1: 可通过以下步骤实现:

- 在系统视图下执行

display current-configuration | include security-policy,仅导出策略配置; - 使用

tftp put将配置文件上传至TFTP服务器,例如tftp put 192.168.1.100 config.txt; - 或通过SSH登录后,结合

sed/awk命令过滤策略文本,生成独立文件。

Q2: 防火墙策略匹配失败时,如何通过命令行排查?

A2: 可按以下步骤排查:

- 执行

debugging policy packet开启策略调试,然后触发测试流量,观察日志输出中的匹配过程; - 使用

display security-policy session-statistics查看策略命中统计,确认未命中策略的源/目的地址、端口等信息; - 检查安全域间是否存在

interzone trust untrust的域间策略,以及是否被deny规则阻断; - 最后通过

display acl验证ACL规则是否正确引用。