nmap作为网络扫描和主机探测的利器,不仅能够识别目标主机的开放端口、服务类型和操作系统信息,还能通过特定的脚本和参数进行漏洞扫描,帮助安全研究人员和运维人员发现系统潜在的安全风险,以下将详细介绍nmap扫描漏洞的常用命令、参数组合及实际应用场景,并结合表格形式清晰展示不同命令的适用场景和功能特点。

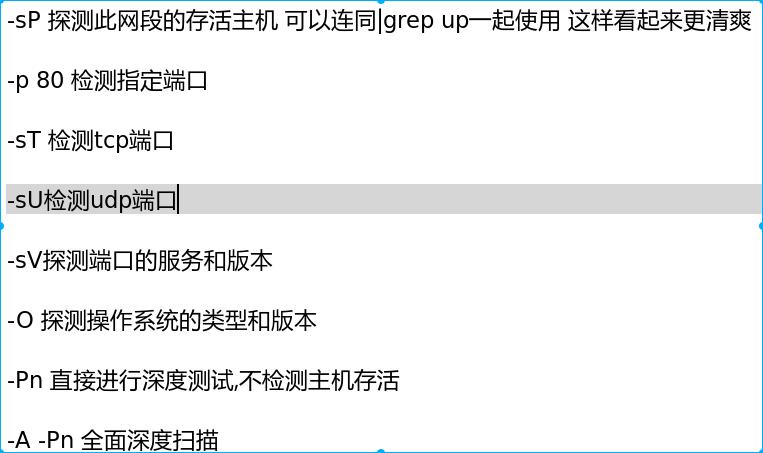

在进行漏洞扫描前,需要明确扫描的目标和范围,确保获得合法授权,避免对非授权网络造成干扰,nmap的漏洞扫描主要依赖于脚本引擎(NSE),通过预定义的脚本库对目标服务的已知漏洞进行检测,同时结合版本检测、操作系统探测等信息提升扫描准确性,基础扫描命令中,nmap -sV --script vuln <target>是最常用的漏洞扫描组合,其中-sV参数用于开放服务的版本检测,--script vuln则指定使用漏洞探测脚本,该脚本库包含针对常见服务(如HTTP、SSH、FTP等)的已知漏洞检测规则,扫描本地网络中的 vulnerable 主机,可使用nmap -sV --script vuln 192.168.1.0/24,nmap会自动对检测到的开放服务运行漏洞脚本,并在输出中标注可能存在的漏洞风险。

针对特定服务的漏洞扫描,可通过--script参数搭配脚本名称实现精细化探测,仅扫描Web服务的漏洞,可使用nmap -p 80,443 --script http-vuln* <target>,其中http-vuln*表示匹配所有HTTP漏洞相关的脚本;若需检测SSH服务的弱口令或认证漏洞,可运行nmap -p 22 --script ssh-auth-methods,ssh-hostkey <target>,通过ssh-auth-methods脚本探测SSH支持的认证方式,ssh-hostkey脚本则用于检查主机密钥是否存在已知漏洞,nmap支持自定义脚本参数,如--script-args,可为脚本传递特定参数,例如nmap --script http-vuln-cve2013-2256 --script-args uri=/admin <target>,针对特定路径的CVE-2013-2256漏洞进行检测。

在进行大规模漏洞扫描时,为避免对目标网络造成过大压力,需合理控制扫描速度和并发数。-T参数用于设置扫描模板(0-5级,T0为最慢,T5为最快),默认为T3;--max-hostgroup和--max-retries参数可调整并发主机数和重试次数,例如nmap -T2 --max-hostgroup 5 --max-retries 3 --script vuln <target>,以较低的速度扫描,降低被检测风险,对于需要绕过防火墙或IDS/IPS的扫描场景,可结合-f(分片包)、-D( decoy源IP)等参数进行隐蔽扫描,例如nmap -f -D RND:10 <target> --script vuln,通过随机生成10个诱骗IP隐藏真实扫描源。

nmap的漏洞扫描结果输出格式多样,可通过-oN(正常格式)、-oX(XML格式)、-oG(Grepable格式)保存到文件,便于后续分析,将扫描结果保存为XML格式并输出详细漏洞信息,可使用nmap -sV --script vuln -oX scan_results.xml <target>,生成的文件可通过其他工具(如Nexpose、OpenVAS)进行二次处理,需要注意的是,漏洞扫描的准确性依赖于脚本的更新和目标服务的响应情况,建议定期更新nmap版本(nmap --script-updatedb)以获取最新的漏洞脚本。

以下表格总结了nmap漏洞扫描中常用命令及参数的功能:

| 命令组合 | 功能描述 | 适用场景 |

|---|---|---|

nmap -sV --script vuln <target> |

基础漏洞扫描,结合服务版本检测与漏洞脚本 | 通用漏洞扫描,快速发现常见服务漏洞 |

nmap -p [端口] --script [脚本名] <target> |

针对特定端口或服务的漏洞扫描 | 精细化扫描,如Web服务、数据库服务等 |

nmap -T [模板] --max-hostgroup [数量] --script vuln <target> |

控制扫描速度和并发的大规模漏洞扫描 | 大规模网络扫描,避免对目标造成压力 |

nmap -f -D [诱骗IP] --script vuln <target> |

隐蔽式漏洞扫描,绕过检测机制 | 需要隐藏扫描源的安全测试环境 |

在实际应用中,漏洞扫描仅是安全评估的第一步,还需结合人工验证、渗透测试等手段确认漏洞的真实性和可利用性,nmap的漏洞扫描结果可能存在误报(如服务版本识别错误导致的漏洞误判)或漏报(如未公开的0day漏洞),因此需结合其他工具(如Nessus、Qualys)进行交叉验证,以确保安全评估的全面性和准确性。

相关问答FAQs:

Q1: nmap漏洞扫描时如何避免被目标主机或防火墙拦截?

A: 可通过以下方法降低被拦截的风险:1)使用-T0或-T1降低扫描速度,减少网络流量特征;2)启用-f参数分片发送数据包,绕过简单的IDS规则;3)使用-D参数添加诱骗IP地址,隐藏真实扫描源;4)选择非标准源端口(-source-port参数),避免被防火墙识别为扫描流量;5)结合--spoof-mac伪造MAC地址,进一步隐藏扫描身份,但需注意,隐蔽扫描可能违反法律法规,仅限授权测试使用。

Q2: nmap漏洞扫描结果显示“false positive”如何处理?

A: “false positive”(误报)通常由服务版本识别错误、脚本逻辑缺陷或目标环境特殊性导致,处理方法包括:1)手动验证漏洞,通过访问目标服务或使用专业工具(如curl、telnet)复现漏洞条件;2)检查nmap版本和脚本库是否为最新(nmap --script-updatedb),确保脚本规则准确;3)调整扫描参数,如增加--version-intensity 5提高版本检测精度,或使用--script-args修改脚本参数;4)结合其他漏洞扫描工具(如Nessus)交叉验证,若多工具均未报漏则可忽略误报结果,若确认误报,可向nmap官方提交反馈,帮助优化脚本规则。