三层交换机作为网络中的核心设备,不仅具备二层交换的数据转发能力,还具备三层路由功能,能够实现VLAN间通信和跨网段数据传输,要实现这些功能,正确的封装配置是基础,其中涉及VLAN划分、SVI(交换虚拟接口)创建、IP地址分配以及路由协议启用等关键命令,以下将详细阐述三层交换机的封装配置命令及其应用场景。

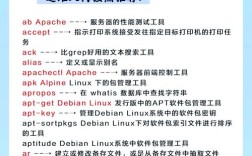

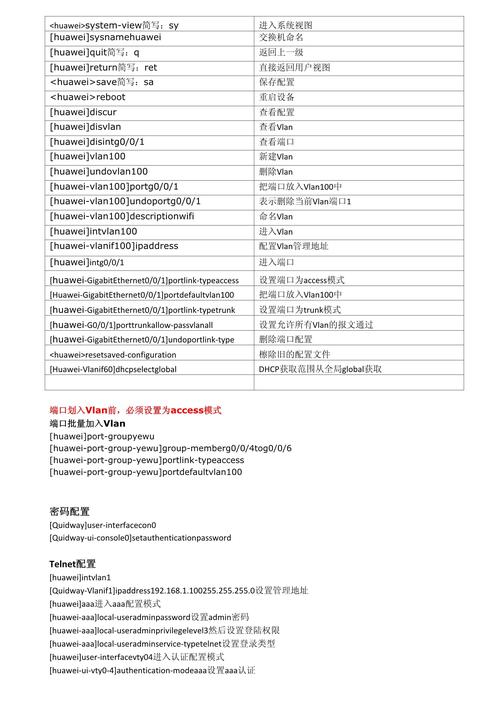

在开始配置前,需通过Console线或Telnet/SSH登录交换机CLI界面,进入全局配置模式(命令提示符为“Switch(config)#”),二层VLAN的划分是三层交换的基础,因为SVI需要绑定到具体的VLAN才能生效,创建VLAN的命令为“vlan

完成VLAN划分后,需创建SVI并配置IP地址,使交换机具备三层路由能力,SVI是虚拟的三层接口,对应于某个VLAN的网关地址,创建SVI的命令为“interface vlan

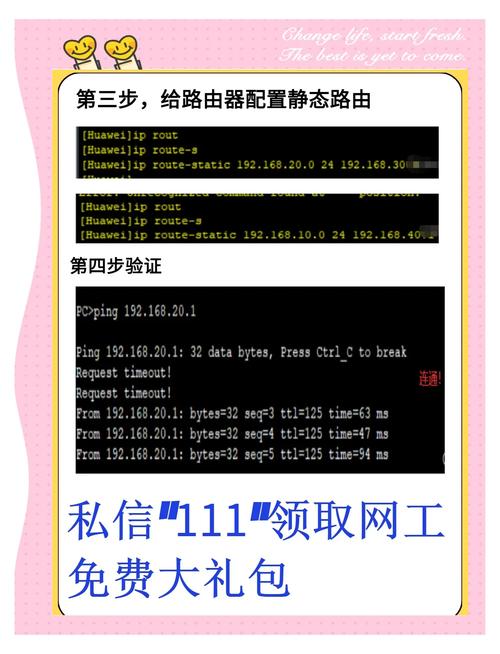

对于需要跨网段通信的场景,三层交换机还需启用动态路由协议或静态路由,静态路由配置简单,适用于小型网络,命令为“ip route

在三层交换机配置中,还需注意一些优化和安全命令,为防止IP地址欺骗,可在接口下配置“ip verify source vlan dhcp-snooping”(需先启用DHCP Snooping);为提高网络可靠性,可配置端口安全,限制接口下MAC地址数量,命令为“switchport port-security maximum

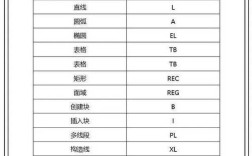

以下通过表格总结三层交换机关键封装配置命令及示例:

| 配置场景 | 命令格式 | 示例命令 | 说明 |

|---|---|---|---|

| 创建VLAN | vlan |

vlan 10 name Sales | 创建VLAN 10并命名为Sales |

| 端口划入VLAN | switchport access vlan | switchport access vlan 10 | 将当前Access端口划入VLAN 10 |

| 配置Trunk端口 | switchport trunk allowed vlan | switchport trunk allowed vlan 10,20 | 允许VLAN 10和20通过Trunk端口 |

| 创建SVI | interface vlan | interface vlan 10 | 进入VLAN 10的SVI配置模式 |

| 配置SVI IP地址 | ip address | ip address 192.168.10.1 255.255.255.0 |

为SVI配置IP地址和子网掩码 |

|

| 激活SVI | no shutdown | no shutdown | 启用SVI接口 |

| 添加静态路由 | ip route | ip route 192.168.30.0 255.255.255.0 192.168.20.254 |

添加静态路由,下一跳为指定IP |

|

| 启用OSPF | router ospf | router ospf 1 | 启动OSPF进程,进程ID为1 |

| 宣告OSPF网络 | network | network 192.168.10.0 0.0.0.255 area 0 |

宣告192.168.10.0/24网络进入OSPF区域0 |

|

在实际配置中,需根据网络拓扑和业务需求灵活运用上述命令,在多部门网络中,通过划分不同VLAN隔离广播域,为各部门VLAN配置SVI作为网关,再通过路由协议实现全网互通,需注意命令执行的先后顺序,通常先配置VLAN和端口,再配置SVI和路由,最后优化安全和性能。

相关问答FAQs:

问题1:三层交换机中,SVI接口无法ping通同网段其他设备,可能的原因有哪些?如何排查?

解答:可能原因包括:①SVI接口未激活(未执行“no shutdown”命令);②端口未正确划入对应VLAN或VLAN未创建;③同网段设备IP地址、子网掩码配置错误或网关地址与SVI IP不一致;④设备防火墙或ACL拦截了ICMP流量;③物理链路故障(端口未UP或光纤/网线问题),排查步骤:①使用“show ip interface brief”检查SVI接口状态,确认是否为“up/up”;②使用“show vlan brief”检查端口所属VLAN是否正确;③检查设备IP配置及网关设置;④临时关闭防火墙或测试允许ICMP通过;⑤使用“show interface gigabitethernet 0/x”检查物理端口状态和链路统计信息。

问题2:三层交换机配置Trunk端口时,为何需要设置“switchport trunk allowed vlan”命令?如果不设置会有什么影响?

解答:“switchport trunk allowed vlan”命令用于限制Trunk端口允许传输的VLAN列表,提高网络安全性并减少不必要的流量,若不设置该命令,默认情况下Trunk端口允许所有VLAN(VLAN 1和VLAN 1-4094)通过,可能导致:①安全风险:恶意流量可能通过未授权VLAN进入网络;②性能问题:无关VLAN流量占用链路带宽,影响关键业务传输;③管理混乱:无法有效控制VLAN间的流量路径,导致网络故障排查困难,最佳实践是明确指定Trunk端口允许传输的VLAN列表,如“switchport trunk allowed vlan 10,20,30”。