网络监测命令是网络管理与故障排查中不可或缺的工具,通过命令行操作可以快速获取网络状态、诊断连接问题、监控流量等,适用于系统管理员、网络工程师及普通用户排查网络故障,以下从常用命令、功能解析及使用场景三方面展开详细介绍。

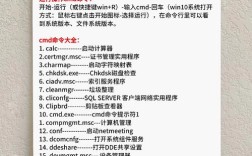

常用网络监测命令及功能解析

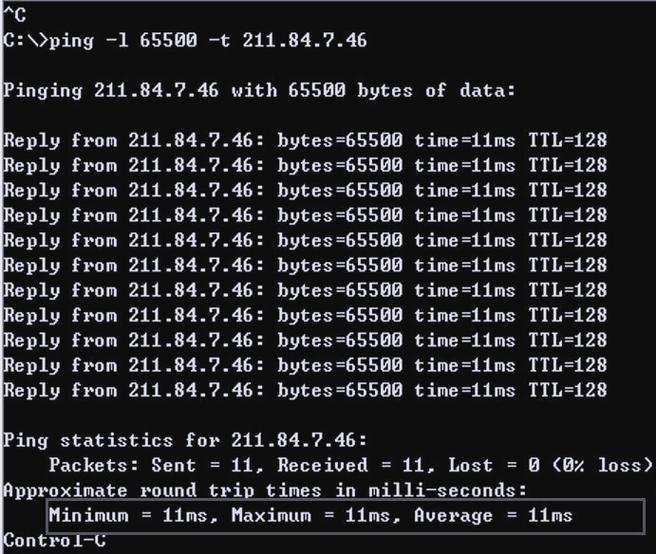

ping:测试网络连通性

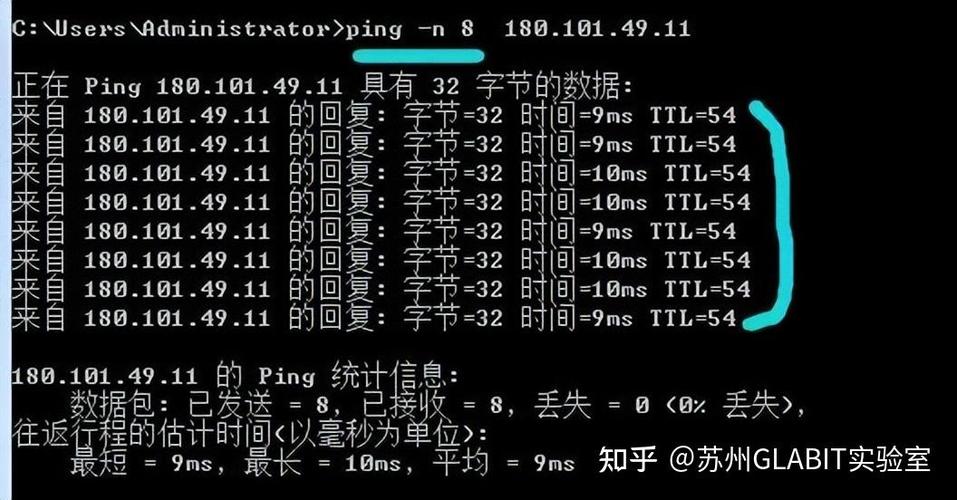

ping命令通过发送ICMP回显请求包,检测目标主机是否可达,并统计往返时间(RTT),基本语法为ping [目标IP/域名],例如ping www.baidu.com,若收到“Reply from...”提示,表示网络连通;若显示“Request timed out”,则可能目标主机不可达或网络存在丢包,结合-n参数可指定发送包数量(如ping -n 4 192.168.1.1),-l可设置数据包大小(如ping -l 1000 192.168.1.1),适用于快速判断本地网络与外部网络的连接状态。

tracert/traceroute:追踪网络路径

Windows系统使用tracert,Linux/macOS使用traceroute,通过发送TTL值递增的数据包,记录数据包经过的路由节点,例如tracert www.google.com会显示从本地到目标服务器经过的每个路由器的IP及响应时间,若某节点显示“ *”,可能是该路由器禁用ICMP响应或网络阻塞,常用于定位网络延迟或中断的具体环节。

netstat:监控网络连接状态

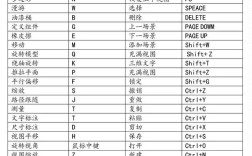

netstat命令可查看当前网络连接、端口监听及进程信息,常用参数包括:

-a:显示所有连接和监听端口;-n:以数字形式显示地址和端口,避免DNS解析延迟;-t:仅显示TCP连接;-u:仅显示UDP连接;-p:显示进程ID(需管理员权限)。

例如netstat -an | findstr "80"可查看所有与80端口相关的连接,适用于排查端口占用或异常连接。

ipconfig/ifconfig:查看网络接口配置

Windows系统使用ipconfig,Linux使用ifconfig(部分新版本需用ip addr)。ipconfig /all可显示详细的网络适配器信息,包括IP地址、子网掩码、默认网关、DNS服务器等;ipconfig /release和ipconfig /renew用于释放和重新获取IP地址(DHCP场景),适合解决IP配置冲突或无法上网的问题。

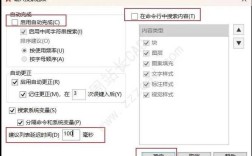

nslookup/dig:DNS查询工具

nslookup用于查询域名对应的IP地址或反向解析,例如nslookup www.qq.com返回该域名的解析结果;nslookup -type=MX qq.com可查询邮件交换记录(MX记录),Linux系统下dig命令功能更强大,如dig www.taobao.com ANY可获取所有DNS记录类型,适用于域名解析故障排查。

netstat/iftop:流量监控

Windows可通过netstat -e查看网络接口发送/接收字节数;Linux推荐使用iftop(需安装),实时显示各主机间的流量情况,按带宽占用排序,例如iftop -i eth0监控以太网接口流量,适用于定位网络带宽异常占用问题。

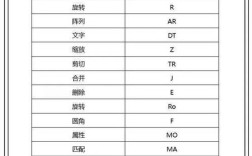

命令使用场景对比

| 场景 | 推荐命令 | 功能重点 |

|---|---|---|

| 检测基本连通性 | ping | 测试目标主机可达性及延迟 |

| 定位网络中断节点 | tracert/traceroute | 追踪数据包路径,定位故障路由器 |

| 查看端口占用 | netstat -an | 监听端口及连接状态 |

| 解决IP配置问题 | ipconfig/ifconfig | 查看或释放/重获IP地址 |

| DNS解析故障排查 | nslookup/dig | 域名与IP映射关系查询 |

| 实时流量监控 | iftop/nethogs | 按进程/主机统计网络带宽占用 |

注意事项

- 权限要求:部分命令(如

netstat -p)需管理员权限执行; - 参数组合:实际排查中需结合多个命令综合分析,如先用

ping确认连通性,再用tracert定位路径; - 系统差异:Windows与Linux命令语法略有不同(如

tracertvstraceroute),需注意区分。

相关问答FAQs

Q1: 使用ping命令时,为什么有时显示“Request timed out”但网络仍能正常使用?

A1: “Request timed out”仅表示目标主机未在规定时间内响应ICMP请求,但网络可能仍正常,原因包括:目标主机禁用ICMP响应、防火墙拦截、网络拥塞或数据包丢失,此时可结合tracert判断是否为中间路由问题,或尝试telnet [目标IP] [端口]测试特定服务连通性。

Q2: 如何通过命令判断本地计算机是否被ARP欺骗?

A2: 可使用arp -a命令查看本地ARP缓存表,检查网关IP对应的MAC地址是否与路由器实际MAC一致,若发现异常(如多个IP对应同一MAC),或使用arp -d [IP]清除缓存后观察是否频繁被篡改,则可能存在ARP欺骗,借助Wireshark抓包分析ARP包特征(如大量ARP请求)可进一步确认。