在服务器环境中查看FTP用户名和密码通常涉及多种方法,具体取决于FTP服务器的类型(如vsftpd、proftpd、pure-ftpd等)、配置方式以及服务器的管理权限,以下是详细的操作步骤和注意事项,帮助您合法合规地获取FTP账户信息。

通过配置文件直接查看(适用于明文存储)

大多数FTP服务器会将用户名和密码存储在配置文件或系统用户数据库中,如果密码是明文存储的,可以直接通过以下步骤查看:

检查FTP服务配置文件

以常见的vsftpd(Very Secure FTP Daemon)为例,其主配置文件通常位于/etc/vsftpd/vsftpd.conf,打开该文件后,查找以下参数:

anonymous_enable:是否允许匿名登录,若为NO则需验证用户名密码。local_enable:是否允许本地系统用户登录。user_sub_token或local_root:定义用户的主目录路径。

如果使用虚拟用户(非系统用户),需查看用户配置文件,在vsftpd中,虚拟用户信息可能存储在/etc/vsftpd/vsftpd_login.db或/etc/vsftpd/userdb.txt文件中,这些文件可能是明文或加密格式:

-

明文格式:直接使用

cat或vim查看, (图片来源网络,侵删)

(图片来源网络,侵删)cat /etc/vsftpd/virtual_users.txt ```可能如下:

username1 password1 username2 password2

-

加密格式:若为

db文件(如通过db_load生成),需使用db_dump工具查看:db_dump -p /etc/vsftpd/vsftpd_login.db | grep -A 1 'username'

检查系统用户数据库

若FTP账户使用系统用户(如/etc/passwd中的用户),密码通常存储在/etc/shadow文件中,但shadow文件中的密码是加密的(如SHA-512),无法直接查看明文,需通过以下方式尝试还原:

- 使用

john或hashcat等工具破解加密密码(需合法授权)。 - 若已知密码哈希值,可通过在线工具或本地字典匹配尝试破解(注意法律风险)。

其他FTP服务器的配置文件

- ProFTPD:配置文件为

/etc/proftpd/proftpd.conf,虚拟用户可能存储在/etc/proftpd/ftpd.passwd。 - Pure-FTPd:虚拟用户信息可能在

/etc/pure-ftpd/pureftpd.passwd或/etc/pure-ftpd/conf/PureDB中。

通过日志文件分析(间接获取)

如果无法直接访问配置文件,可通过分析FTP服务器的日志文件获取登录信息,日志通常记录了用户名和连接状态,但密码通常不会直接记录(出于安全考虑)。

常见日志路径

- vsftpd:默认日志可能为

/var/log/vsftpd.log或/var/log/xferlog。 - ProFTPD:日志在

/var/log/proftpd/proftpd.log。 - 系统日志:通过

grep过滤vsftpd或proftpd相关日志:grep "FTP session opened" /var/log/messages

示例

日志中可能包含类似以下信息:

Mon Oct 10 12:34:56 2023 [pid 1234] CONNECT: Client "192.168.1.100"

Mon Oct 10 12:35:01 2023 [pid 1234] FTP LOGIN: User "username" logged in通过分析时间戳和IP地址,可关联到特定用户,但密码仍需结合其他方法获取。

使用系统命令查看用户信息

列出FTP用户

- 对于系统用户,使用

cat /etc/passwd | grep -i ftp或getent passwd | grep ftp查看。 - 对于虚拟用户,需根据FTP服务的配置文件路径查询(如

vsftpd的虚拟用户列表可能需通过db文件或文本文件解析)。

查看用户权限

使用ls -l /home/ftp或ls -l /var/ftp查看FTP用户的主目录及其权限,间接推断账户信息。

通过第三方工具或脚本

使用ftpwho命令

部分FTP服务器(如wu-ftpd)支持ftpwho命令,可查看当前在线的FTP用户及其进程:

ftpwho

编写解析脚本

若配置文件格式复杂,可编写Python或Shell脚本解析,解析vsftpd虚拟用户文本文件的脚本:

with open('/etc/vsftpd/virtual_users.txt', 'r') as f:

lines = f.readlines()

for i in range(0, len(lines), 2):

username = lines[i].strip()

password = lines[i+1].strip()

print(f"Username: {username}, Password: {password}")

安全注意事项

- 合法授权:仅对拥有管理权限的服务器执行操作,未经授权查看他人账户信息属于违法行为。

- 加密存储:现代FTP服务器通常使用加密(如bcrypt、SHA-256)存储密码,直接查看明文的情况较少,建议改用SFTP或FTPS等更安全的协议。

- 审计与监控:定期检查日志文件,监控异常登录行为,避免账户泄露。

常见FTP服务器的配置文件位置汇总

| FTP服务器类型 | 主配置文件路径 | 虚拟用户存储文件路径 |

|---|---|---|

| vsftpd | /etc/vsftpd/vsftpd.conf | /etc/vsftpd/virtual_users.txt |

| ProFTPD | /etc/proftpd/proftpd.conf | /etc/proftpd/ftpd.passwd |

| Pure-FTPd | /etc/pure-ftpd/pure-ftpd.conf | /etc/pure-ftpd/pureftpd.passwd |

| Wu-ftpd | /etc/ftpaccess | /etc/ftpusers |

相关问答FAQs

Q1: 为什么在/etc/shadow文件中看不到FTP用户的明文密码?

A1: /etc/shadow文件中的密码是经过单向哈希算法(如SHA-512)加密的,无法直接还原为明文,这是Linux系统的安全机制,防止密码泄露,若需要获取密码,只能通过暴力破解(如使用john工具)或已知哈希值匹配的方式,但需确保操作合法。

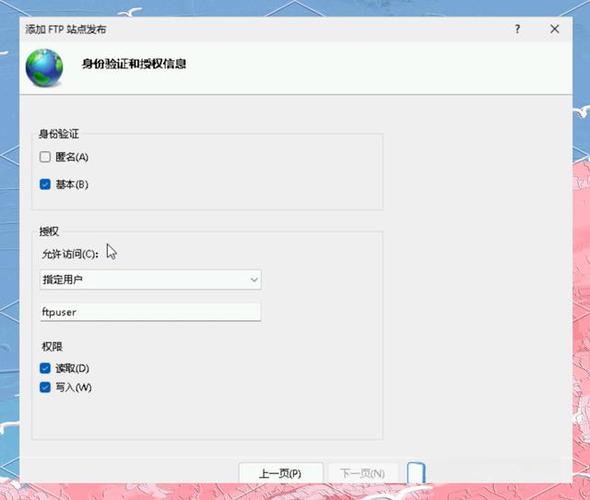

Q2: 如何确认FTP服务器是否启用了虚拟用户?

A2: 可以通过以下方法确认:

- 检查主配置文件中的

guest_enable或user_config_dir参数(如vsftpd中设置guest_username=ftpuser表示启用虚拟用户)。 - 查看是否存在虚拟用户专属的配置文件或数据库文件(如

/etc/vsftpd/virtual_users.txt或/etc/pure-ftpd/pureftpd.passwd)。 - 使用

grep -r "virtual_user" /etc/搜索配置文件中的相关关键词,若存在虚拟用户配置,则说明服务器未直接使用系统用户。