企业架设防火墙是保障网络安全的核心环节,需结合业务需求、安全目标和技术能力,从规划、选型、部署到运维全流程系统化推进,以下从关键步骤、技术要点、实施细节及注意事项展开详细说明。

明确需求与目标,制定架设计划

架设防火墙前,需全面梳理企业网络架构、业务场景及安全风险,明确防火墙的核心功能边界,需梳理企业网络环境,包括内外网边界、核心业务系统(如ERP、CRM)、数据中心、分支机构接入点等,明确需保护的资产和需管控的流量路径,分析合规要求,如《网络安全法》《数据安全法》对网络隔离、访问控制的规定,以及行业特定标准(如金融行业的PCI DSS),定义安全策略优先级,最小权限原则”“默认拒绝”,并明确需防范的威胁类型(如DDoS攻击、恶意代码、内部越权访问等)。

基于需求,制定详细架设计划,包含时间节点、责任分工、预算及应急预案,若企业存在多分支机构,需规划总部与分支的VPN互联方案;若业务系统涉及云服务,需明确云防火墙与本地防火墙的协同策略。

选择适合的防火墙类型

企业需根据网络规模、业务复杂度及安全需求,选择合适的防火墙类型,目前主流类型包括:

- 硬件防火墙:以专用硬件设备形式存在,部署在网络边界,性能高、稳定性强,适合中大型企业或对吞吐量要求高的场景(如数据中心出口)。

- 软件防火墙:部署在通用服务器上,灵活性高,成本较低,适合中小型企业或虚拟化环境(如云服务器防护)。

- 云防火墙:基于云原生架构,提供弹性扩展、按需付费的防护能力,适合使用公有云或混合云的企业,可防护云上资产(如AWS WAF、阿里云云防火墙)。

- 下一代防火墙(NGFW):集成传统防火墙功能与深度包检测(DPI)、入侵防御系统(IPS)、应用识别与控制、威胁情报联动等能力,是目前的主流选择,尤其适合需精细化管控应用流量的场景。

选型时需重点评估性能指标(如吞吐量、并发连接数、新建连接速率)、功能完整性(是否支持威胁防护、VPN、负载均衡等)、兼容性(与现有网络设备、操作系统的集成能力)及售后服务(厂商响应速度、升级支持)。

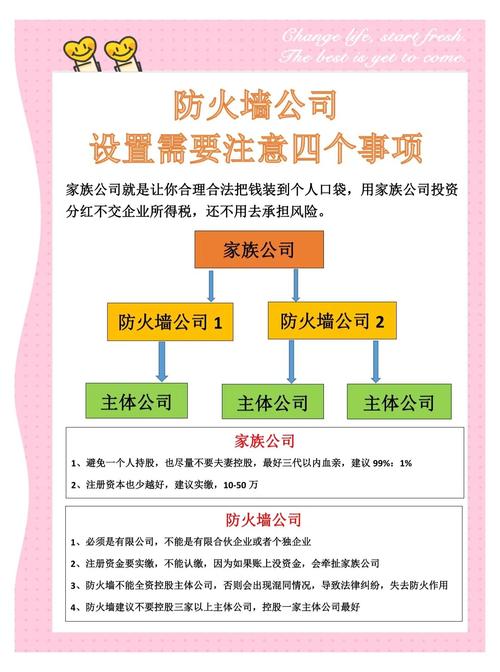

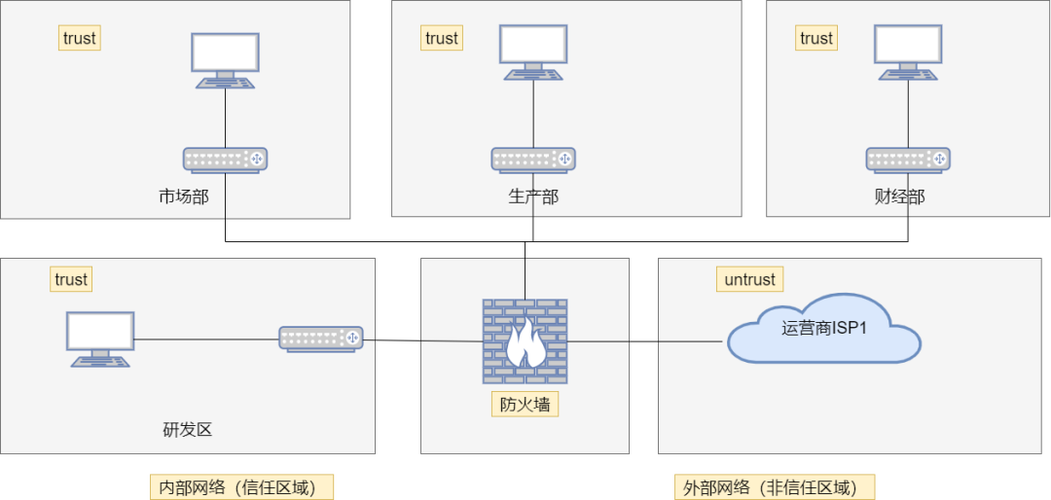

网络架构设计与防火墙部署位置

防火墙的部署位置直接影响防护效果,需根据“纵深防御”原则,在网络关键节点分层部署:

- 互联网边界:在企业出口部署硬件防火墙或云防火墙,过滤外部恶意流量,实施NAT(网络地址转换)、VPN接入控制,防范DDoS攻击、外部扫描等威胁。

- 核心区域与业务区之间:在数据中心核心交换机与业务服务器集群之间部署防火墙,隔离核心业务与非核心系统,限制内部横向移动攻击(如一旦某业务服务器被攻陷,防火墙可阻断其访问其他敏感区域)。

- 内部网络关键节点:在财务部、研发部等高敏部门与普通办公网络之间部署防火墙,实现基于部门/角色的访问控制;在服务器与数据库之间部署防火墙,限制数据库访问端口(如仅允许特定应用服务器访问数据库的3306端口)。

- 分支机构接入:通过在分支出口部署防火墙,与总部建立IPSec VPN或SSL VPN隧道,加密传输数据,并控制分支与总部的互访流量。

以典型企业网络架构为例,防火墙部署位置可参考下表:

| 部署位置 | 核心作用 | 典型策略配置 |

|---|---|---|

| 互联网出口 | 过滤外部恶意流量,NAT转换,VPN接入 | 禁止外部访问内网高危端口(如3389),允许员工通过VPN访问内网 |

| 核心与业务区之间 | 隔离核心业务,限制内部横向移动 | 仅允许Web服务器访问应用服务器,阻断其他互访 |

| 敏感部门与办公网 | 基于角色的访问控制,隔离高敏数据 | 财务部仅允许访问财务系统,禁止访问外部网站 |

| 分支机构出口 | 加密分支与总部数据传输,控制互访流量 | 分支仅能访问总部指定业务系统,禁止访问其他区域 |

配置安全策略:访问控制与威胁防护

防火墙的核心功能是安全策略配置,需遵循“最小权限”原则,精细化管控流量。

-

访问控制策略(ACL):

(图片来源网络,侵删)

(图片来源网络,侵删)- 源/目的地址:精确定义允许/拒绝的IP地址段,如“允许192.168.1.0/24网段访问10.0.0.10服务器的80端口”。

- 端口/协议:仅开放业务必需端口(如Web服务开放80/443,数据库开放3306/1433),关闭高危端口(如135、139、445等)。

- 时间策略:限制非工作时间访问,如“禁止普通员工在22:00-08:00访问业务系统”。

-

应用识别与控制:

通过NGFW的应用识别功能,管控第三方应用(如社交媒体、视频软件),避免带宽滥用;对敏感应用(如网盘、远程控制)进行审计或阻断。 -

威胁防护策略:

- IPS/IDS:启用入侵防御功能,配置特征库(如SQL注入、跨站攻击规则),实时阻断攻击流量。

- 威胁情报联动:接入威胁情报平台(如FireEye、奇安信),自动封禁恶意IP、域名(如已知的C&C服务器)。

- 防DDoS:在互联网边界防火墙启用防DDoS功能,或对接专业防DDoS服务(如阿里云DDoS防护),清洗异常流量。

-

VPN配置:

根据远程办公需求,配置IPSec VPN(站点到站点)或SSL VPN(远程用户接入),设置强密码认证、双因素认证(如短信+令牌),并限制VPN用户的访问资源范围。

测试与优化策略有效性

防火墙部署后需进行全面测试,确保策略既安全又可用,避免因策略过严导致业务中断,或过松留下安全漏洞。

- 连通性测试:验证正常业务流量是否被允许(如员工能否通过VPN访问内网,服务器间互访是否正常)。

- 阻断测试:模拟攻击流量(如扫描端口、SQL注入请求),验证防火墙是否正确阻断。

- 性能测试:在高负载场景下(如大量并发连接),测试防火墙的吞吐量、延迟是否达标,避免成为网络瓶颈。

- 策略优化:定期审计策略规则,删除冗余或过期策略(如已下线的服务器访问规则),通过日志分析调整策略优先级,确保核心策略优先匹配。

日常运维与持续改进

防火墙的稳定运行依赖持续运维,需建立完善的管理流程:

- 日志与监控:启用防火墙日志功能,记录流量、攻击事件、策略匹配情况,通过SIEM系统(如Splunk、ELK)集中分析,设置异常告警(如高频失败登录、异常流量突增)。

- 定期升级:及时更新防火墙固件、特征库(IPS/病毒库),修复已知漏洞;厂商发布高危补丁时,优先安排升级。

- 备份与恢复:定期备份防火墙配置文件,存储于离线环境;制定故障恢复预案,如配置丢失时如何快速恢复业务。

- 权限管理:遵循“职责分离”原则,分级管理防火墙权限(如管理员仅负责策略配置,审计员仅查看日志),避免越权操作。

注意事项

- 避免“一刀切”策略:不同业务系统需差异化防护,如核心数据库需严格限制访问,而测试环境可适当放宽。

- 兼容性验证:防火墙部署前需与现有网络设备(交换机、路由器)兼容性测试,避免因MTU值、VLAN划分等问题导致网络中断。

- 成本与效益平衡:高性能防火墙成本较高,需根据业务重要性分级防护,而非所有网络节点都部署顶级设备。

相关问答FAQs

Q1: 企业防火墙策略配置后,员工反映无法正常访问某些业务,如何排查?

A: 排查步骤可分三步:① 检查防火墙日志,定位被阻断流量的源IP、目的IP、端口及策略匹配规则,确认是否为策略误拦截;② 使用telnet或nc工具测试连通性(如telnet 10.0.0.10 80),验证是否为网络层或应用层问题(如服务未启动、端口被占用);③ 若策略无误,检查防火墙是否开启NAT、路由功能,或是否存在ACL规则冲突(如策略顺序错误导致低优先级规则未生效)。

Q2: 中小企业预算有限,如何选择性价比高的防火墙方案?

A: 中小企业可从三方面优化成本:① 优先选择“硬件防火墙+云防火墙”混合方案:核心业务边界部署性价比高的硬件防火墙(如华为USG6300系列、山石网科RG-N系列),非核心业务或云上资产使用云防火墙(按量付费,降低初期投入);② 功能聚焦:选择支持基础访问控制、IPS、VPN功能的防火墙,暂不需要部署高级威胁防护(如沙箱分析);③ 考虑国产替代:国内厂商(如深信服、天融信)提供性价比更高的方案,且本地化服务响应更快,适合中小企业需求。