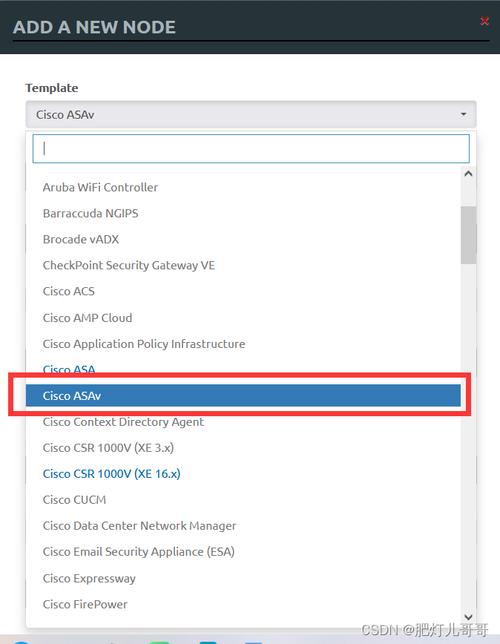

思科ASA防火墙是企业网络安全架构中的核心组件,其命令行界面(CLI)提供了强大的配置与管理能力,掌握ASA防火墙命令是网络管理员必备的技能,以下从基础配置、高级策略、故障排查等方面详细解析常用命令及使用场景。

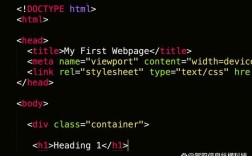

基础配置命令

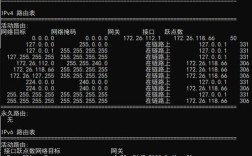

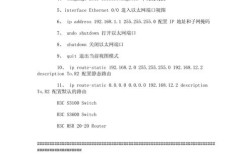

初次配置ASA防火墙时,需先进入特权执行模式,通过enable命令输入密码后进入全局配置模式configure terminal,设备命名通过hostname命令实现,例如hostname ASA-FW可设置设备名称为"ASA-FW",管理IP地址的配置是远程管理的基础,在接口配置模式下使用ip address命令,如interface GigabitEthernet0/0进入接口后,ip address 192.168.1.1 255.255.255.0配置管理IP,no shutdown激活接口,默认路由配置通过route outside 0.0.0.0 0.0.0.0 203.0.113.1实现,outside"为接口名称,下一跳地址为ISP网关。

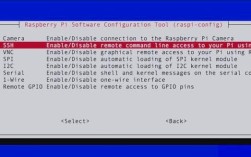

接口与安全区域配置

ASA防火墙通过接口划分安全区域,常见区域包括inside(内网)、outside(外网)和DMZ,接口配置需先定义名称和安全级别,例如nameif inside VLAN10 security100将VLAN10接口命名为inside,安全级别为100;nameif outside VLAN20 security0定义outside接口安全级别为0,接口物理模式通过interface physical_interface进入后配置,如speed 1000和duplex full设置千兆全双工,启用接口需使用no shutdown,关闭则用shutdown命令。

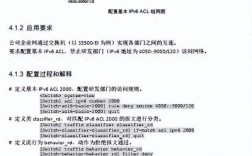

访问控制列表(ACL)配置

ACL是防火墙策略的核心,通过access-list命令定义规则,标准ACL仅检查源IP,例如access-list 10 permit 192.168.1.0 255.255.255.0允许内网网段访问;扩展ACL可检查源/目的IP、端口及协议,如access-list 101 permit tcp any host 203.0.113.10 eq 80允许任何主机访问服务器的80端口,ACL应用需在接口方向上配置,access-group 101 in interface outside将ACL101应用于outside接口的入方向,注意ACL规则按顺序匹配,建议将拒绝规则置于允许规则之前。

网络地址转换(NAT)配置

NAT实现内外网地址转换,常见配置包括动态PAT和静态NAT,动态PAT配置需先定义地址池,object network INSIDE_NET定义内网对象,subnet 192.168.1.0 255.255.255.0指定网段,nat (inside,outside) dynamic interface使用接口IP作为PAT地址,静态NAT用于映射服务器,如static (inside,outside) 203.0.113.10 192.168.1.10将内网服务器192.168.1.10映射为公网IP 203.0.113.10,配置完成后,通过show nat pool查看地址池状态,show xlate检查当前转换表。

VPN配置命令

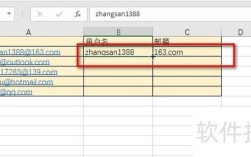

ASA防火墙支持Site-to-Site VPN和远程访问VPN,Site-to-Site VPN配置需定义IKEv1策略,crypto ipsec transform-set TS esp-3des esp-sha-hmac指定加密和认证算法,crypto map MAP_NAME 10 ipsec-isakmp创建加密图,并关联对端网关和访问列表,远程访问VPN(SSL VPN)通过webvpn context配置,ssl encryption aes256设置加密强度,tunnel-group GROUP_TYPE general-attributes定义组策略,分配地址池address-pool VPN_POOL,用户认证可本地配置username admin password password或集成外部服务器。

高可用性与故障排查

故障排查是日常运维的重要环节,通过show interface查看接口状态,show run显示当前配置,show log查看系统日志,网络连通性测试使用ping和traceroute命令,如ping 192.168.1.1测试内网连通性,traceroute 8.8.8.8跟踪外网路由,高可用性配置通过failover命令实现,主备模式需同步配置failover lan interface failover GigabitEthernet0/1,并设置failover key确保密钥一致,实时监控可通过show cpu-usage和show memory查看资源占用情况。

配置示例表格

| 功能类别 | 命令示例 | 说明 |

|---|---|---|

| 接口配置 | interface GigabitEthernet0/0ip address 192.168.1.1 255.255.255.0 |

进入接口并配置IP地址 |

| ACL扩展规则 | access-list 101 permit tcp any host 203.0.113.10 eq 443 |

允许任何主机访问服务器的443端口 |

| 静态NAT映射 | static (inside,outside) 203.0.113.10 192.168.1.10 |

将内网服务器映射为公网IP |

| 动态PAT配置 | nat (inside,outside) dynamic interface |

使用接口IP进行动态地址转换 |

| Site-to-Site VPN | crypto ipsec transform-set TS esp-aes-256 esp-sha-hmac |

定义IPsec加密套件 |

相关问答FAQs

Q1: 如何在ASA防火墙上配置基于时间的访问控制策略?

A: ASA可通过time-range命令定义时间段,再将其关联到ACL。

- 创建时间段:

time-range WORKHOURS,periodic weekdays 9:00 to 18:00; - 应用到ACL:

access-list 101 permit tcp 192.168.1.0 255.255.255.0 any eq 80 time-range WORKHOURS。

这样,仅在工作日9:00-18:00允许内网访问HTTP服务。

Q2: ASA防火墙出现"deny ip"日志,如何快速定位问题?

A: 可通过以下步骤排查:

- 使用

show access-list查看ACL匹配计数,确认哪条规则触发拒绝; - 检查源/目的IP是否在预期范围内,例如

show run access-list查看ACL定义; - 使用

capture命令抓包分析,如capture cap_access interface outside access-list 101,通过show capture cap_access packet查看数据包详情。

若确认是误拦截,可调整ACL规则顺序或修改允许条件。