迪普防火墙命令行是网络安全专业人员用于配置、管理和监控迪普科技防火墙设备的重要工具,通过命令行界面(CLI)可以实现精细化的策略控制、实时状态监控和高级功能部署,相较于图形化界面,命令行操作更高效、灵活,尤其适用于批量配置或远程运维场景,以下从命令行基础操作、核心功能配置、高级应用及维护管理等方面进行详细说明。

命令行基础操作

迪普防火墙命令行通常通过Console口、SSH或Telnet方式登录,默认管理员权限为“super”,普通用户权限为“operator”,基础命令包括视图切换、参数查询和帮助获取:

-

视图切换:命令行采用分级视图结构,常用视图包括:

- 用户视图:直接登录后的初始视图,可执行基础查看命令,如

display version(查看系统版本)、display current-configuration(查看当前配置)。 - 系统视图:通过

system-view进入,用于全局配置,如接口、路由、策略等。 - 接口视图:在系统视图下通过

interface interface-type interface-number进入(如interface GigabitEthernet 1/0/1),配置接口IP、带宽等参数。 - 策略视图:通过

policy进入,配置安全策略、NAT规则等。

- 用户视图:直接登录后的初始视图,可执行基础查看命令,如

-

帮助与编辑:输入可查看当前视图下支持的命令,如

acl ?显示可配置的ACL类型(基本ACL、高级ACL);使用Tab键可补全命令,如dis按Tab补全为display。

核心功能配置命令

ACL(访问控制列表)配置

ACL是实现流量过滤的基础,通过编号区分类型:基本ACL(2000-2999,匹配源IP)、高级ACL(3000-3999,匹配源/目的IP、端口、协议等)。

- 创建ACL:

acl number 3001 // 创建高级ACL 3001 rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 10.0.0.0 0.255.255.255 // 允许192.168.1.0/24网段访问10.0.0.0/8网段 rule 10 deny tcp source any destination-port eq 80 // 拒绝任何主机访问目的端口80(HTTP) - 删除ACL:

undo acl number 3001

安全策略配置

安全策略基于ACL、用户组、时间段等条件控制流量,支持动作“permit”(允许)、“deny”(拒绝)、“log”(记录日志)。

- 配置策略:

policy name trust-to-untrust // 创建策略名为“trust-to-untrust” source-zone trust // 源安全区域为“trust”(内网) destination-zone untrust // 目的安全区域为“untrust”(外网) source-address 192.168.1.0 0.0.0.255 // 源地址范围 destination-address any // 目的地址任意 service tcp destination-port eq 443 // 应用TCP 443端口(HTTPS) action permit // 动作为允许 - 应用策略:在接口视图下绑定策略,如

interface GigabitEthernet 1/0/2后执行apply policy trust-to-untrust。

NAT(网络地址转换)配置

支持静态NAT、动态NAT(PAT)和NAT策略,用于解决内网主机访问外网的IP地址问题。

- 静态NAT:将内网服务器IP映射为公网IP,提供服务:

nat static protocol tcp global 203.0.113.10 inside 192.168.1.100 // 公网IP 203.0.113.10映射到内网服务器192.168.1.100 - 动态NAT(PAT):内网网段通过出口IP访问外网:

nat address-group 1 203.0.113.20 203.0.113.30 // 定义地址池,包含3个公网IP nat outbound 2000 address-group 1 // 对ACL 2000匹配的流量使用地址池1进行PAT转换

路由配置

支持静态路由、OSPF、BGP等路由协议,确保网络互通。

- 静态路由:

ip route-static 0.0.0.0 0.0.0.0 203.0.113.1 // 默认路由,下一跳为203.0.113.1 - OSPF配置:

ospf 1 // 启动OSPF进程1 area 0 // 创建区域0 network 192.168.1.0 0.0.0.255 area 0 // 将192.168.1.0/24网段宣告到区域0

高级应用与维护管理

日志与监控

- 配置日志输出:将日志发送至Syslog服务器:

info-center loghost 192.168.1.50 // Syslog服务器IP info-center source default channel log // 设置日志来源 info-center log level informational // 设置日志级别(informational及以上) - 实时监控流量:

display interface GigabitEthernet 1/0/1查看接口流量统计,display logbuffer查看日志缓冲区。

用户与权限管理

- 创建本地用户:

local-user admin // 创建用户admin password cipher Admin@123 // 设置加密密码 service-type ssh telnet // 允许SSH和Telnet登录 level level-3 // 设置用户级别(level-3为高级管理员) - 配置SSH登录:

ssh server enable // 启用SSH服务 ssh user admin authentication-type password // 设置用户admin使用密码认证

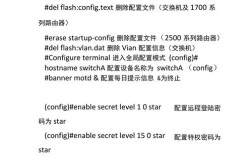

配置备份与恢复

- 保存配置:

save将当前配置保存到设备,save configuration to 192.168.1.60:/backup.cfg备份配置到TFTP服务器。 - 恢复配置:

restore configuration from 192.168.1.60:/backup.cfg从TFTP服务器恢复配置。

命令行配置注意事项

- 命令格式:迪普防火墙命令区分大小写,参数需按顺序输入,如

rule 5 permit不可写作rule 5 permit。 - 参数生效:部分配置需执行

commit(在系统视图下)或重启接口/服务才能生效,如修改IP地址后需interface GigabitEthernet 1/0/1下执行undo shutdown激活接口。 - 配置回滚:误操作可通过

undo命令撤销,或使用rollback configuration回滚到指定历史配置(需提前保存历史配置)。

相关问答FAQs

Q1: 如何查看当前防火墙已配置的所有安全策略?

A: 在用户视图下执行display policy命令,可查看所有策略的名称、源/目的区域、地址、服务及动作;若需查看策略命中次数,可使用display policy statistics,通过统计信息判断策略是否生效及流量匹配情况。

Q2: 迪普防火墙命令行配置ACL后,如何验证规则是否生效?

A: 验证方法有两种:

- 使用

display acl 3001查看ACL规则是否正确加载; - 通过

ping或tracert测试流量是否被规则匹配,例如从192.168.1.10(ACL 3001允许的源IP)访问10.0.0.1(ACL允许的目的IP),若通则规则生效,不通则需检查ACL规则及策略应用是否正确。