要阻止加域电脑受未授权控制,需从账户权限、组策略配置、系统加固、终端防护及审计监控等多维度综合施策,以下是具体实施方法及操作要点:

账户权限与身份管理

-

最小权限原则分配账户

通过“Active Directory用户和计算机”控制台,为不同用户角色分配最小必要权限,普通用户仅加入“Domain Users”组,禁用本地管理员账户;管理员账户需启用“账户敏感期管理”,设置复杂密码并强制定期更换,可使用下表规范权限分配:用户角色 所属组 权限限制 普通办公用户 Domain Users 禁用本地登录、仅安装授权软件、无法修改网络配置 IT运维人员 Domain Admins 仅允许特定时间段远程管理、需启用MFA验证 临时访客用户 Domain Guests 会话结束后自动删除本地文件、禁止访问共享资源 -

禁用或重命名默认账户

在组策略中启用“账户:重命名系统管理员账户”(策略路径:计算机配置\Windows设置\安全设置\本地策略\安全选项),将默认管理员账户重命名为非通用名称(如“Admin_local”),并禁用来宾账户(Guest)。

组策略与系统配置强化

-

限制远程访问方式

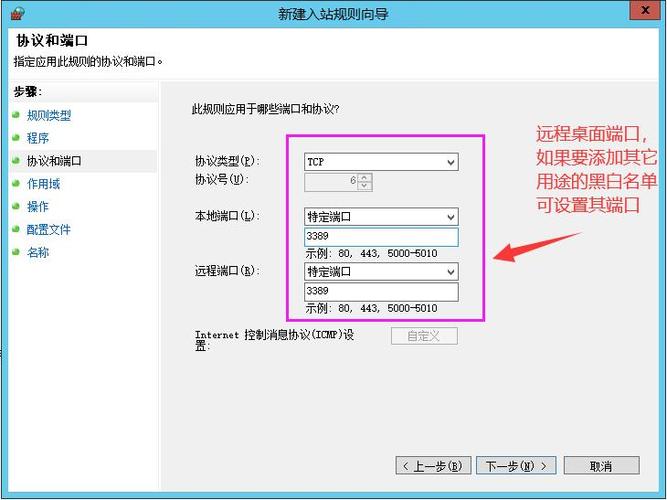

- 禁用不必要的服务:通过组策略编辑器(

gpedit.msc)禁用“Remote Registry”(远程注册表)、“SSDP Discovery”(SSDP发现服务)等高危服务。 - 配置远程桌面限制:仅允许特定IP地址或用户组通过RDP连接(策略路径:

计算机配置\管理模板\Windows组件\远程桌面服务\远程桌面连接器),并启用“远程桌面:要求使用网络级别身份验证”。

- 禁用不必要的服务:通过组策略编辑器(

-

启用本地安全策略

在“本地安全策略”中设置: (图片来源网络,侵删)

(图片来源网络,侵删)- 审核策略:启用“审核登录事件”“审核对象访问”“审核过程调用”,确保所有登录、权限变更操作被记录。

- 用户权限分配:拒绝“远程桌面用户”组本地登录权限,仅授权“Domain Admins”组远程管理权限。

终端防护与软件控制

-

部署应用程序控制策略

使用组策略的“AppLocker”功能(需Windows Pro/Enterprise版本),仅允许签名程序运行,创建规则限制“C:\Program Files”目录外的程序执行,防止恶意软件或未授权工具安装。 -

终端检测与响应(EDR)部署

安装企业级EDR工具(如Microsoft Defender ATP、CrowdStrike Falcon),配置实时监控规则:- 阻止未授权进程注入内存

- 检测异常远程连接(如非标准端口访问)

- 自动隔离可疑文件并上报至安全中心

网络层防护措施

-

防火墙与访问控制列表(ACL)

在域控服务器及终端电脑上配置Windows Defender防火墙,仅开放必要端口(如TCP 3389远程桌面、TCP 445文件共享),并禁用入站ICMPv4请求。- 示例规则:

阻止所有入站连接,例外允许Domain Computers组访问TCP 3389端口

- 示例规则:

-

网络分段与VPN隔离

通过组策略设置“网络位置感知”,将加域电脑划入“域网络”区域,自动应用严格防火墙规则;远程管理时强制通过VPN接入,且VPN需启用双因素认证。 (图片来源网络,侵删)

(图片来源网络,侵删)

审计与应急响应

-

日志集中收集与分析

配置Windows事件转发(WEF),将所有终端的日志(安全、系统、应用程序)发送至SIEM平台(如Splunk、ELK),设置告警规则:检测到“4720”(用户账户创建)、“4625”(登录失败)等事件时立即通知管理员。 -

定期权限审计与漏洞扫描

使用“Active Directory域和信任”工具定期检查域组权限分配;通过MBSA(Microsoft Baseline Security Analyzer)扫描终端系统漏洞,及时安装安全补丁。

相关问答FAQs

Q1: 如何判断加域电脑是否已被远程控制?

A: 可通过以下方式排查:

- 检查“事件查看器”中“安全”日志的4624/4634事件(登录/注销记录),关注异常登录时间或来源IP;

- 使用

query user命令查看当前远程会话,或通过tasklist /svc检查可疑进程(如非系统进程关联svchost.exe); - EDR工具会标记异常行为,如非授权进程创建、敏感文件访问等。

Q2: 若发现加域电脑被控制,如何紧急处置?

A: 立即执行以下步骤:

- 断开网络连接:禁用网卡或拔掉网线,防止数据外泄;

- 隔离终端:通过域控将该电脑移至“隔离OU”,应用组策略阻断所有外部访问;

- 取消权限:在AD中禁用相关用户账户,并重置密码;

- 取证分析:使用内存取证工具(如Belkasoft RAM Capturer)保存内存镜像,结合日志溯源攻击路径。