服务器防御CC攻击需要从流量识别、行为分析、资源限制、访问控制等多个维度综合施策,结合自动化工具与人工策略构建多层次防御体系,CC攻击(Challenge Collapsar)不同于传统DDoS流量型攻击,其核心是通过大量合法请求占用服务器资源,导致业务响应缓慢或服务不可用,因此防御重点在于区分正常用户与恶意请求的细微差异。

流量识别与行为分析

CC攻击的请求通常具有可识别的行为特征,请求频率异常(如单个IP在短时间内发起大量请求)、User-Agent字段高度统一或异常、请求路径集中在动态页面(如登录、查询接口)、Referer字段缺失或伪造等,通过部署流量分析系统,实时监测这些异常模式,建立恶意请求画像,可设置阈值规则:单个IP每秒请求超过50次、同一Cookie在1分钟内发起超过100次登录尝试等,触发告警并进入后续处置流程。

资源限制与访问控制

针对CC攻击消耗服务器连接数、CPU、内存等资源的特点,需在服务器及网络设备层面设置资源限制。

- 连接限制:通过防火墙或负载均衡设备配置IP级别的最大连接数,例如单个IP同时连接数不超过20个,超限则临时阻断。

- 验证机制:对高频请求触发人机验证,如CAPTCHA、短信验证码,或要求JavaScript计算(多数自动化工具无法执行)。

- 频率限制(Rate Limiting):在Nginx、Apache等Web服务器中配置limit_req模块,对特定接口(如/api/login)限制请求频率,例如每秒10次请求/IP,超限返回429状态码。

以下为常用限流配置示例:

| 组件 | 配置项 | 示例值 | 作用范围 |

|------------|---------------------------------|---------------------------------|------------------------|

| Nginx | limit_req_zone | $binary_remote_addr zone=one:10m rate=10r/s | 按IP限制请求频率 |

| Nginx | limit_conn | $binary_remote_addr 20 | 单IP最大连接数20 |

| Apache | mod_limitipconn | MaxConnectionsPerIP 10 | 单IP最大连接数10 |

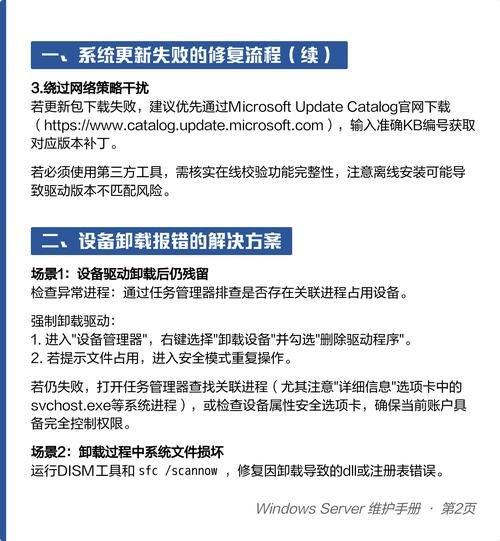

IP黑名单与动态封禁

结合实时流量分析,将恶意IP加入黑名单,可通过以下方式实现:

- 手动封禁:根据攻击日志,通过防火墙(如iptables、firewalld)或WAF(Web应用防火墙)规则直接封禁恶意IP。

- 自动封禁:部署智能WAF(如Cloudflare、阿里云WAF),基于机器学习识别攻击行为,自动更新IP黑名单,并设置解封策略(如封禁30分钟后自动尝试解封,若仍异常则延长封禁时间)。

缓存与静态资源优化

CC攻击常针对动态页面,通过CDN(内容分发网络)和静态资源缓存可显著减少服务器压力,将静态内容(如图片、CSS、JS)缓存至CDN节点,动态页面开启浏览器缓存(设置Cache-Control头),并启用Redis等缓存数据库存储热点数据(如首页、商品列表),减少数据库查询压力。

负载均衡与弹性扩容

通过负载均衡器(如Nginx、HAProxy)将流量分发至多台后端服务器,避免单台服务器过载,结合云服务商的弹性伸缩功能,当检测到流量异常升高时,自动增加后端服务器实例(如AWS Auto Scaling、阿里云ESS),提升整体处理能力。

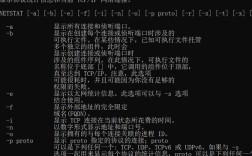

日志监控与应急响应

实时监控服务器访问日志(如Nginx的access.log)、错误日志及系统资源使用率(通过top、nmon等工具),设置异常阈值告警(如CPU使用率超过80%持续5分钟),制定应急响应预案,包括切换备用服务器、启用流量清洗服务(如阿里云DDoS防护)、临时关闭非核心业务等,确保核心服务可用。

相关问答FAQs

Q1: 如何区分CC攻击与正常流量激增?

A1: 区分关键点在于请求行为的“规律性”与“合法性”,正常流量激增通常伴随用户行为多样性(如不同User-Agent、随机访问路径、真实Referer),而CC攻击请求高度模板化(如固定参数、连续高频请求同一接口),可通过分析IP分布(正常流量IP分散,CC攻击IP集中)、请求时间分布(正常流量随机,CC攻击规律爆发)等特征判断,结合用户行为分析工具(如Google Analytics)验证用户真实性。

Q2: 服务器已配置限流,为何仍被CC攻击影响?

A2: 可能原因包括:限流规则过于宽松(未覆盖攻击变种,如IP池轮换请求)、未针对关键接口(如API接口)单独限流、缺乏验证机制(攻击者可绕过频率限制),优化建议:细化限流策略(如按用户ID+IP双重限制)、对敏感接口启用强验证(如短信+二次验证)、结合WAF进行深度包检测(识别伪造Header的请求),并定期更新防御规则以应对新型攻击手段。