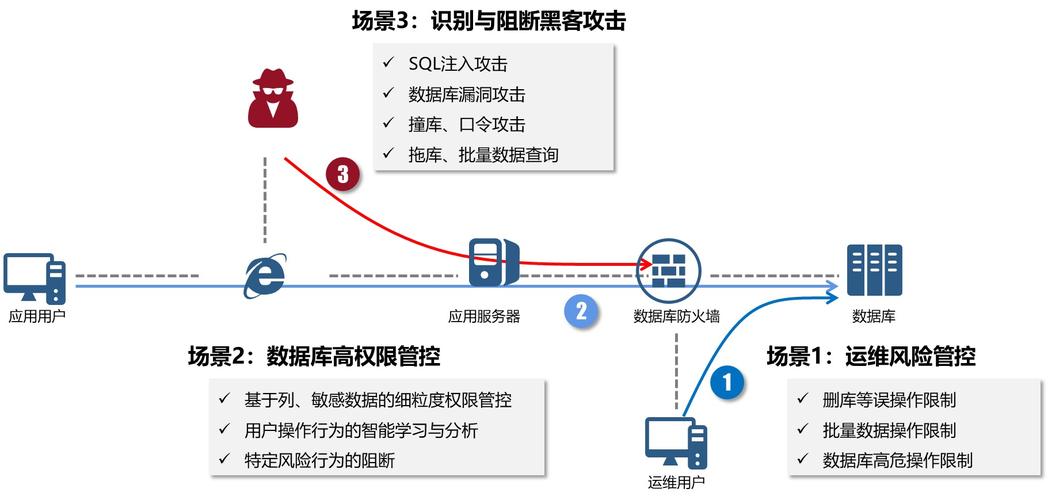

数据库防火墙命令阻断是一种主动防御机制,通过实时监控和拦截恶意或未经授权的数据库操作指令,保护核心数据资产免受攻击,其核心价值在于将传统被动的数据库安全防护转变为主动实时防御,能够精准识别SQL注入、权限提升、数据窃取等高危操作,并在攻击行为发生时立即切断执行路径,避免数据泄露或篡改,命令阻断功能通常基于内置的攻击特征库、用户行为基线、SQL语义分析等技术,实现对数据库流量的深度检测和动态响应。

数据库防火墙的命令阻断流程可分为四个关键阶段,首先是流量捕获阶段,防火墙通过旁路或串接方式部署,实时镜像或串联所有进出数据库的SQL请求,确保不漏检任何可疑指令,其次是规则匹配阶段,系统将捕获的SQL与预设的阻断规则库进行比对,规则库涵盖常见攻击模式(如注释符绕过、联合查询注入)、高危操作指令(如DROP TABLE、EXECUTE sp_addlogin)、以及违反最小权限原则的越权访问等,对于“SELECT * FROM users WHERE id=1 OR 1=1”这类典型的SQL注入语句,防火墙可通过特征匹配直接触发阻断,再次是风险评估阶段,对于无法直接匹配规则的SQL,防火墙会结合上下文信息(如登录IP、历史操作频率、数据敏感度)进行动态评分,当评分超过阈值时判定为高危操作并触发阻断,最后是执行阻断阶段,防火墙通过数据库协议层面的会话终止、指令丢弃或返回伪造错误信息等方式,阻止恶意指令执行,同时生成告警日志记录攻击详情,便于后续追溯和规则优化。

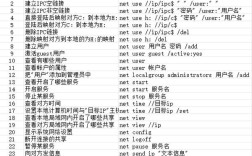

为了更直观地展示命令阻断的规则类型和应用场景,以下列举典型规则示例:

| 规则类型 | 规则示例 | 阻断场景 | 防护效果 |

|---|---|---|---|

| SQL注入特征阻断 | WHERE.OR.1=1 | 阻止基于布尔盲注的查询 | 防止通过构造永真条件窃取数据 |

| 高危操作指令阻断 | DROP.*TABLE | TRUNCATE.*TABLE | 阻止表结构删除或数据清空 |

| 权限越权操作阻断 | SELECT.FROM.sys\.objects | GRANT.*TO | 阻止非管理员用户访问系统表或授权 |

| 异常频率操作阻断 | 同一IP在1秒内执行超过100次SELECT查询 | 阻止自动化工具发起的批量数据扫描 | 减轻DDoS攻击和数据拖拽风险 |

在实际部署中,数据库防火墙的命令阻断功能需要与业务场景深度结合,避免误阻断正常业务操作,对于合法的批量数据导出需求,可通过白名单机制设置特定时间段或IP的例外规则;对于开发测试环境的临时高危操作,可支持临时阻断规则的动态生效与失效,阻断规则的定期更新和演练至关重要,需结合最新的漏洞情报(如Log4j、Spring4Shell等高危漏洞利用指令)及时扩充规则库,并定期通过模拟攻击测试验证阻断效果。

相关问答FAQs

Q1: 数据库防火墙的命令阻断是否会误拦截正常业务SQL?如何避免?

A1: 可能存在误拦截风险,尤其是当业务SQL包含与攻击特征相似的关键字(如“OR”、“EXEC”)时,避免误拦截的方法包括:① 基于用户/IP/数据库对象的白名单机制,对可信来源的SQL放宽检测;② 引入语义分析技术,通过SQL语法树解析区分业务逻辑与攻击特征;③ 建立阻断规则沙箱环境,先通过模拟测试验证规则有效性再生效;④ 支持手动复核机制,对高风险操作告警时需管理员确认后执行阻断。

Q2: 数据库防火墙的命令阻断与数据库审计功能有何区别?

A2: 两者的核心区别在于防御阶段和功能定位:命令阻断是“主动防御”,通过实时拦截恶意指令直接阻止攻击发生,侧重于实时防护;数据库审计是“事后追溯”,通过记录所有操作日志用于攻击溯源和合规审计,侧重于事后分析,理想的安全架构中,两者需协同工作:阻断功能实时拦截攻击,审计功能记录攻击详情并辅助优化阻断规则,形成“检测-阻断-追溯”的闭环防护。