命令行DDoS(分布式拒绝服务)攻击是指通过命令行工具发起的旨在使目标服务器或网络资源无法提供正常服务的攻击行为,这类攻击通常利用多个 compromised hosts(被控制的主机)同时向目标发送大量请求,耗尽其带宽、系统资源或处理能力,从而导致合法用户无法访问服务,命令行工具因其灵活性和高效性,常被攻击者用于快速发起攻击,同时也被安全研究人员用于测试和防御系统。

命令行DDoS攻击的实现方式多种多样,攻击者可以根据目标类型和需求选择不同的工具和方法,常见的攻击类型包括SYN Flood、UDP Flood、ICMP Flood、HTTP Flood等,SYN Flood攻击通过发送大量伪造源IP的SYN包但不完成三次握手,导致目标服务器半连接队列耗尽;UDP Flood则利用UDP协议的无连接特性,向目标随机端口发送大量UDP数据包,消耗其带宽和处理能力;HTTP Flood则模拟真实用户访问,通过大量HTTP请求占用服务器资源,攻击者通常使用脚本或工具(如Hping3、LOIC、HOIC等)来自动化攻击过程,提高攻击效率。

在Linux系统中,Hping3是一个常用的命令行工具,可以构造和发送各种自定义TCP/IP数据包,发起SYN Flood攻击的命令可能为hping3 -S --flood -p 80 -d 120 --rand-source <目标IP>,其中-S表示SYN包,--flood表示持续发送,-p 80指定目标端口,--rand-source伪造源IP,类似地,LOIC(Low Orbit Ion Cannon)是一个开源工具,用户通过命令行或GUI输入目标IP和端口,即可发起UDP、TCP或HTTP Flood攻击,需要注意的是,未经授权的DDoS攻击是违法行为,本文仅从技术研究和防御角度进行描述。

防御命令行DDoS攻击需要多层次的安全策略,网络边界防护可以通过配置防火墙(如iptables)限制异常流量,使用iptables限制每秒SYN包数量:iptables -A INPUT -p tcp --syn -m limit --limit 1/s --limit-burst 5 -j ACCEPT,超出限制的包将被丢弃,部署入侵检测系统(IDS)或入侵防御系统(IPS)可以实时监测和阻断恶意流量,如Snort或Suricata规则可识别SYN Flood模式并触发告警,服务器的系统优化也很重要,如调整内核参数(如net.ipv4.tcp_max_syn_backlog)以增加半连接队列容量,或启用SYN Cookies机制(net.ipv4.tcp_syncookies=1)来应对SYN Flood。

对于HTTP Flood这类应用层攻击,防御措施更为复杂,可以通过部署Web应用防火墙(WAF)识别和过滤恶意请求,例如设置访问频率限制(如每分钟最多10次请求来自同一IP),使用内容分发网络(CDN)可以分散流量,减轻源服务器压力,云服务商通常提供DDoS防护服务(如AWS Shield、Cloudflare DDoS Protection),通过流量清洗和智能调度将攻击流量导向清洗中心,确保正常流量可达。

以下是一个常见命令行DDoS工具及其特点的对比表格:

| 工具名称 | 支持协议 | 特点 | 适用场景 |

|---|---|---|---|

| Hping3 | TCP/UDP/ICMP | 可自定义数据包参数,支持伪造源IP | 网层协议测试与攻击 |

| LOIC | TCP/UDP/HTTP | 简单易用,支持模式攻击 | 低速率攻击演示 |

| HOIC | HTTP | 比LOIC更高效,支持多协议攻击 | 应用层攻击 |

| GoldenEye | HTTP | 模拟浏览器行为,绕过简单防护 | HTTP Flood攻击 |

需要注意的是,DDoS攻击的防御不仅是技术问题,还需要结合法律手段和安全管理,企业应定期进行安全审计,修补系统漏洞,并制定应急响应计划,以便在遭受攻击时快速恢复服务,提高员工安全意识,避免主机被控制为“僵尸节点”,也是防御DDoS攻击的重要环节。

相关问答FAQs:

-

问:命令行DDoS攻击是否合法?

答:未经授权的DDoS攻击是违法行为,违反了《网络安全法》等法律法规,仅限在获得明确书面授权的情况下,由安全专业人员进行的渗透测试或防御演练才是合法的。 (图片来源网络,侵删)

(图片来源网络,侵删) -

问:如何判断服务器是否遭受了命令行DDoS攻击?

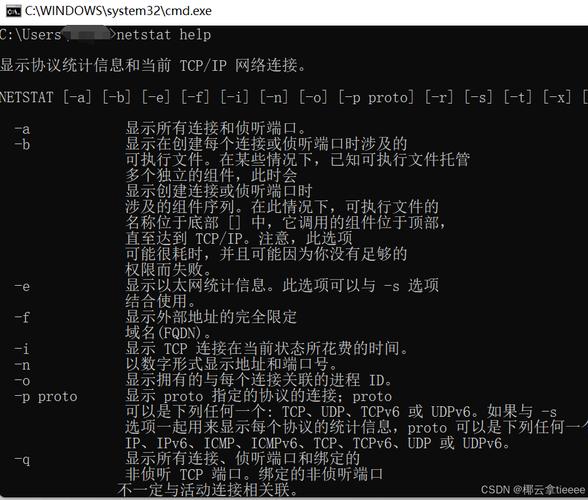

答:常见迹象包括:网络流量突增、服务器响应缓慢或无响应、大量来自不同IP的异常请求、日志中出现大量失败连接记录等,可通过监控工具(如iftop、nethogs)分析流量来源和类型,进一步确认攻击类型。