OS命令注入漏洞是一种常见的安全风险,攻击者通过在应用程序的输入字段中插入恶意命令,从而操控操作系统执行非预期的操作,这种漏洞通常发生在应用程序需要调用操作系统命令来处理用户输入时,如果开发者未对输入进行严格的过滤和验证,攻击者就能利用这一点获取服务器权限、窃取数据或破坏系统,以下将从漏洞原理、利用方式、防御措施及案例分析等方面进行详细阐述。

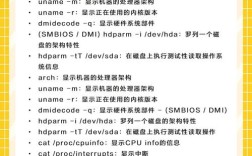

OS命令注入漏洞的核心问题在于应用程序将用户输入直接拼接到系统命令中,而没有进行适当的转义或限制,当一个应用程序允许用户输入文件名并使用system()或exec()等函数执行命令时,如果用户输入包含&&、、、等命令连接符或操作符,就可能构造出恶意命令,在Linux系统中,如果应用程序执行命令ping -c 1 {user_input},攻击者可以输入8.8.8; whoami,实际执行的命令将变为ping -c 1 8.8.8.8; whoami,导致服务器执行whoami命令并返回当前用户信息,从而泄露敏感数据。

攻击者利用OS命令注入漏洞的方式多种多样,常见的攻击向量包括使用管道符连接命令、利用命令重定向、调用内置命令等,在Windows系统中,攻击者可能使用&、、&&等符号连接命令,例如输入dir & net user来列出目录并创建用户,而在Linux系统中,除了分号()和管道符(),还可以使用反引号(`)或进行命令替换,例如输入echoid`,命令会先执行id再输出结果,攻击者还可以利用环境变量或特殊字符绕过过滤,例如使用${IFS}`代替空格,或使用编码(如URL编码、十六进制编码)隐藏恶意命令。

防御OS命令注入漏洞的关键在于严格处理用户输入,避免直接拼接系统命令,以下是几种有效的防御措施:

- 避免使用危险函数:尽量避免使用

system()、exec()、shell_exec()、popen()等直接执行系统命令的函数,改用更安全的API或语言内置的函数,在文件操作时,优先使用file_get_contents()或fopen(),而不是通过cat命令读取文件。 - 输入验证与过滤:对所有用户输入进行严格的白名单验证,只允许预期的字符(如字母、数字、特定符号),如果输入仅限于文件名,则只允许字母、数字、下划线和点号,并拒绝其他所有字符,可以使用正则表达式过滤掉可能用于命令注入的特殊字符。

- 使用参数化命令:如果必须执行系统命令,应使用参数化方式传递输入,而不是直接拼接字符串,在Python中使用

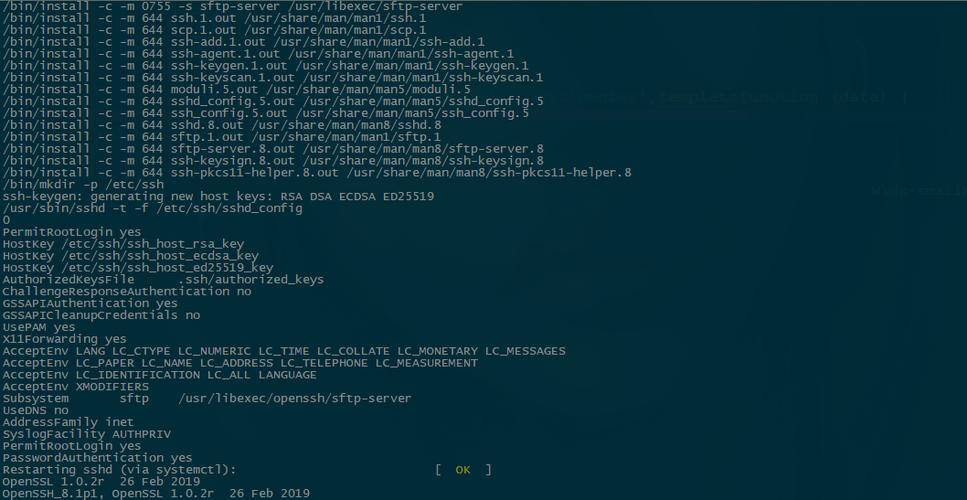

subprocess.run(['ping', '-c', '1', user_input]),而不是os.system(f'ping -c 1 {user_input}'),参数化方式会自动处理输入中的特殊字符,防止命令注入。 - 最小权限原则:运行应用程序时应使用最低权限用户,避免使用root或Administrator等高权限账户,即使发生命令注入,攻击者也无法执行破坏性操作。

- 安全审计与代码审查:定期对代码进行安全审计,重点检查所有涉及系统命令执行的部分,可以使用静态应用程序安全测试(SAST)工具自动检测潜在的命令注入漏洞。

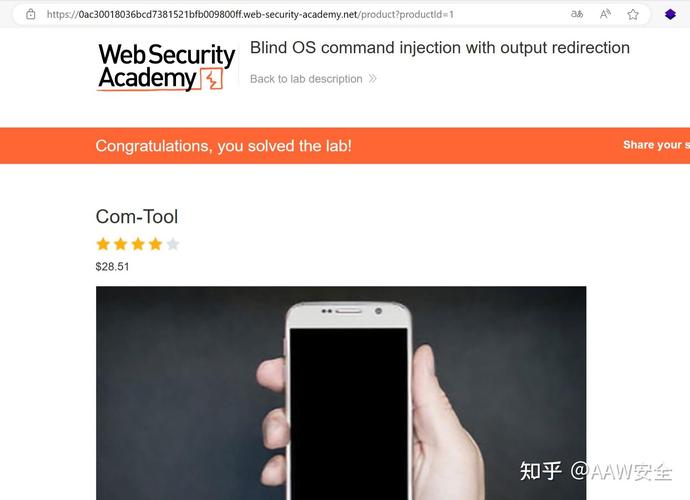

以下是一个简单的案例,展示OS命令注入漏洞的危害及修复方法,假设有一个网页应用,允许用户输入IP地址进行连通性测试,后端代码如下(PHP):

<?php

$ip = $_GET['ip'];

system("ping -c 1 $ip");

?>

攻击者可以访问http://example.com/ping.php?ip=8.8.8.8; cat /etc/passwd,导致服务器执行cat /etc/passwd并泄露用户信息,修复方法是将代码改为使用参数化调用:

<?php

$ip = $_GET['ip'];

$ip = escapeshellarg($ip); // 对输入进行转义

system("ping -c 1 $ip");

?>

通过escapeshellarg()函数,输入会被包裹在单引号中,特殊字符失去命令连接作用,从而防止注入。

为了更直观地展示防御措施的效果,以下是一个对比表格:

| 防御方法 | 示例代码 | 安全性 |

|---|---|---|

| 直接拼接命令(危险) | system("ping -c 1 $ip"); |

低 |

| 参数化调用 | subprocess.run(['ping', '-c', '1', ip]) |

高 |

| 输入转义 | system("ping -c 1 " . escapeshellarg($ip)) |

中高 |

尽管采取了防御措施,开发者仍需注意一些常见误区,仅依赖黑名单过滤特殊字符是不够的,因为攻击者可能使用编码或组合字符绕过过滤,某些看似无害的输入也可能导致漏洞,例如输入0.0.1后附加$(rm -rf /),虽然rm -rf /在现代系统中可能受限,但仍有风险。

相关问答FAQs

Q1: 如何判断一个应用是否存在OS命令注入漏洞?

A1: 可以通过以下步骤判断:

- 识别输入点:检查所有接受用户输入的功能点,如表单、URL参数、HTTP头等。

- 测试特殊字符:尝试输入

&&、、、、、反引号等命令连接符,观察响应是否包含异常输出(如命令执行结果)。 - 使用时间延迟:输入

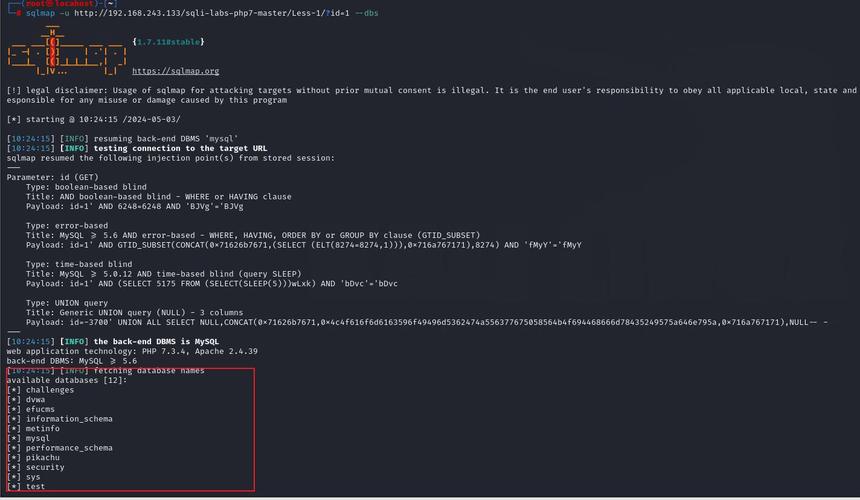

sleep 10或ping -c 10 127.0.0.1,观察服务器响应时间是否延迟,以确认命令是否被执行。 - 工具扫描:使用Burp Suite、OWASP ZAP等工具的扫描模块自动检测潜在的命令注入点。

Q2: 如果发现OS命令注入漏洞,临时修复措施有哪些?

A2: 临时修复措施包括:

- 禁用相关功能:如果漏洞无法立即修复,可暂时关闭涉及命令执行的功能模块,避免攻击。

- 输入过滤:对特定输入点添加严格的白名单或黑名单过滤,例如禁止所有特殊字符。

- 使用Web应用防火墙(WAF):配置WAF规则拦截包含恶意字符的请求,如分号、管道符等。

- 最小化权限:临时降低应用程序运行权限,限制命令执行的范围。

需注意,这些措施仅为临时解决方案,最终仍需通过代码修复彻底解决问题。