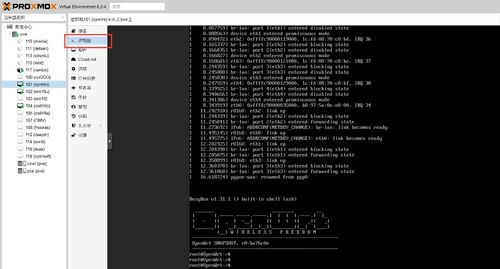

软路由配置命令是网络管理中的核心技能,掌握这些命令能够帮助用户高效搭建、管理和优化网络环境,软路由通常基于Linux系统(如OpenWrt、pfSense等)或专用路由器操作系统,其配置主要通过命令行界面(CLI)完成,以下将从基础网络配置、路由表管理、NAT设置、防火墙规则、DHCP服务配置以及高级功能六个方面,详细介绍常用的软路由配置命令,并结合实际场景说明其应用。

在基础网络配置中,首先需要设置网络接口的IP地址、子网掩码和网关,以Linux系统为例,使用ip addr命令可以查看和管理接口信息。ip addr add 192.168.1.1/24 dev eth0命令为eth0接口分配IP地址192.168.1.1,子网掩码为255.255.255.0,若需启用接口,可执行ip link set eth0 up,默认网关的配置则通过ip route add default via 192.168.1.254命令实现,其中192.168.1.254为网关地址,对于需要动态获取IP的场景,可使用dhclient eth0命令启动DHCP客户端。

路由表管理是确保数据包正确转发的基础,查看当前路由表使用route -n或ip route show命令,添加静态路由时,例如需要将目标网络10.0.0.0/24的流量通过下一跳192.168.1.2转发,可执行ip route add 10.0.0.0/24 via 192.168.1.2,若需删除路由,只需将add替换为del即可,在复杂网络环境中,可能需要设置基于策略的路由(PBR),此时可结合ip rule命令实现,例如ip rule add from 192.168.1.0/24 table 100表示将源地址为192.168.1.0/24的数据包路由至table 100。

NAT(网络地址转换)是软路由的核心功能之一,用于实现多台设备共享公网IP,在Linux系统中,使用iptables命令配置NAT规则,首先启用IP转发功能,通过echo 1 > /proc/sys/net/ipv4/ip_forward实现,然后添加MASQUERADE规则,例如iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth1 -j MASQUERADE,表示将内网192.168.1.0/24段的数据包通过外网接口eth1进行地址转换,若需配置端口映射,例如将内网服务器192.168.1.100的80端口映射至公网IP的8080端口,可执行iptables -t nat -A PREROUTING -i eth1 -p tcp --dport 8080 -j DNAT --to-destination 192.168.1.100:80。

防火墙规则用于保护网络安全,控制数据包的流入与流出。iptables是Linux下常用的防火墙工具,其规则表包括filter、nat和mangle,默认情况下,filter表用于处理数据包的过滤,允许内网访问外网的规则可设置为iptables -A FORWARD -s 192.168.1.0/24 -o eth1 -j ACCEPT,而拒绝所有未授权的连接则使用iptables -A FORWARD -j DROP,为防止常见攻击,可添加规则限制ICMP请求,例如iptables -A INPUT -p icmp --icmp-type echo-request -m limit --limit 1/s -j ACCEPT,限制每秒仅允许一个ICMP请求包。

DHCP服务为内网设备自动分配IP地址,减少手动配置的复杂性,在OpenWrt等软路由系统中,可通过uci命令管理DHCP配置,设置DHCP服务范围为192.168.1.100至192.168.1.200,网关为192.168.1.1,DNS为8.8.8.8,可执行以下命令:

uci set dhcp.lan.start=100

uci set dhcp.lan.limit=100

uci set dhcp.lan.dns='8.8.8.8'

uci commit dhcp

完成后重启DHCP服务/etc/init.d/dnsmasq restart使配置生效,对于Linux原生DHCP服务,可编辑/etc/dhcpd.conf文件并启动dhcpd服务。

高级功能配置包括VPN搭建、流量监控和QoS策略等,以VPN为例,使用openvpn命令可快速搭建VPN服务,生成证书后,通过openvpn --config server.conf启动服务端,流量监控方面,iftop或nethogs命令可实时查看网络带宽使用情况,例如iftop -i eth0显示eth0接口的实时流量,QoS策略通过tc命令实现,例如限制内网某设备的下载速度为10Mbps:

tc qdisc add dev eth0 root handle 1: htb

tc class add dev eth0 parent 1: classid 1:1 htb rate 10mbit

以下为常用软路由配置命令的总结表格:

| 功能类别 | 命令示例 | 说明 |

|---|---|---|

| 接口配置 | ip addr add 192.168.1.1/24 dev eth0 |

为接口分配IP地址 |

| 路由配置 | ip route add 10.0.0.0/24 via 192.168.1.2 |

添加静态路由 |

| NAT配置 | iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth1 -j MASQUERADE |

启用源地址转换 |

| 防火墙规则 | iptables -A FORWARD -s 192.168.1.0/24 -o eth1 -j ACCEPT |

允许内网访问外网 |

| DHCP配置 | uci set dhcp.lan.start=100 |

设置DHCP地址池起始地址 |

| 流量监控 | iftop -i eth0 |

查看接口实时流量 |

相关问答FAQs

Q1:如何解决软路由无法上网的问题?

A:首先检查外网接口是否正确配置IP地址并启用,执行ip link show确认接口状态,然后查看路由表,确保默认网关指向正确,使用ping 8.8.8.8测试网络连通性,若无法ping通,检查NAT规则是否生效,执行iptables -t nat -L -n -v查看MASQUERADE规则,确认防火墙未拦截流量,可通过iptables -L -n -v检查INPUT和FORWARD链规则。

Q2:如何在软路由中设置端口转发以实现远程访问内网服务?

A:假设需要将公网IP的8080端口映射至内网服务器192.168.1.100的80端口,首先确保NAT已启用,然后添加DNAT规则:iptables -t nat -A PREROUTING -i eth1 -p tcp --dport 8080 -j DNAT --to-destination 192.168.1.100:80,在防火墙中允许转发该端口的流量:iptables -A FORWARD -d 192.168.1.100 -p tcp --dport 80 -j ACCEPT,最后保存规则并重启防火墙,使配置持久化。