nmap作为网络扫描和安全审计的必备工具,其强大的功能使其在渗透测试中被广泛使用,掌握nmap的常用渗透命令,能够帮助测试人员快速识别目标主机的开放端口、服务类型、操作系统信息以及潜在漏洞,为后续的渗透攻击提供关键数据支持,以下从基础扫描、服务与版本探测、操作系统探测、漏洞扫描、隐蔽扫描以及脚本扫描六个维度,详细介绍nmap在渗透测试中的常用命令及其实际应用场景。

基础扫描命令

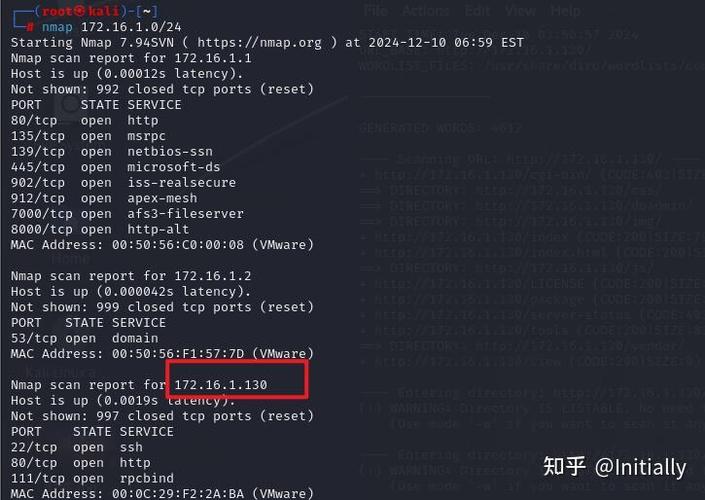

基础扫描是渗透测试的起点,主要目标是确定目标主机的存活状态及开放端口,最常用的命令是nmap -sS IP地址,其中-sS表示TCP SYN扫描,这种半开放扫描方式仅发送SYN包而不完成三次握手,具有隐蔽性强、扫描速度快的优点,适用于大多数场景,如果目标防火墙过滤了SYN包,可以使用-sT进行TCP connect扫描,这种方式会完成完整的三次握手,但会在目标主机留下详细的连接记录,对于局域网环境,-sn参数可以快速扫描网段内存活主机,例如nmap -sn 192.168.1.0/24,该命令通过ARP请求(局域网)或ICMP echo请求(广域网)判断主机是否在线,而不进行端口扫描。-Pn参数可以跳过主机发现阶段,直接对所有指定IP进行端口扫描,适用于已知目标主机存活的情况。

服务与版本探测

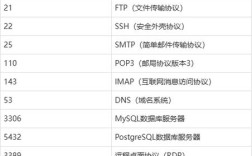

确定开放端口运行的服务类型及版本信息,是后续漏洞利用的基础。-sV参数能够主动探测端口上服务的版本号,例如nmap -sV -p 22,80,443 IP地址,该命令会通过发送探测包分析服务的响应特征,从而识别出SSH服务的OpenSSH版本、Web服务的Apache或Nginx版本等信息,结合-O参数(操作系统探测),可以进一步缩小攻击范围,例如nmap -O -sV IP地址,对于需要更详细服务信息的场景,可以使用--version-intensity参数调整探测强度(0-9,默认7),强度越高探测越准确但速度越慢,例如nmap -sV --version-intensity 9 IP地址,适合对关键目标进行深度服务版本探测。

操作系统探测

准确识别目标主机的操作系统类型及其版本,有助于选择针对性的攻击载荷。-O参数是操作系统探测的核心命令,例如nmap -O IP地址,nmap通过分析TCP/IP栈特征(如TTL值、窗口大小、选项字段等)来判断操作系统类型,如Windows、Linux、macOS等,为了提高探测准确性,可以结合-A参数(启用高级探测选项),该参数集成了操作系统探测、版本探测、默认脚本扫描和路由跟踪功能,例如nmap -A IP地址,能够一次性获取目标的综合信息,需要注意的是,操作系统探测可能因目标主机的防火墙配置或系统修改而产生误判,因此需要结合其他信息进行验证。

漏洞扫描

在获取服务版本信息后,利用nmap的漏洞扫描功能可以快速识别目标存在的已知漏洞。--script vuln参数是漏洞扫描的关键,该参数会调用nmap脚本引擎(NSE)中的漏洞检测脚本,例如nmap --script vuln IP地址,能够检测如MS17-010(永恒之蓝)、Heartbleed等常见漏洞,扫描结果会直接显示存在的漏洞及其CVE编号,方便后续查找利用方式,结合-p参数指定端口范围,可以更精准地扫描特定服务的漏洞,例如nmap -p 445 --script vuln IP地址,专门扫描SMB服务的漏洞,需要注意的是,漏洞扫描可能会触发目标主机的入侵检测系统(IDS),因此在隐蔽性要求高的场景下需谨慎使用。

隐蔽扫描与规避检测

在渗透测试中,避免被目标主机或防火墙发现至关重要,nmap提供了多种隐蔽扫描选项,如-f(将数据包分片,增加过滤难度)、-D RND:10(随机 decoy 主机扫描,混淆真实IP)、-T0(使用最高延迟的时序模板,降低扫描速度)等,例如nmap -f -D RND:5 -T0 IP地址,能够显著降低扫描被发现的概率,对于需要伪造源IP的场景,可以使用-S和-e参数,例如nmap -S 192.168.1.100 -e eth0 IP地址,但需注意伪造源IP可能违反法律法规,仅限授权测试使用。--mtu参数可以自定义数据包的MTU值,进一步绕过防火墙检测。

脚本扫描(NSE)

nmap脚本引擎(NSE)是其功能扩展的核心,通过编写或调用现成脚本可以实现自动化的高级功能。-sC参数默认运行一组常用的脚本,如nmap -sC IP地址,这些脚本能够检测常见的服务漏洞、配置错误等,如HTTP服务的目录枚举、FTP匿名登录检测等,对于特定场景,可以单独指定脚本,例如nmap --script http-enum IP地址,用于枚举Web服务的目录和文件,脚本扫描支持参数传递,如--script "http-title and http-server-header",同时运行多个脚本并组合结果,通过脚本扫描,可以快速获取目标的深层信息,如数据库版本、弱口令、开放服务等,极大提高渗透测试效率。

相关操作参数总结

| 扫描类型 | 常用参数/命令示例 | 功能说明 |

|---|---|---|

| 基础存活扫描 | nmap -sn 192.168.1.0/24 |

扫描网段内存活主机,不进行端口扫描 |

| TCP SYN扫描 | nmap -sS IP地址 |

半开放扫描,隐蔽性强、速度快 |

| TCP Connect扫描 | nmap -sT IP地址 |

完成三次连接,会被详细记录日志 |

| 服务版本探测 | nmap -sV -p 22,80 IP地址 |

探测开放端口上服务的版本信息 |

| 操作系统探测 | nmap -O IP地址 |

通过TCP/IP栈特征识别操作系统类型 |

| 高级综合探测 | nmap -A IP地址 |

集成OS探测、版本探测、脚本扫描和路由跟踪 |

| 漏洞扫描 | nmap --script vuln IP地址 |

调用漏洞检测脚本,识别已知安全漏洞 |

| 隐蔽扫描 | nmap -f -D RND:5 -T0 IP地址 |

分片扫描、decoy主机、低延迟模式,规避检测 |

| 默认脚本扫描 | nmap -sC IP地址 |

运行常用NSE脚本,检测服务漏洞和配置错误 |

相关问答FAQs

问题1:nmap的TCP SYN扫描(-sS)为什么比TCP Connect扫描(-sT)更隐蔽?

解答:TCP SYN扫描(-sS)是半开放扫描,仅发送SYN包,如果收到SYN/ACK响应则认为端口开放,随后发送RST包断开连接,不会完成完整的三次握手,因此目标主机不会在应用层(如操作系统日志)记录连接信息,而TCP Connect扫描(-sT)会调用操作系统自身的TCP协议栈完成三次握手,目标主机的系统日志和应用程序会记录完整的连接信息,容易被检测到,SYN扫描通常需要root权限(原始套接字权限),而Connect扫描普通用户即可执行。

问题2:在进行nmap漏洞扫描时,如何避免触发目标主机的IDS/IPS告警?

解答:为降低IDS/IPS的检测概率,可以采取以下措施:1)使用慢速扫描时序模板(如-T0或-T1),减少单位时间内的扫描数据包数量;2)启用数据包分片(-f)或自定义MTU值(--mtu),绕过基于数据包特征的检测;3)使用decoy扫描(-D RND:10)伪造多个虚假源IP,混淆真实扫描行为;4)避免使用过于激进的脚本(如--script vuln中的高危漏洞检测脚本),改用轻量级服务枚举脚本;5)限制扫描端口范围,仅扫描必要端口,减少扫描流量,在授权测试的前提下,可结合流量伪装技术(如将nmap流量封装在HTTPS中)进一步规避检测。