要判断网站是否被劫持,需要从多个维度进行系统性检查,包括网站访问异常、内容篡改、搜索引擎表现、源代码分析以及安全日志审计等,网站劫持通常分为内容劫持、流量劫持、DNS劫持和路由劫持等类型,不同类型的劫持表现和检测方法也有所差异,以下从具体现象、检测工具、操作步骤和应对策略等方面详细说明如何识别网站劫持。

通过用户端访问异常初步判断

用户直接访问网站时是最容易发现异常的环节,常见的劫持表现包括:

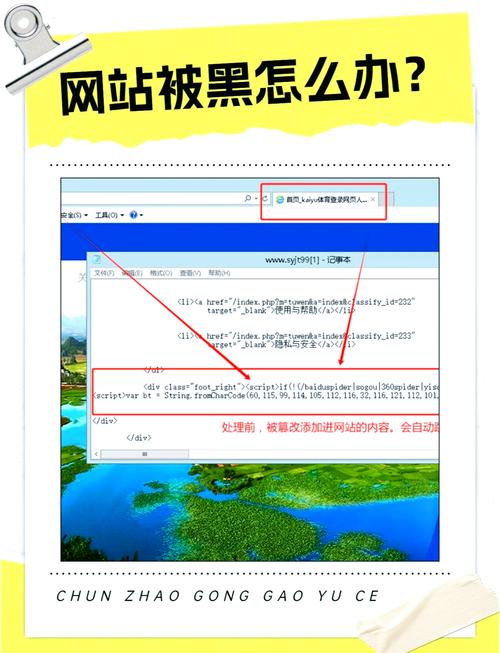

- 被篡改:打开网站后出现非官方的广告、赌博、钓鱼链接等无关内容,或页面标题、正文被替换为其他信息,正常的企业官网首页突然弹出“恭喜您中奖”的弹窗,这可能是网页内容被注入恶意代码。

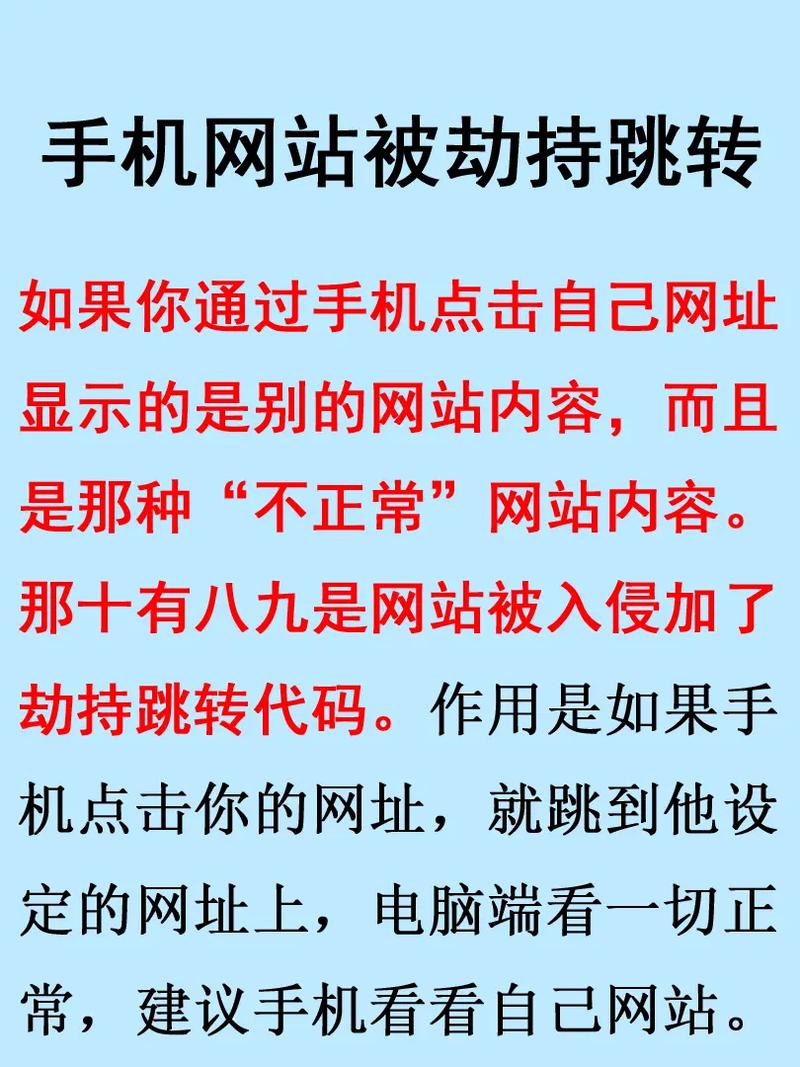

- 频繁跳转至其他网站:输入正确域名后,自动跳转到未知网站(如导航站、广告联盟页面),甚至多次跳转后仍无法到达目标页面。

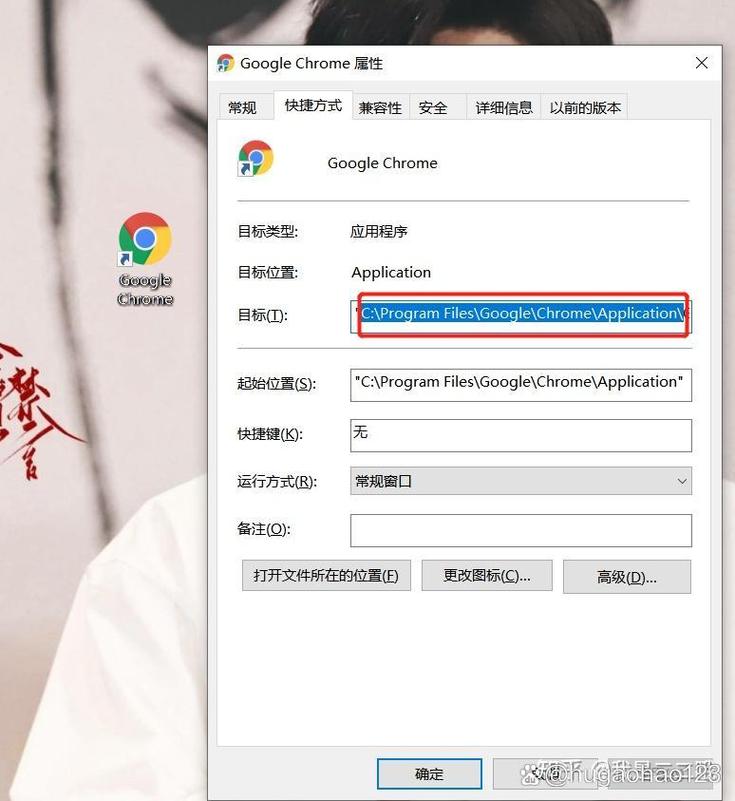

- 证书异常提示:浏览器显示“证书不受信任”“证书过期”或“域名与证书不匹配”等警告,尤其是原本使用HTTPS的网站突然出现HTTP提示,可能是SSL证书被篡改或中间人劫持。

- 页面加载速度异常:网站打开速度明显变慢,或加载过程中出现大量未知来源的第三方资源(如广告脚本、追踪代码),这些可能是劫持者植入的恶意资源导致。

检测工具:可通过不同地区的网络环境(如使用VPN切换节点)、不同浏览器(Chrome、Firefox、Edge等)以及移动端(手机4G/5G网络)多次访问网站,对比结果是否一致,若仅在特定网络环境下出现异常,可能是本地网络运营商劫持;若所有环境均异常,则需从网站服务器端排查。

通过搜索引擎与第三方平台检查

搜索引擎抓取的快照和第三方网站检测工具能快速发现异常:

- 搜索引擎缓存查看:在百度、Google等搜索引擎中输入“site:域名”,点击“快照”查看历史缓存内容,若快照显示的内容与当前网站差异较大(如包含恶意关键词、广告代码),说明网站可能曾被篡改且未被及时清理。

- 安全平台检测报告:使用Google Safe Browsing、腾讯安全、奇安信等平台的网站检测工具,输入域名查询是否被标记为“危险网站”或“包含恶意软件”,Google Safe Browsing若提示“此网站包含恶意软件”,则大概率存在劫持。

- DNS查询验证:通过

nslookup或dig命令查询域名的解析记录,对比本地设置的DNS服务器(如8.8.8.8、114.114.114.114)与权威DNS服务器的解析结果是否一致,若返回的IP地址非网站服务器IP(如指向广告商服务器或未知IP),可能是DNS劫持。

操作示例:

- 在命令行输入

nslookup yourdomain.com 8.8.8.8,查看返回的IP是否与服务器正确IP一致; - 使用站长工具(如爱站、站长之家)检测域名权重、关键词排名是否突然大幅下降,这可能是搜索引擎因网站劫持降低其信任度。

通过网站源代码与文件深度检测

若表面无明显异常,需进一步检查网站源代码和服务器文件,排查隐蔽的劫持代码:

- 检查HTML源代码:右键查看网页源代码,搜索是否有可疑的

<iframe>标签(如高度、宽度为0的隐藏框架)、<script>标签(来源为未知域名)或<meta>标签(被恶意跳转代码),若发现<iframe src="http://malicious-site.com" style="display:none;"></iframe>,说明页面被注入了隐藏的恶意框架。 - 检查主题和插件文件:若网站使用CMS(如WordPress、织梦),登录后台检查主题文件(

wp-content/themes/)和插件目录(wp-content/plugins/),搜索是否有异常文件(如非官方插件、隐藏的.php后缀文件),可通过文件修改时间排序,定位近期被篡改的文件。 - 审计:登录网站数据库(如MySQL),检查

posts(文章表)、options(选项表)等核心表中是否有异常内容,WordPress的wp_options表中home和siteurl字段是否被篡改为恶意链接,或文章内容中突然插入广告代码。

常用工具:

- 源代码对比工具(如WinMerge):将当前网站文件与备份文件逐个对比,标记差异部分;

- 文件完整性检查工具(如Linux的

rpm -Va、Windows的System File Checker):检测系统或网站文件是否被非法修改。

通过服务器日志与安全监控定位劫持源

服务器日志是判断劫持类型和来源的关键依据,需重点分析以下日志:

- Web服务器日志(Apache/Nginx):查看访问日志(

access.log)和错误日志(error.log),搜索异常IP、高频访问的恶意URL或特定User-Agent(如爬虫特征),若发现大量来自某IP的请求路径为/wp-includes/js/jquery.js?malicious_param,说明可能针对JS文件注入了恶意代码。 - 数据库日志(Binary Log/Slow Query Log):检查是否有异常的数据库查询记录,如非管理员账户修改表结构、批量插入恶意数据等。

- 安全软件告警:若服务器安装了安全狗、WAF(Web应用防火墙)等工具,查看是否有拦截记录,如“SQL注入尝试”“文件包含攻击”等,这些可能是劫持者入侵的痕迹。

日志分析技巧:

- 使用

grep命令过滤关键信息,如grep -i "malicious" /var/log/nginx/access.log; - 通过IP地理位置查询工具(如IP138)定位异常IP的来源,若来自未知地区的高频访问,可能是恶意爬虫或攻击者。

通过流量与性能监控工具发现异常

实时监控网站流量和性能,可捕捉到隐蔽的劫持行为:

- 第三方统计工具(如Google Analytics、百度统计):检查流量来源中是否有异常的“直接访问”或“引荐网站”(如指向恶意域名),或用户访问路径中突然出现大量跳出率极高的页面(可能是劫持者设置的跳转页面)。

- CDN日志分析:若网站使用CDN服务,检查CDN节点的访问日志,对比不同地区的回源IP和请求内容,是否有异常流量绕过CDN直接访问源站。

- 性能监测工具(如GTmetrix、PageSpeed Insights):分析页面加载资源,发现是否有非官方的第三方脚本(如加密的JS代码、未知域名的CSS文件),这些可能是劫持者用于植入广告或恶意代码的载体。

常见劫持类型与针对性检测方法总结

为更直观地区分和检测劫持类型,可通过下表归纳关键特征和检测手段:

| 劫持类型 | 常见表现 | 检测方法 |

|---|---|---|

| DNS劫持 | 输入域名跳转到非目标网站,IP解析异常 | 使用nslookup对比不同DNS服务器的解析结果;检查本地hosts文件是否被篡改 |

| HTTP劫持 | 页面插入广告弹窗、第三方脚本 | 查看网页源代码中的<iframe>/<script>标签;使用Fiddler抓包分析HTTP响应内容 |

| CDN劫持 | 仅部分地区用户看到异常内容,CDN节点异常 | 检查CDN日志是否有异常回源IP;对比不同地区用户的访问体验 |

| 搜索引擎劫持 | 搜索结果中网站标题/描述被替换 | 使用site:命令查看搜索引擎快照;通过站长工具检查关键词排名异常 |

| 数据库劫持 | 被篡改(如文章、商品信息) | 登录数据库检查核心表数据;对比数据库备份文件 |

发现劫持后的应对措施

若确认网站被劫持,需立即采取以下步骤:

- 隔离网站:暂时关闭网站访问,防止恶意代码进一步扩散;

- 排查服务器:检查服务器是否被植入后门,清除恶意文件,重置数据库密码;

- 修复漏洞:更新CMS版本、主题和插件,修复已知安全漏洞(如SQL注入、XSS漏洞);

- 更换DNS和SSL证书:若为DNS劫持,联系域名服务商修改解析记录;若SSL证书被篡改,吊毁旧证书并重新申请;

- 提交申诉:若网站被搜索引擎标记,通过Google Search Console、百度搜索资源平台提交申诉,说明修复情况并请求重新收录。

相关问答FAQs

问题1:为什么我的网站只在某个网络环境下出现异常,可能是哪种劫持?

解答:若仅在特定网络环境下(如某家运营商网络)出现页面跳转、广告弹窗等异常,大概率是本地网络运营商劫持(也称“运营商DNS劫持”),这类劫持通常发生在用户访问的DNS解析或HTTP响应阶段,建议尝试更换公共DNS(如8.8.8.8)或使用HTTPS协议(可减少HTTP明文传输被篡改的风险),并联系运营商反馈问题。

问题2:如何区分网站被劫持和服务器自身故障(如服务器宕机、配置错误)?

解答:可通过以下差异区分:

- 访问范围:劫持通常仅部分用户或特定网络环境异常,服务器故障则所有用户均无法访问; 表现**:劫持会返回非官方内容(如广告、跳转),服务器故障则显示“404”“502”等错误页面或连接超时;

- 日志记录:服务器故障的日志中会有“连接超时”“服务未启动”等错误,而劫持日志中可能出现异常IP或恶意请求路径。

若服务器资源(CPU、内存)占用正常但网站异常,更倾向于劫持问题;若资源占用过高导致无法访问,则可能是服务器故障。