中兴防火墙作为企业网络安全的核心设备,其配置命令的掌握对于网络管理员至关重要,本文将详细介绍中兴防火墙的基本配置命令,包括接口配置、安全策略配置、NAT配置、VPN配置以及日志监控等关键操作,帮助用户快速上手并有效管理防火墙。

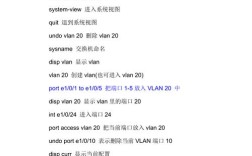

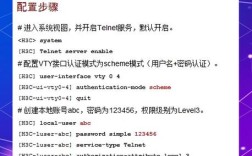

防火墙的初始配置通常需要通过Console口进行,使用超级终端或SecureCRT等工具,波特率设置为9600,数据位8位,停止位1位,无校验,登录后,首先进入系统视图模式,命令为system-view,在系统视图下,可以配置设备的基本信息,如主机名sysname ZTE-FW,管理IP地址interface Vlanif1(假设管理VLAN为VLAN1),然后配置IP地址ip address 192.168.1.1 255.255.255.0,并激活接口undo shutdown,为了确保远程管理,还需配置允许管理的策略,如acl 3000,rule permit tcp source 192.168.1.0 0.0.0.255 destination-port eq 23(允许Telnet)或destination-port eq 22(允许SSH),然后应用至接口interface Vlanif1,traffic-filter inbound acl 3000。

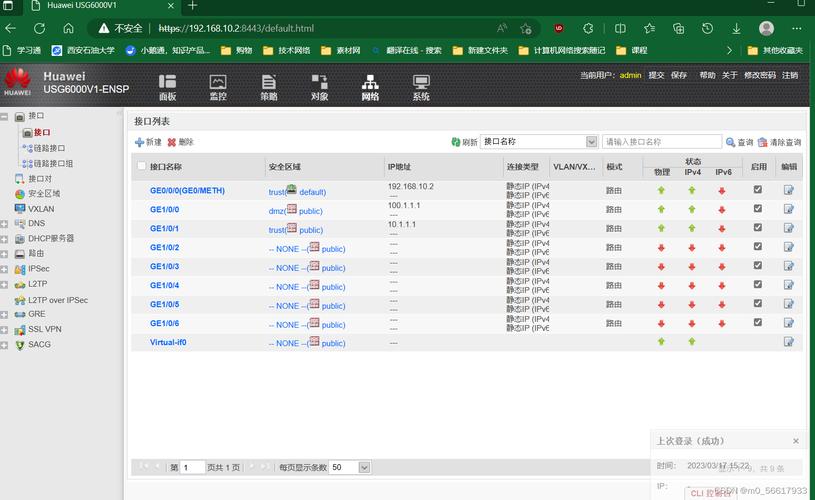

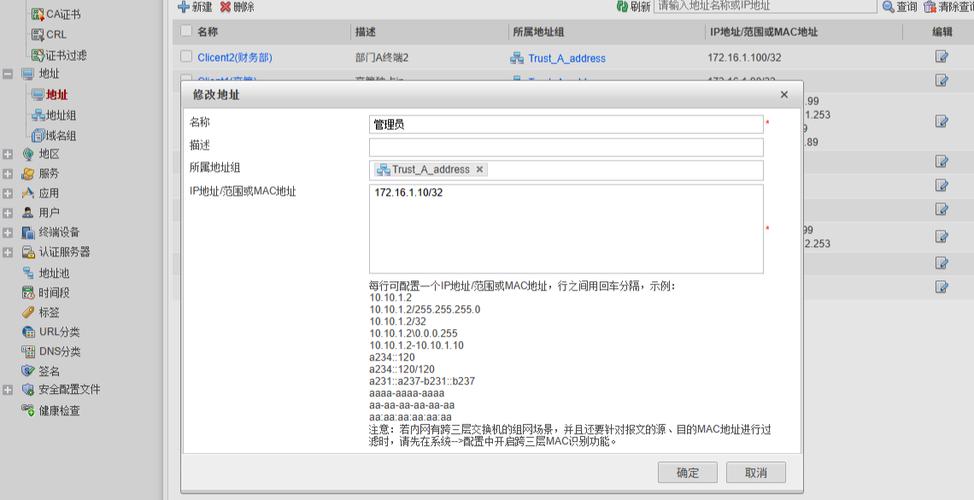

接口配置是基础,除了管理接口,还需配置业务接口,如连接内网的interface GigabitEthernet 1/0/1,配置IP地址ip address 10.1.1.1 255.255.255.0,并设置为信任区域zone trust;连接外网的interface GigabitEthernet 1/0/2,配置IP地址100.1.1 255.255.255.0,设置为非信任区域zone untrust,接口安全级别可通过security-level命令调整,数值越高安全级别越高。

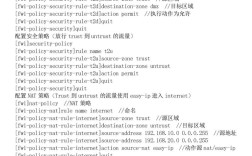

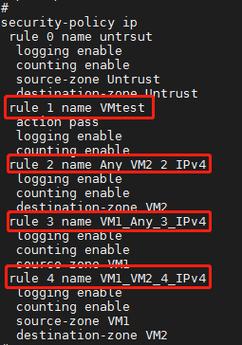

安全策略配置是防火墙的核心,用于控制数据流的转发,首先定义安全区域,zone name trust、zone name untrust,并将接口加入区域interface GigabitEthernet 1/0/1、zone trust,然后配置安全策略,基本语法为security-policy,name policy1,source-zone trust,destination-zone untrust,source-address 10.1.1.0 0.0.0.255,destination-address any,service permit tcp destination-port eq 80(允许HTTP流量),action permit,对于需要拒绝的流量,可配置action deny,还可配置基于时间段的策略,time-range worktime 08:00-18: weekdays,并将其应用于策略中。

NAT(网络地址转换)配置用于解决内网主机访问外网时的IP地址问题,常用的NAT类型包括源NAT(SNAT)和目的NAT(DNAT),SNAT配置示例:acl 2000,rule permit source 10.1.1.0 0.0.0.255,address-group nat-group,mode pat,pool 202.100.1.2 202.100.1.10,acl 2000,section 0,DNAT配置示例:nat server protocol tcp global 202.100.1.2 80 inside 10.1.1.10 80,将外网IP的80端口映射至内网服务器的80端口。

VPN配置方面,中兴防火墙支持IPSec VPN和SSL VPN,IPSec VPN基本配置包括配置IKE(Internet Key Exchange)和IPSec,IKE配置:ike proposal 1,encryption-algorithm aes-256,authentication-algorithm sha2-256,dh group14;ike peer peer1,pre-shared-key cipher ZTE123,remote-address 203.0.113.2,IPSec配置:ipsec proposal prop1,esp authentication-algorithm sha2-256,esp encryption-algorithm aes-256;ipsec policy policy1 1 isakmp,security acl 3001,ike-peer peer1,proposal prop1,其中ACL 3001定义需要加密的流量。

日志监控对于故障排查和安全审计至关重要,配置日志服务器:log host 192.168.1.100,log host source Vlanif1,log level informational,log buffer size 10240,还可以配置日志输出格式和过滤条件,确保日志信息准确且有用。

以下为常用配置命令的快速参考表格:

| 功能类别 | 命令示例 | 说明 |

|---|---|---|

| 系统视图进入 | system-view |

从用户视图进入系统视图 |

| 接口IP配置 | interface GigabitEthernet 1/0/1ip address 10.1.1.1 24 |

进入接口并配置IP地址 |

| 安全区域配置 | zone name trustinterface GigabitEthernet 1/0/1zone trust |

创建安全区域并将接口加入 |

| 安全策略配置 | security-policyname allow-httpsource-zone trustdestination-zone untrustaction permit |

创建允许HTTP流量通过的安全策略 |

| ACL配置 | acl 3000rule permit ip source 10.1.1.0 0.0.0.255 |

创建编号为3000的ACL,允许指定网段流量 |

| NAT源地址转换 | nat address-group 1 202.100.1.2 202.100.1.10nat outbound 3000 address-group 1 |

配置NAT地址组并应用于ACL 3000的出站流量 |

| IPSec VPN配置 | ike proposal 1ike peer peer1 pre-shared-key cipher ZTE123 |

配置IKE提议和对等体 |

| 日志服务器配置 | log host 192.168.1.100log level informational |

配置日志服务器IP和日志级别 |

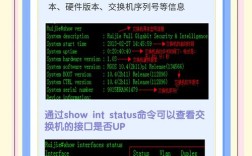

在实际配置过程中,需要注意命令的执行顺序和依赖关系,例如安全策略必须在安全区域配置完成后才能生效,NAT配置需要与ACL配合使用,配置完成后应使用save命令保存配置,避免设备重启后配置丢失,对于复杂的网络环境,建议先在测试环境中验证配置的正确性,再部署到生产网络,中兴防火墙还提供丰富的诊断命令,如display current-configuration查看当前配置,display logbuffer查看日志缓冲区,ping和tracert测试网络连通性,这些命令能有效辅助管理员排查问题。

相关问答FAQs

Q1: 中兴防火墙配置安全策略时,如何确保内网特定服务器只能被特定外网IP访问?

A: 可以通过配置高级安全策略实现,首先创建ACL允许特定外网IP访问,例如acl 3010,rule permit tcp source 203.0.113.10 0 destination-address 10.1.1.100 destination-port eq 80,然后创建安全策略security-policy,name server-access,source-zone untrust,destination-zone trust,source-address 203.0.113.10 0,destination-address 10.1.1.100 0,service permit tcp destination-port eq 80,action permit,配置默认拒绝所有从untrust到trust的流量,确保安全性。

Q2: 中兴防火墙配置IPSec VPN后,无法建立隧道,可能的原因及排查步骤有哪些?

A: 可能的原因包括:IKE/IPSec配置错误(如预共享密钥不匹配、加密算法不一致)、ACL定义的流量与实际流量不匹配、NAT配置冲突(尤其是当内网主机通过NAT访问外网时)、对端设备配置问题或网络连通性问题,排查步骤:1. 使用display ike sa和display ipsec sa查看IKE和IPSec SA状态,确认是否成功建立;2. 使用debugging ike和debugging ipsec开启调试,查看协商过程中的错误信息;3. 检查ACL是否正确匹配了需要加密的流量,可通过display acl 3001查看ACL匹配情况;4. 确认两端防火墙的IKE提议、IPSec提议、预共享密钥等配置一致;5. 使用ping测试两端内网网段的连通性,排除中间网络问题。