华为核心交换机作为企业网络的核心枢纽,承担着高速数据转发、路由决策、安全防护等关键任务,其命令配置的准确性和高效性直接影响网络的稳定性和性能,以下从基础配置、VLAN管理、路由协议、安全策略、高可靠性配置及监控维护六个维度,详细解析华为核心交换机的常用命令及操作逻辑。

基础配置命令

基础配置是交换机管理的第一步,主要包括设备名称、登录权限、接口IP等基础参数设置,确保管理员能够安全、便捷地接入设备。

-

设备名称与登录认证

- 进入系统视图并设置设备名称:

system-view sysname Core-SW6500

- 配置登录用户名和密码(本地认证):

aaa local-user admin password cipher Admin@2023 local-user admin privilege level 15 local-user admin service-type telnet ssh quit

- 启用SSH远程登录(推荐替代Telnet):

stelnet server enable ssh user admin authentication-type password ssh user admin service-type all

- 进入系统视图并设置设备名称:

-

管理接口配置

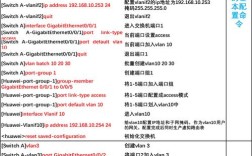

核心交换机通常使用VLANIF接口作为管理平面,需配置IP地址以实现远程管理:vlan 10 interface vlanif 10 ip address 192.168.10.1 255.255.255.0 description Management-IP quit

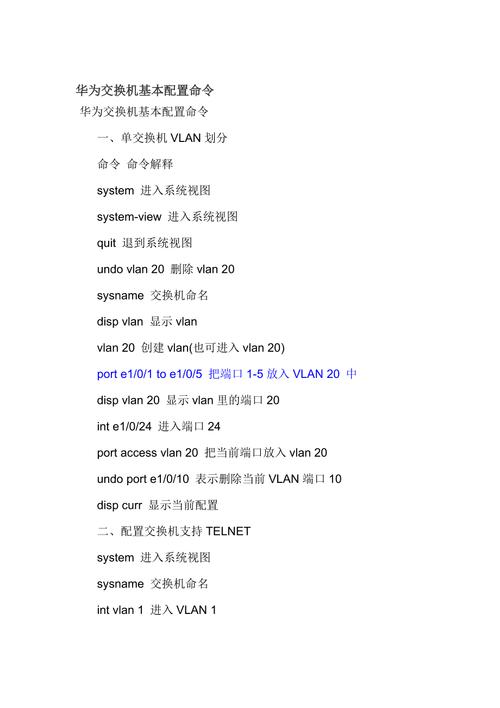

VLAN与端口配置

VLAN(虚拟局域网)是隔离广播域、提升网络安全性的关键技术,核心交换机需高效处理VLAN间路由及端口接入控制。

-

VLAN创建与端口划分

- 创建VLAN并命名(建议按业务划分,如VLAN 10为办公区,VLAN 20为服务器区):

vlan batch 10 20 30 vlan 10 description Office-VLAN vlan 20 description Server-VLAN

- 配置端口模式(接入端口/汇聚端口):

- 接入端口(连接终端设备,如PC):

interface gigabitethernet 1/0/1 port link-type access port default vlan 10 description PC-Port

- 汇聚端口(连接下联交换机,需支持多VLAN传输):

interface gigabitethernet 1/0/24 port link-type trunk port trunk allow-pass vlan all // 允许所有VLAN通过,或指定VLAN列表如10 20 description Uplink-to-Access-SW

- 接入端口(连接终端设备,如PC):

- 创建VLAN并命名(建议按业务划分,如VLAN 10为办公区,VLAN 20为服务器区):

-

VLANIF接口(三层网关)

实现VLAN间路由,需为每个VLAN配置虚拟三层接口:interface vlanif 10 ip address 192.168.10.1 255.255.255.0 dhcp select interface // 可选:开启DHCP服务分配IP interface vlanif 20 ip address 192.168.20.1 255.255.255.0

路由协议配置

核心交换机需运行动态路由协议(如OSPF、BGP)或静态路由,实现与网络中其他设备(如路由器、防火墙)的路由互通。

-

静态路由配置

适用于网络结构简单场景,如指向出口防火墙的默认路由:ip route-static 0.0.0.0 0.0.0.0 10.1.1.1 // 下一跳为防火墙接口IP

-

OSPF动态路由配置

适用于中大型网络,支持自动路由计算和负载均衡:- 启动OSPF并宣告网段:

ospf 1 router-id 1.1.1.1 // 建议使用唯一的Router-ID area 0 network 192.168.10.0 0.0.0.255 // 宣告VLAN 10网段 network 192.168.20.0 0.0.0.255 // 宣告VLAN 20网段 network 10.1.1.0 0.0.0.255 // 宣联防火墙的互联网段

- 调整OSPF参数(可选):

ospf 1 import-route direct // 引入直连路由 preference 10 // 修改路由优先级,默认为10

- 启动OSPF并宣告网段:

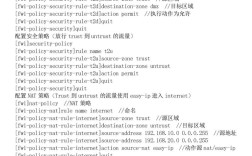

安全策略配置

核心交换机作为网络入口,需部署ACL(访问控制列表)、端口安全等策略,防范非法访问和攻击。

-

ACL规则配置

- 基本ACL(匹配源IP):限制服务器区(VLAN 20)仅允许办公区(VLAN 10)访问:

acl number 2000 rule 5 permit source 192.168.10.0 0.0.0.255 rule 10 deny

- 高级ACL(匹配源/目的IP、端口):限制仅允许特定IP访问服务器SSH端口(22):

acl number 3000 rule 5 permit ip source 192.168.10.10 0 destination 192.168.20.10 0 destination-port eq 22 rule 10 deny ip

- 应用ACL到接口( inbound:入向;outbound:出向):

interface vlanif 20 traffic-filter inbound acl 3000

- 基本ACL(匹配源IP):限制服务器区(VLAN 20)仅允许办公区(VLAN 10)访问:

-

端口安全配置

限制接口下MAC地址数量,防止MAC地址泛洪攻击:interface gigabitethernet 1/0/1 port-security max-mac-num 1 // 最大允许1个MAC地址 port-security mac-address sticky // 绑定MAC地址 port-security violation shutdown // 违例时关闭端口

高可靠性配置

核心交换机需部署堆叠、VRRP等高可用技术,消除单点故障,保障网络连续性。

-

VRRP(虚拟路由冗余协议)配置

实现网关冗余,避免单点故障导致业务中断(以VLAN 10为例):- 主设备配置:

interface vlanif 10 vrrp vrid 1 virtual-ip 192.168.10.254 // 虚拟网关IP vrrp vrid 1 priority 120 // 优先级(主设备高于从设备) vrrp vrid 1 preempt-mode timer delay 5 // 延迟抢占(秒)

- 从设备配置:

interface vlanif 10 vrrp vrid 1 virtual-ip 192.168.10.254 vrrp vrid 1 priority 100

- 主设备配置:

-

堆叠配置(多设备虚拟化)

通过堆叠技术将多台物理交换机逻辑化为一台,提升带宽和可靠性(以CSS堆叠为例):- 通过业务端口堆叠(需专用堆叠电缆):

css mode css // 设置CSS模式 css card install // 安装堆叠卡 css port css-port 1/0/24 enable // 启用堆叠端口 css port css-port 1/0/24 priority 0 // 设置优先级(0为主) reboot // 重启后自动形成堆叠

- 通过业务端口堆叠(需专用堆叠电缆):

监控与维护命令

日常运维中需通过命令实时监控设备状态,快速定位故障。

-

查看设备信息

- 查看系统版本与运行时间:

display version display uptime

- 查看VLAN配置:

display vlan

- 查看路由表:

display ip routing-table

- 查看系统版本与运行时间:

-

查看接口状态

- 查看接口流量与错误包:

display interface brief // 查看接口摘要 display interface gigabitethernet 1/0/1 // 查看指定接口详情

- 查看接口流量与错误包:

-

日志与调试

- 保存配置文件:

save

- 查看系统日志:

display logbuffer

- 保存配置文件:

相关问答FAQs

Q1: 如何在华为核心交换机上配置端口镜像,以监控特定端口的流量?

A: 配置端口镜像(SPAN)可将指定端口的流量复制到镜像端口,便于流量分析,步骤如下:

- 进入系统视图,创建镜像组:

mirroring-group 1 local // 创建本地镜像组,编号为1

- 配置镜像端口(被监控端口):

interface gigabitethernet 1/0/1 port mirroring-group 1 mirroring-port // 加入镜像组1作为镜像端口

- 配置观察端口(监控分析端口):

interface gigabitethernet 1/0/24 port mirroring-group 1 monitor-port // 加入镜像组1作为观察端口

Q2: 当核心交换机的OSPF邻居无法建立时,应如何排查?

A: OSPF邻居无法建立通常需检查以下关键点:

- 网络区域与Router-ID:确认双方配置的Area ID和Router-ID是否正确且唯一,可通过

display ospf peer查看邻居状态(若为Down,需检查底层链路)。 - IP地址与子网掩码:确认直连接口的IP地址在同一网段,子网掩码一致,可通过

display ip interface brief检查接口IP配置。 - OSPF报文过滤:检查是否配置ACL阻止OSPF协议号(89),或接口是否禁用发送/接收OSPF报文(可通过

display ospf interface查看接口状态)。 - Hello/Dead间隔:确认双方Hello间隔(默认10s)和Dead间隔(默认40s)一致,若修改需保持一致,否则邻居无法建立。