h3c用户配置命令是网络管理员在H3C设备上进行用户账户管理、权限分配和安全控制的核心操作,涵盖用户创建、密码设置、权限级别分配、服务类型限制等多个维度,这些命令通过系统视图、用户视图及AAA(认证、授权、计费)相关视图协同工作,确保网络设备的安全性和可管理性,以下从基础到进阶,详细解析常用用户配置命令及其实际应用场景。

用户账号基础配置

用户账号是设备访问的入口,基础配置包括创建用户、设置密码、指定认证模式等。

创建用户与设置密码

在系统视图下,使用local-user命令创建本地用户,并可通过password和set authentication命令配置登录密码及认证方式。

system-view

local-user username // 创建用户,username为自定义用户名

password simple/cipher password // 设置密码,simple为明文(不推荐),cipher为密文

set authentication password {simple|cipher} password // 替代密码设置,功能相同 说明:cipher会对密码进行加密存储,避免配置文件泄露导致密码明文暴露,提升安全性。

指定用户服务类型

默认情况下,本地用户无法登录任何服务,需通过service-type命令授权服务类型,支持telnet、ssh、ftp、snmp等。

service-type {telnet|ssh|ftp|snmp|terminal} [ level ] // level指定登录权限级别,默认为0 示例:允许用户通过SSH登录,并赋予最高操作权限(级别3):

local-user admin

password cipher YourPassword!

service-type ssh level 3 用户权限与级别管理

H3C设备通过用户级别控制操作权限,级别0-3分别对应:

- 0级:参观级,仅执行基本网络测试命令(如

ping、tracert); - 1级:监控级,可执行查看命令(如

display系列); - 2级:配置级,可执行基本配置命令;

- 3级:管理级,拥有所有权限,包括设备管理、文件操作等。

设置用户级别

在创建用户时,可通过level参数直接指定级别,或后续修改:

local-user username level level-value 示例:将用户“operator”设置为监控级(1级):

local-user operator level 1 角色与权限关联(基于RBAC)

对于复杂场景,可通过角色(Role)将权限批量分配给用户,避免逐个用户配置。

role role-name // 创建角色

authorization-commands level level-value { read|write|execute } // 定义角色权限

local-user username role role-name // 将角色关联至用户 示例:创建“network-admin”角色,允许执行所有配置命令,并分配给用户“admin”:

role network-admin

authorization-commands level 3 write

local-user admin role network-admin AAA认证配置

AAA是H3C设备的核心安全框架,通过认证(Authentication)、授权(Authorization)、计费(Accounting)三阶段管理用户访问。

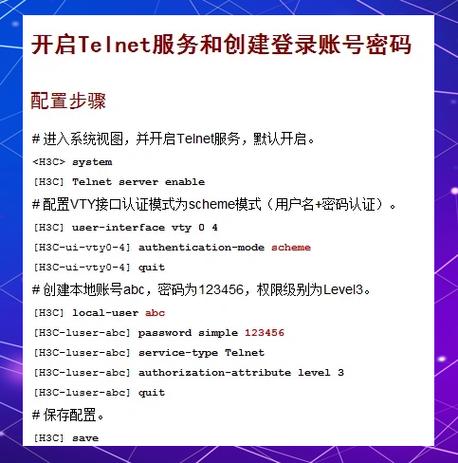

启用AAA认证

在系统视图下,使用aaa命令进入AAA视图,启用本地认证:

aaa

authentication login local-user enable // 启用本地用户认证 配置认证方法

针对不同服务(如VTY、Console),可独立设置认证方式:

aaa

authentication login default local-user // 默认认证方式为本地用户

authentication login vty method-list local-user // VTY线路使用本地认证 授权与计费(可选)

授权控制用户登录后的操作权限,计费记录用户行为日志:

aaa

authorization exec local-user // 执行命令前进行授权

accounting network start-stop radius-scheme rs1 // 计费功能,需对接RADIUS服务器 用户安全增强配置

为防止暴力破解和未授权访问,需结合密码策略、登录限制等措施提升安全性。

密码策略

通过password-policy命令设置密码复杂度、有效期等:

aaa

password-policy policy-name

min-length 8 // 最小长度8位

max-length 20 // 最大长度20位

complexity // 必须包含大小写字母、数字、特殊字符

lifetime 30 // 密码有效期30天

local-user username password-policy policy-name 登录失败处理

设置登录失败次数限制和锁定时间:

aaa

login attempt-limit 3 // 最大尝试3次

login idle-lockout 10 // 锁定10分钟 线路安全配置

限制VTY线路的IP访问范围,仅允许特定网段登录:

user-interface vty 0 4

authentication-mode scheme // 认证模式为AAA

protocol inbound ssh // 仅允许SSH登录

ip access-group 2000 inbound // 关联ACL,限制源IP 其中ACL 2000可配置为rule permit source 192.168.1.0 0.0.0.255,仅允许192.168.1.0/24网段访问。

用户配置示例(完整流程)

以下为配置允许SSH登录的管理员账号的完整步骤:

# 进入系统视图

system-view

# 创建本地用户admin,密码加密,级别3

local-user admin

password cipher Admin@2023

service-type ssh level 3

# 启用AAA认证

aaa

authentication login default local-user enable

# 配置SSH服务

ssh server enable

# 限制VTY线路仅SSH登录

user-interface vty 0 4

authentication-mode scheme

protocol inbound ssh 相关问答FAQs

Q1:如何修改本地用户的登录密码?

A:在系统视图下,进入用户配置模式,使用password或set authentication password命令更新密码,保存配置即可。

system-view

local-user admin

password cipher NewPassword!

quit

save Q2:用户登录后提示“权限不足”,如何排查?

A:主要检查两点:

- 用户级别是否匹配所需操作:使用

display local-user username查看当前用户级别,若需执行配置命令,级别需≥2; - 是否关联正确角色:若使用角色管理,检查

display role role-name确认角色权限定义,或使用display local-user username查看关联角色。