在当今数字化时代,网络安全威胁日益严峻,企业需要专业的黑客人才(通常指白帽黑客或渗透测试工程师)来保护系统安全。“黑客”一词往往带有神秘色彩,招聘这类人才需要突破传统招聘模式,采取更具针对性的策略,以下从招聘需求定位、渠道选择、能力评估、法律合规等维度,详细解析如何有效招聘黑客人才。

明确招聘需求:精准定位人才类型

在启动招聘前,企业需清晰定义所需黑客的具体方向,避免“泛化需求”导致匹配失败,黑客人才可分为多个细分领域,不同岗位的技能要求差异显著:

| 岗位类型 | 核心职责 | 必备技能 |

|---|---|---|

| 渗透测试工程师 | 模拟黑客攻击,检测系统漏洞(如Web应用、移动端、内网) | 渗透测试工具(Kali Linux、Metasploit)、漏洞挖掘(SQL注入、XSS)、漏洞报告编写 |

| 安全研究员 | 分析新型漏洞、恶意代码,参与漏洞赏金项目或开源安全社区 | 逆向工程、漏洞挖掘(Pwn2Own参赛经验)、熟悉漏洞披露流程 |

| 应急响应工程师 | 处理安全事件(如数据泄露、勒索软件攻击),进行溯源分析 | 数字取证、日志分析、恶意软件分析、应急响应流程 |

| 应用安全工程师 | 在软件开发生命周期(SDLC)中嵌入安全措施,修复代码漏洞 | 安全编码(Java/Python/C++)、静态代码分析(SAST)、动态测试(DAST) |

| red team(红队) | 模拟高级持续性威胁(APT),进行全方位攻击演练,检验防御体系有效性 | 社会工程学、物理渗透、网络攻击(中间人、DDoS)、战术技术过程(TTPs) |

关键提示:中小企业可优先招聘“渗透测试工程师”或“应用安全工程师”,而大型企业或金融机构可能需要细分领域的专家,需明确人才经验等级(初级/中级/高级),高级岗位通常要求具备实战漏洞挖掘案例(如CVE编号、漏洞赏金平台收入证明)。

拓宽招聘渠道:突破传统招聘的局限

黑客人才往往活跃于非传统社区,常规招聘平台可能难以触达,需结合线上与线下渠道:

线上垂直社区与平台

- 漏洞赏金平台:如HackerOne、Bugcrowd、补天、漏洞盒子等,可关注平台上的活跃研究员,通过私信或平台合作功能邀请面试,HackerOne上的“Top Researchers”通常具备顶尖漏洞挖掘能力。

- 开源安全社区:GitHub上关注安全项目(如Metasploit、Wireshark)的贡献者,或通过安全论坛(如FreeBuf、See-Thru、Exploit-DB)发布招聘信息。

- 技术社交平台:在LinkedIn、Twitter(X)上搜索“penetration tester”“security researcher”等关键词,关注行业大V(如@Tavis Ormandy)的推荐或转发。

线下行业活动与竞赛

- 安全会议:DEF CON、Black Hat、ChinaJoy安全峰会、ISC2安全大会等,这类会议是黑客人才聚集地,可设置展位或参与演讲,直接接触候选人。

- CTF竞赛:Capture The Flag(夺旗赛)是检验黑客实战能力的重要场景,关注高校CTF战队(如清华大学蓝莲花战队、浙江大学AAA战队)成员或知名线上CTF平台(如CTFtime)的高分选手。

- 技术沙龙与Workshop:举办或参与本地安全沙龙(如XCon安全峰会、看雪安全峰会),通过技术交流挖掘潜在人才。

内部推荐与人才库

- 员工推荐:鼓励现有安全团队成员推荐同行,黑客社区往往形成“小圈子”,熟人推荐的成功率更高,可设置推荐奖金(如成功入职奖励5000-20000元)。

- 建立人才库:将接触过的CTF选手、漏洞赏金平台研究员、会议演讲者等信息整理成库,定期维护联系,当岗位空缺时主动出击。

科学评估能力:实战优先,兼顾理论

黑客人才的核心能力体现在“动手能力”,招聘流程需设计多轮实战考核,避免仅凭简历或面试判断。

简历筛选:关注“硬核”证据

- 漏洞挖掘成果:查看是否有CVE编号、漏洞赏金平台收入记录(如HackerOne年度Top 100)、公开的漏洞分析报告。

- 技术社区影响力:GitHub项目贡献、技术博客文章(如分析0day漏洞)、CTF竞赛获奖经历(如DEF CON CTF决赛圈)。

- 专业认证:OSCP(Offensive Security Certified Professional)、CISSP(Certified Information Systems Security Professional)、CEH(Certified Ethical Hacker)等认证可作为参考,但非绝对标准(部分实战派黑客可能无认证)。

实战考核:模拟真实场景

- 在线渗透测试挑战:使用TryHackMe、Hack The Box平台设置专属题目,要求候选人在规定时间内完成漏洞挖掘与提权,重点考察漏洞利用思路而非速度。

- 代码审计任务:针对包含典型漏洞(如SQL注入、命令执行)的代码片段,要求定位漏洞并修复,评估安全编码能力。

- 应急响应模拟:提供包含恶意样本的日志文件或内存dump,要求分析攻击路径、溯源攻击者行为,考察应急响应能力。

面试环节:深挖技术细节与思维逻辑

- 技术深度提问:请描述一次你挖掘到的复杂漏洞的完整过程,包括思路、工具和绕过WAF的方法”“如何判断一个Web应用是否存在逻辑漏洞?”

- 场景化问题:假设企业遭遇DDoS攻击,你会如何应对?考察问题解决流程与资源协调能力。

- 价值观与合规意识:明确询问对“道德黑客”的理解,确保候选人遵守法律边界(如未经授权测试违法),可签署《道德承诺书》。

法律与合规:守住底线,规避风险

招聘黑客人才需严格遵守法律法规,避免触碰“非法入侵”红线:

- 明确测试范围:入职前签订《渗透测试授权书》,明确测试目标、范围、时间及禁止行为(如不得破坏数据、不得窃取信息)。

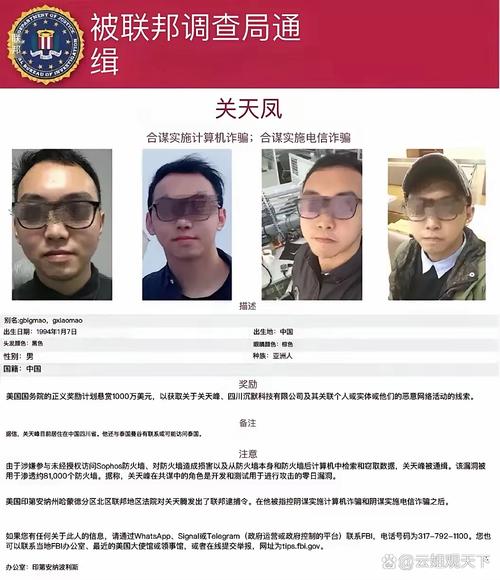

- 背景调查:核实候选人是否有非法黑客记录(如被列入国家网络安全黑名单),可通过公安机关备案系统或第三方背调机构核查。

- 保密协议:要求签署严格的NDA(保密协议),防止企业敏感信息泄露,尤其是涉及核心业务系统的漏洞信息。

吸引与保留:打造安全人才生态

优秀黑客人才更看重技术成长与工作自由度,企业需构建有吸引力的环境:

- 技术挑战:提供真实复杂的项目(如金融系统、IoT设备渗透测试),避免重复性工作。

- 学习资源:支持参加顶级安全会议、培训课程(如OSCP进阶课程),订阅安全数据库(如Exploit-DB)。

- 灵活机制:允许弹性工作制,支持参与漏洞赏金项目(企业可分成就),提供红队演练专项预算。

- 职业发展:设立“首席安全研究员”等晋升通道,鼓励输出研究成果(如发表白皮书、申请专利)。

相关问答FAQs

Q1:招聘黑客时,如何区分“白帽黑客”与“黑帽黑客”?

A:可通过法律意识、职业动机和技术伦理三方面判断,白帽黑客严格遵守授权测试原则,公开漏洞并协助修复,技术交流注重分享;黑帽黑客可能存在未授权测试行为,以牟利或破坏为目的,面试中可提问“发现漏洞后会如何处理”,白帽黑客会主动联系厂商并给予修复时间,而黑帽黑客可能直接公开或出售漏洞,背景调查和《道德承诺书》签署是重要防线。

Q2:中小企业预算有限,如何低成本吸引黑客人才?

A:可通过“项目合作制”和“社区共建”降低成本,与安全平台(如补天、漏洞盒子)合作“漏洞众测”,按漏洞数量支付赏金,无需全职雇佣;邀请黑客参与企业内部安全沙龙,提供技术交流机会作为回报;在GitHub或开源社区发布安全挑战,优胜者可获得奖金或实习机会;提供“远程办公+弹性时间”的非全职岗位,吸引高校安全实验室成员或兼职研究员,既能控制成本,又能挖掘潜力人才。