招聘黑客是一个需要谨慎且专业的过程,尤其需要明确招聘目的、合法边界以及人才筛选标准,黑客技能在不同场景下有截然不同的应用方向,因此招聘前必须清晰定义需求,确保整个过程合法合规,避免陷入法律风险,以下从招聘目标、渠道选择、能力评估、法律合规及团队建设五个方面展开详细说明。

明确招聘目标与合法边界

在启动招聘前,首先要明确“黑客”的具体定位,企业招聘的黑客通常分为三类:白帽黑客(道德黑客)、安全研究员和渗透测试工程师,他们的核心职责是通过模拟攻击发现系统漏洞,帮助企业提升安全防护能力,而非从事非法入侵,招聘需求中必须明确“合法授权”“漏洞挖掘”“安全加固”等关键词,避免与黑帽黑客(非法入侵者)混淆。

技术岗位描述可写“负责企业网络、应用系统的渗透测试,模拟黑客攻击手段发现潜在安全风险,并提供修复建议”,而非“黑客技术”“突破系统限制”等模糊表述,需在招聘启事中强调“所有测试行为必须在企业书面授权范围内进行”,从源头规避法律风险。

选择精准的招聘渠道

黑客群体通常活跃于特定技术社区和平台,传统招聘网站的效果可能有限,需结合线上社区、行业活动及技术竞赛等多渠道触达。

专业安全社区与平台

- 漏洞赏金平台:如HackerOne、Bugcrowd(国际)、补天、漏洞盒子(国内),这些平台上聚集了大量实战经验丰富的白帽黑客,可通过查看历史漏洞报告、赏金记录筛选人才。

- 技术论坛与开源社区:如GitHub(关注安全项目贡献者)、Stack Overflow(安全板块)、FreeBuf、安全客等,浏览用户的技术文章、代码贡献或论坛发言,可评估其专业深度。

- 即时通讯工具群组:Telegram、Discord中的安全频道(如“白帽交流群”“漏洞挖掘讨论组”)或QQ群(如“网络安全技术交流群”),这些社群活跃度高,但需注意核实成员身份,避免非正规渠道风险。

行业活动与竞赛

- 安全会议:如DEF CON(全球顶级安全会议)、Black Hat、中国网络安全攻防大赛(CWCT)、XCTF等,参会者多为行业顶尖人才,可通过演讲、竞赛环节观察其技术能力。

- CTF(Capture The Flag)竞赛:CTF是检验黑客实战能力的有效方式,关注CTFtime.org平台上的赛事排名,或组织企业内部CTF竞赛,吸引潜在参与者。

内部推荐与猎头合作

企业内部安全团队往往是最了解岗位需求的人,可通过内部推荐渠道,鼓励员工推荐熟悉的技术人才,专注于网络安全领域的猎头公司(如CyberSec猎头)拥有行业人才库,能精准匹配高端岗位需求。

科学评估黑客能力

黑客的能力评估需结合理论知识和实战经验,避免仅凭“证书”或“面试表现”下结论,以下是核心评估维度及方法:

技术能力维度

| 评估方向 | 评估方法 | |

|---|---|---|

| 基础知识 | 网络协议(TCP/IP、HTTP、DNS)、操作系统(Linux/Windows)、编程语言(Python/C/Java) | 笔试(选择题、编程题)、在线测评平台(如LeetCode安全方向题目) |

| 渗透测试技能 | Web渗透(SQL注入、XSS、文件上传)、内网渗透、权限提升、漏洞利用 | 实操考核(提供合法测试靶场,如Metasploitable、DVWA,要求提交渗透测试报告) |

| 工具使用 | Nmap、Burp Suite、Metasploit、Wireshark等工具的熟练度 | 现场演示工具使用场景,或要求分析工具日志 |

| 漏洞挖掘能力 | 0day漏洞挖掘、代码审计(Java/PHP/Python)、逻辑漏洞分析 | 提交过往漏洞报告(需脱敏处理),或针对企业开源项目进行代码审计测试 |

实战经验与思维

- 案例分析:让候选人分享过往参与的渗透测试项目,重点关注其漏洞发现思路、利用过程及修复建议,考察其逻辑思维和问题解决能力。

- 压力测试:在面试中设置突发问题,如“若发现一个高危漏洞但客户不重视,如何沟通处理?”,考察其沟通能力和职业素养。

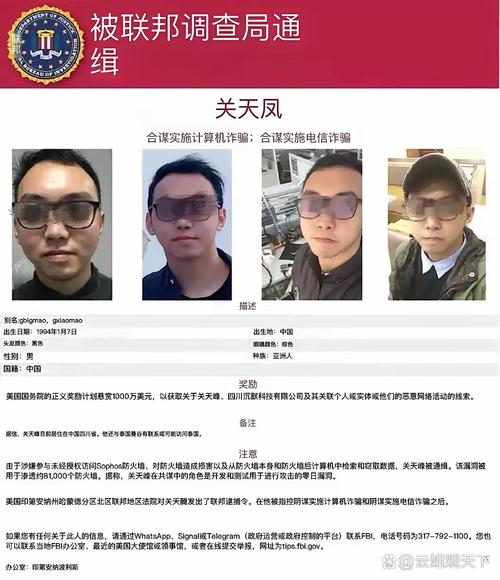

- 背景调查:通过行业人脉或社区核实候选人的口碑,避免“简历夸大”或“不良记录”风险。

法律合规与风险控制

招聘黑客的核心风险在于法律边界,必须确保所有行为符合《网络安全法》《数据安全法》等法律法规。

签订书面授权协议

在开展任何测试前,企业需与候选人(或其所在团队)签订《安全测试授权书》,明确测试范围、时间、目标系统及禁止行为(如不得测试未授权系统、不得泄露数据等)。

背景审查与保密协议

对候选人进行严格的背景审查,确保其无违法犯罪记录(如黑客攻击前科),签订《保密协议》,明确测试过程中接触的企业数据及漏洞信息的保密责任。

合规培训

入职后,需对黑客团队进行合规培训,内容包括:中国及国际网络安全法律法规、企业内部安全制度、漏洞上报流程等,确保其工作始终在合法框架内进行。

团队建设与长期发展

招聘到合适的人才后,需通过合理的团队管理和激励机制,留住核心人才。

- 职业发展路径:为黑客设计清晰的晋升通道,如“初级渗透测试工程师→高级工程师→安全专家→安全架构师”,并配套相应的技术培训(如CISSP、OSCP认证)。

- 激励机制:除了薪资外,可设置“漏洞发现奖励”“年度安全贡献奖”,或鼓励参与外部漏洞赏金计划(企业需与员工约定赏金分配比例)。

- 技术氛围营造:定期组织内部技术分享会、漏洞复盘会,支持员工参加行业会议和CTF竞赛,保持团队技术敏感度和创新能力。

相关问答FAQs

Q1:招聘黑客时,如何区分“白帽黑客”和“黑帽黑客”?

A:可通过三个核心维度区分:① 法律意识:白帽黑客严格遵守授权范围,主动拒绝非法测试;黑帽黑客可能回避授权问题,或提及“突破限制”等敏感词。② 职业经历:白帽黑客通常有正规安全公司从业经历、漏洞赏金记录或公开漏洞报告(如CVE编号);黑帽黑客可能存在模糊的工作经历,或无法提供合法项目案例。③ 技术理念:白帽黑客强调“防御优先”,关注漏洞修复;黑帽黑客可能更侧重“攻击技巧”,对法律风险漠视,必须通过背景调查核实其无违法犯罪记录。

Q2:企业没有安全团队,如何从零开始招聘黑客?

A:可分三步走:① 明确初级岗位需求:优先招聘“渗透测试工程师”或“安全运维工程师”,要求掌握基础渗透测试工具和流程,而非追求高端人才。② 借助外部力量:先与第三方安全机构合作,对企业进行全面安全评估,同时由其推荐或协助招聘初级人才,通过“以战代练”积累经验。③ 培养内部人才:招聘基础扎实、学习能力强的应届生(如计算机安全专业),提供OSCP等系统培训,并安排参与实际项目,逐步组建团队,鼓励内部员工转岗(如开发人员转向安全开发),利用其对系统的熟悉度快速上手。